マイクロサービス、RPA、デジタルツイン、AMP……。数え切れないほどの新しい思想やアーキテクチャ、技術等々に関するIT用語が、生まれては消え、またときに息を吹き返しています。メディア露出が増えれば何となくわかっているような気になって、でも実はモヤッとしていて、美味しそうな圏外なようなキーワードたちの数々を、「それってウチに影響あるんだっけ?」という視点で、分解していきたいと思います。今回取り上げるのは「ランサムウェア」です。

ビットコイン請求が主流に

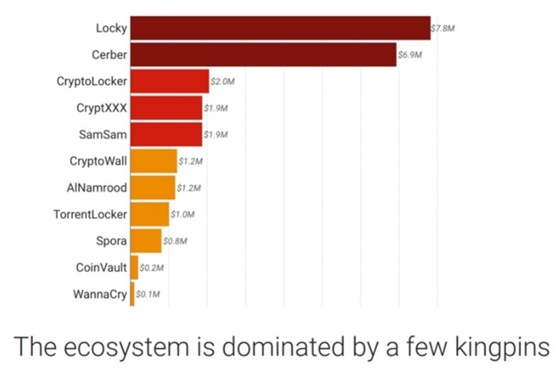

Popp博士の時代と違い、身代金回収も容易になりました。ビットコインという第2のインターネット革命は、攻撃者にとっても福音。管理者不在のブロックチェーン上では口座を凍結される心配がなく、匿名のビットコインアドレスを通じた取引が可能です。甚大な被害をもたらしたWannaCryですら、およそ1000万円程度と見積もられる「稼ぎ」は推測・公開されているにも関わらず、犯人は特定されていません。台帳はオープンでも所有者の匿名性が担保されるため、安全に身代金を獲得できるというわけです。

図4:主なランサムウェアの「稼ぎ」:Google等が発表した、2014年~2017年上期の34種類・154,227ランサムウェアのビットコイン取引分析

図4:主なランサムウェアの「稼ぎ」:Google等が発表した、2014年~2017年上期の34種類・154,227ランサムウェアのビットコイン取引分析拡大画像表示

ビジネスモデルとしてのランサムウェア

オープン化、小口化といった私達が享受するITの恩恵は、皮肉なことに、ランサムウェア急増の背景でもあります。様々な開発ツールや手法、APIによりソフト開発の工数もコストもグッと手軽になりました。スマホ画面へのフォーム入力によりAndroid端末対象のランサムウェアLockdroidを作成できるキットすら出回るなど、誰もが投資に見合う費用でマルウェアを開発、あるいは購入できます。

2016年から出回るCerberは、最初のサービスとしてのランサムウェア、RaaS(Ransomware as a Service)といわれ、ローテクな犯罪者のサイバー攻撃ビジネスを可能にしました。アフィリエイトが手数料40%を支払うことによりCerberを使った攻撃と匿名での身代金回収”サービス”を受けるエコシステムが構築されています。脅迫内容のカスタマイズも可能とあって、2016年7月1ヶ月間で8つのキャンペーンがCerberを利用して約15万台の端末を攻撃。合計約195,000USドルの身代金が支払われ、Cerberは約78,000USドルを手にしたといいます。Cerberは現在も機能強化しながら普及を続けており、最新版では暗号化による脅迫機能だけでなく、感染したマシンのビットウォレットを搾取できるようになっています。

従来は割に合わない犯罪だったはずの「脅迫」が、ネット上ではビジネスモデルとして成立しえます。それどころか、攻撃者がデータ販売まで行うケースすら見られます。WannaCryを仕掛けた集団Shadow Brokersは、保有する脆弱性情報The Shadow Brokers Data Dump of the Monthを公開。2017年6月当初100ZEC (約360万円)で提供し始めた脆弱性情報を、10月には500ZECに価格改定すると発表しています。

破壊へのシフト

他方、24時間以内の支払い期限経過後は取引に応じないケースなど、「破壊」それ自体が目的と見られる攻撃も多数報告されています。Kasperskyの調査によれば、身代金を払った被害者のうち約20%はデータを復号できていないとのこと。2017年のPetyaの攻撃では身代金を振り込む手立てすら提供されず、ウクライナのコンピューターネットワーク破壊そのものが目的だったとの見解が主流です。身代金がオマケに過ぎない攻撃者は、より悪質な脅威といえそうです。

【事例、動向】対策の変化

脅威はランサムウェアに限りませんが、サイバー空間は陸、海、空、宇宙に続く第5の戦場と化しています。そして第5の戦場における攻撃は、24時間365日時空を選ばずに開始されるおそれがあります。攻撃の対象、金額、目的、巧妙さ、攻撃の方向も多様化、拡大し続けています。

セキュリティ市場

セキュリティ市場も手をこまねいているわけではありません。セキュリティソフト各社が定期的に脅威レポート等を公開して普及啓発に努めるほか、2016年にKaspersky、McAfee、オランダ警察、ユーロポール等が設立したNo More Ransomプロジェクトが2017年10月現在12のランサムウェアに対応した複合ツールを無料公開するなど、業界をあげてランサムウェア撲滅に挑んでいます。

セキュリティソフトの仕組みも進化しています。従来は既知のマルウェアデータベースに基づく検査対象中のプログラムをマッチングして攻撃を検知していましたが(パターンマッチング)、続々登場する新種・亜種の前では限界があります。現在主流になっているのは、マルウェアそのものではなく、ファイルや通信の数、サイズの急増といったマルウェアに感染したマシンが陥りやすい動作を監視し、異状を検知する仕組み。特にウイルスの実際の感染・発病動作を監視して検出する「ビヘイビア方式」は対応の幅が広いとされています。

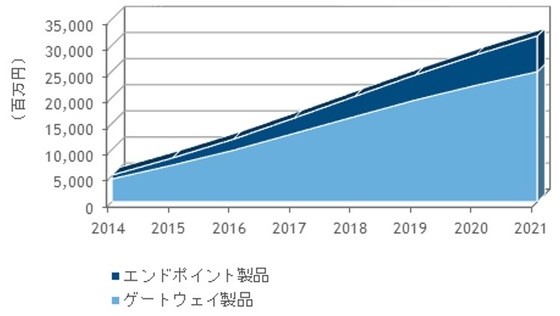

図5:国内標的型サイバー攻撃向け特化型脅威対策製品市場 製品別 売上額予測、2014年~2021年

図5:国内標的型サイバー攻撃向け特化型脅威対策製品市場 製品別 売上額予測、2014年~2021年拡大画像表示

IDC Japanによると、2016年の標的型サーバー攻撃向け特化型脅威対策製品市場規模は前年比42.6%増の120億円。2016年~2021年は年間平均成長率21.5%で拡大し、2021年には318億円と予測されています。また、脅威インテリジェンスセキュリティサービス市場規模は2016年200億円から2021年まで年間平均成長率9.1%で拡大し、315億円に達する見込みです。

保険市場も2012年頃から米国企業を中心に活性化。2015年には国内損保各社も参入し、サイバー保険元年ともいわれました。補償範囲は各社各様ですが、個人情報漏洩や事業停止に伴う損失や仮想通貨の盗難といった不足の事態に対応しており、PwCは世界の年間サイバー保険料を2018年までに50億USドル、2020年までには75億USドルと見積もっています。

で、ウチに関係ある?

いうまでもなく、ビジネスとしても個人としても、ネットにつながり続ける限り、ランサムウェアの脅威と無縁でいることはできません。また、100%安全な防衛手段も存在しません。

日々進化を続ける攻撃対象や攻撃手法に対する防衛はまた、日々進化を求められるという現実を直視し、常にアップデートし続ける業務としてセキュリティ対策を位置づけるべきでしょう。細かな対策にここでは触れませんが、例えばデータのバックアップであれば、クラウドと自社など複数環境への分散、また攻撃手法の進化に応じたバックアップ方法の定期的な検証・見直しといった継続的な取組みが求められます。そもそも守るべきデータ、そしてIoTやウェアラブルを含む端末が社内のどこにどのくらい存在するのか、まずは棚卸しが必要な企業も少なくないかもしれません。

コストから投資へ

出口を防ぐことが重要な情報漏洩リスクと異なり、脅迫や破壊のフェイズに入ったサイバーリスク対策は、侵入を防ぎ、第4の経営資産である情報を全滅から守ること、ひいては業務プロセスとシステムオペレーションの持続性確保が要諦。Gartnerは”New Business Executive Job of the CIO”としてITリスクからビジネスリスクへの観点の変化を掲げています。自然災害対策と同様、IT部門任せでなく、トップマネジメントの現実認識とコミットメントに基づく組織としてのリスク対策が求められます。

Ponemon Instituteは、米国企業の平均対策費用を950万USドルと試算しています。一般社団法人 日本情報システムユーザー協会の調査によると、IT予算の10%以上をセキュリティ対策に確保する企業が増えており、CISO設置率は2015年18.5%から2016年21.6%、CSIRT設置率は同4.1%から10.3%へと成長。セキュリティ意識の高まりが見られるものの、対策に終わりはありません。

経済産業省と情報処理推進機構が公表する「サイバーセキュリティ経営ガイドライン」は、2016年12月の改定版(Ver.1.1)で、「経営戦略としてのセキュリティ投資は必要不可欠かつ経営者としての責務」と明記し、「セキュリティ投資に対するリターンの算出はほぼ不可能であり、セキュリティ投資をしようという話は積極的に上がりにくい」としていた2015年初版発行時からの意識改革を促しています。金銭的被害にとどまらない、ビジネスの安全・成長におけるリスクの最小化は、今後ますます重要な取組みになりそうです。

●筆者プロフィール

清水 響子(しみず きょうこ)

1968年生まれ。法政大学院イノベーション・マネジメント専攻MBA、WACA上級ウェブ解析士。CRMソフトのマーケティングや公共機関向けコンサルタント等を経て、現在は「データ流通市場の歩き方」やオープンデータ関連の活動を通じデータ流通の基盤整備、活性化を目指している

- 注目の秘密計算とは? プライバシー強化技術の実用レベルを確認する(2022/02/25)

- デジタル社会が求める「トラスト」の具体像─変わりゆくインターネットの「信頼」[後編](2021/06/14)

- デジタル社会の「トラスト」とは? 日本発「Trusted Web」構想を読み解く[前編](2021/05/18)

- 「情報銀行」を信用して大丈夫? 先行する海外活用動向と普及を阻む課題(後編)(2019/10/24)

- パーソナルデータが資産に?「情報銀行」の仕組みとビジネス環境(前編)(2019/10/10)

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-