[調査・レポート]

偽IDの氾濫、なりすましログイン、多要素認証の突破─OktaがIDを狙う脅威を解説

2025年7月1日(火)日川 佳三(IT Leaders編集部)

Okta Japanは2025年6月30日、説明会を開き、ECサイトや顧客サポートサイトなどを運営する企業に向けて、顧客がログイン時に使うID情報を狙ったセキュリティ脅威の実態を解説した。3大脅威として、サインアップ攻撃(偽アカウント作成)、ログイン攻撃(アカウント乗っ取り)、多要素認証(MFA)の悪用(MFA疲労攻撃、SMS詐欺など)の実態を脅威観測と共に示した。

米Okta(オクタ)日本法人のOkta Japanは、ECサイトや顧客サポートサイトなどを運営する企業に向けて、顧客がログイン時に使うID情報を狙ったセキュリティ脅威の実態を解説した。被害が増大している主要な脅威として次の3タイプを挙げ、同社 日本担当リージョナルCSOの板倉景子氏がそれぞれの実態を脅威観測と共に示した。

1. サインアップ攻撃(偽アカウント作成)

2. ログイン攻撃(アカウント乗っ取り)

3. 多要素認証(MFA)の悪用(MFA疲労攻撃、SMS詐欺など)

1. サインアップ攻撃

特典などを背景に不正なアカウント登録が一般化

サインアップ攻撃(偽アカウント作成)は、ボットネットやスクリプトを利用し、アカウントを不正に作成する攻撃を指す。アカウントを作成する主な目的には、リソースを消費させるDoS攻撃、各種のふるまいによるマーケティングデータの汚染、アカウント登録特典の不正取得などがあるという。

「作ったアカウントを時間をかけて育て、後で悪用するケースもある」と板倉氏は指摘。作ったばかりのアカウントで不正な行動をとると検知される可能性が高まる。一方で長期間利用しているアカウントは正規のアカウントとの区別がつきにくく不正が見つかりにくい、と説明した。

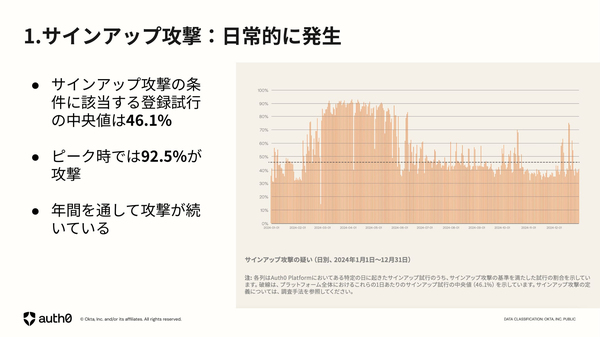

Okta Japanの脅威観測(同社のIDaaS/認証基盤「Auth0」の実運用から得たログデータ、対象期間は2024年1月1日~12月31日)によると、サインアップ攻撃は日常的に発生している。全体のアカウント登録リクエストの46.1%がサインアップ攻撃で、最も比率が高かった日は92.5%がサインアップ攻撃だった(図1)。

図1:サインアップ攻撃の発生率(出典:Okta Japan)

図1:サインアップ攻撃の発生率(出典:Okta Japan)拡大画像表示

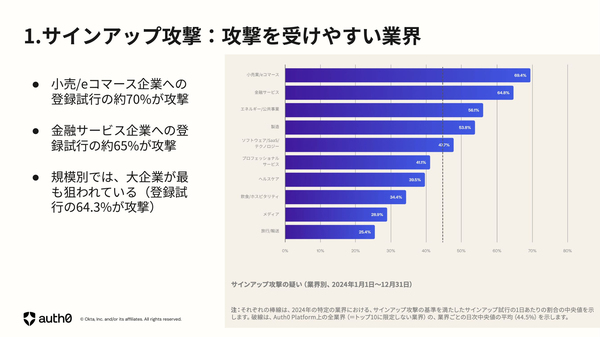

攻撃を受けやすい業界は小売/EC企業で、登録リクエストの約7割(69.4%)をサインアップ攻撃が占める(図2)。板倉氏によると、アカウント登録特典を入手する目的から登録するケースが多いという。2位は金融サービス(64.8%)だった。企業規模別に見ると、中小企業に比べて大企業のほうが狙われる傾向にある。同社の観測では、大企業への登録リクエストの64.3%がサインアップ攻撃だったという。

図2:サインアップ攻撃を受けやすい業界(出典:Okta Japan)

図2:サインアップ攻撃を受けやすい業界(出典:Okta Japan)拡大画像表示

2. ログイン攻撃

なりすましログインはプロキシを介して通信元を偽装

ログイン攻撃(アカウント乗っ取り)は、他人のID/パスワード情報などを何らかの方法で取得し、他人になりすましてアカウントを利用する攻撃だ。目的は、B2Cの場合、ポイントや個人情報を不正に取得するといったものになる。B2Bは、アカウントを乗っ取られることで機密情報の漏洩などにつながる。

攻撃においては、パスワードを効率的に推測するためにAIが使われる。漏洩したパスワードのデータセットからパスワードのパターンや傾向を学習し、効率的に予測している。また、ダークウェブなどに流出しているID/パスワードを使ったログインを効率化する手段としても、CAPTCHAの回避や応答レスポンスの解析などにAIが使われる。フィッシングサイトの作成やフィッシングメール文面の生成にもAIが使われるという。

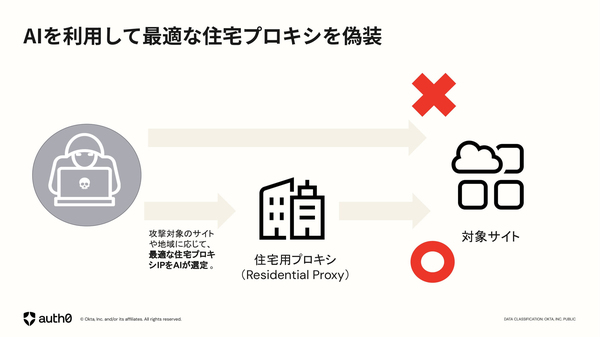

また、フィッシング攻撃でよく観測される傾向として、インターネット上のプロキシサーバー(攻撃対象サイトから見て危険性が低い、家庭用のIPアドレス)が使われる(図3)。「通信元を偽装することで、リスクベース認証(アクセス元の国など、いつもとは異なるアクセスを検出し、追加認証を施したり、アクセスをブロックしたりする手法)をすり抜ける」(板倉氏)。

図3:プロキシを経由した通信元の偽装によってリスクベース認証をすり抜ける手法の概要(出典:Okta Japan)

図3:プロキシを経由した通信元の偽装によってリスクベース認証をすり抜ける手法の概要(出典:Okta Japan)拡大画像表示

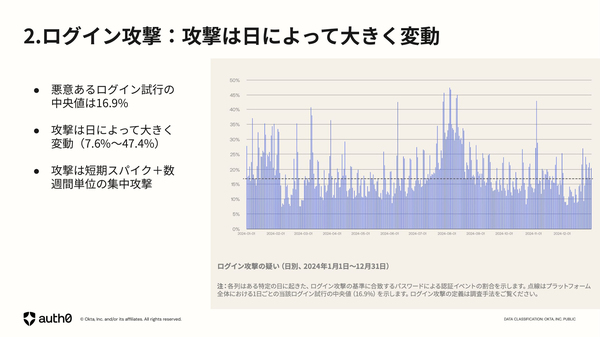

ログイン全体のうち、不正ログイン攻撃の割合は観測期間を通して16.9%である(図4)。ただし、攻撃の割合は、日によって大きく変動する(7.6%~47.4%)。

図4:ログイン攻撃の発生率(出典:Okta Japan)

図4:ログイン攻撃の発生率(出典:Okta Japan)拡大画像表示

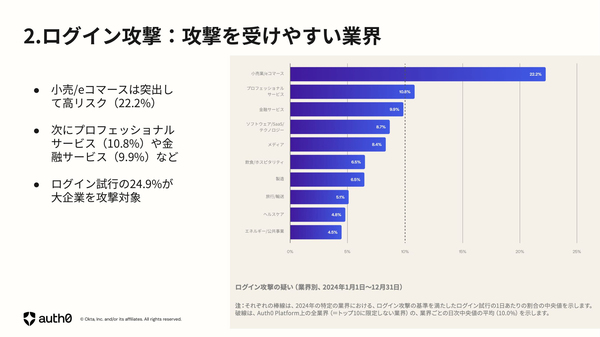

業界別では、サインアップ攻撃と同様、小売/EC企業が突出して高く、ログイン全体の22.2%が不正なログイン試行である(図5)。2位の「プロフェッショナルサービス」(法律や会計など特定のスキルを提供するサービス)の10.8%と比べると2倍以上である。

図5:ログイン攻撃を受けやすい業界(出典:Okta Japan)

図5:ログイン攻撃を受けやすい業界(出典:Okta Japan)拡大画像表示

●Next:多要素認証が突破される仕組み

会員登録(無料)が必要です

- 1

- 2

- 次へ >

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-