クラウドコンピューティングのセキュリティ課題について、「Security Guidance for Critical Areas of Focus in Cloud Computing(略称CSAガイダンス)」では体系的に解説している。本連載では、CSAガイダンスに沿って、クラウド利用者が知っておくべき知識と、押えるべきポイントを解説する。前回は、経営管理の視点からクラウドにおけるセキュリティの課題。今回は、データのライフサイクルにそったセキュリティの課題と、データおよびアプリケーションの継続性について説明する。

ホスティングサービスやハウジングサービスに比べ、クラウドコンピューティングはスケールアウトの恩恵を多大に得られる。そのため、ストレージやコンピューティングパワーなどのサービスの拡張が容易だ。一方で、ハードウェアの影響を受けにくいため、サービスプロバイダーが採用しているアーキテクチャーや設定ルール、運用手法の違いが重要になってくる。

CSA(Cloud Security Alliance:クラウドセキュリティアライアンス)が作成した「Security Guidance for Critical Areas of Focus in Cloud Computing(略称CSAガイダンス)」では、情報のライフサイクルの観点から、データのセキュリティと、データやアプリケーションの継続性を確保できるように、「情報管理とデータセキュリティ」と「相互運用性と移植容易性」の項目を挙げている。

データのライフサイクルを定義する6フェーズと2つの観点

クラウドのサービスを導入する企業は、考えられる多様な問題に対応するための規範だけでなく、自らのデータがプロバイダー側でどのように扱われ、保管されているかの構成を、組織的に把握しなければならない。そして、それらがクラウドを導入する目的と合致しているか、あるいは妥協できる範囲にあるかを確認しておくことが重要になる。

ユーザーのデータは、サービスプロバイダー側では分散して保管されている可能性が高い。それだけに、当局からの指導や顧客からの要請に的確にこたえられるよう、クラウドサービスプロバイダーが提供するストレージサービスの具体的な場所を把握しておかねばならない。

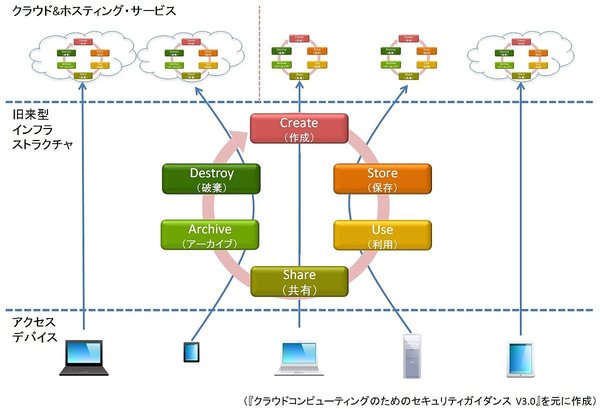

図1:データに対する6つのフェーズ

図1:データに対する6つのフェーズ拡大画像表示

CSAガイダンスは、データの管理とトランザクションを、6つのフェーズと2つの観点から立体的に定義づけている。6つのフェーズとは、データが生成されてから破棄されるまでのライフサイクルを指している(図1)。

フェーズ1=Create(作成):新しいデータの生成、あるいは既存データの変更/更新/修正

フェーズ2=Store(保存):データを何らかの格納庫(データベース)に登録する作業。通常は作成と同時に行われる

フェーズ3=Use(利用):データを閲覧、処理、あるいは他の何らかの作業に利用する。ここには修正は含まない

フェーズ4=Share(共有):データを他者、例えばユーザーやパートナーなどからのアクセスを可能にする

フェーズ5=Archive(アーカイブ):高い頻度では使われなくなったデータを長期ストレージに移す

フェーズ6=Destroy(破棄):データを物理的またはデジタル手法(例えば暗号破砕法)により恒久的に破棄する

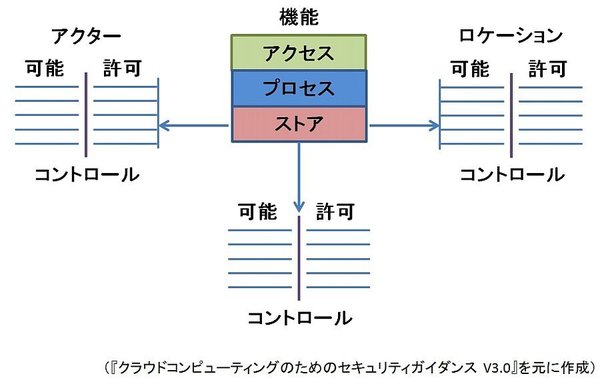

2つ目の観点は、データライフサイクルのステータスにおいて、多面的な観点で許可または否認によって区分するものだ(図2)。

図2:データに対する2つの観点

図2:データに対する2つの観点拡大画像表示

観点1=位置:データはライフサイクルを単一の方向に順序良く動くのではなく、一連の小さなライフサイクルが異なる環境でそれぞれ動いている。ほとんどのフェーズにおいてデータは、その環境の間を出入りできる

観点2=アクセス:データはどこにあるのか(例えば、エンドユーザーデバイスか、通信環境か、サービス内かなど)、誰がどのようにデータにアクセスするのか

6フェーズ2観点による分類のうえで、データライフサイクルにおける各要素の機能やアクター、統制の3種類を定義する。

(1)機能:与えられたデータに、アクセス/処理/保存のいずれかの機能を与える。アクターはサイクル上で指定された機能を実行する

| Create (作成) |

Store (保存) |

Use (利用) |

Share (共有) |

Archive (アーカイブ) |

Destroy (破棄) |

|

| アクセス | × | × | × | × | × | × |

| プロセス | × | × | ||||

| ストア | × | × |

(2)統制:ユーザーが実施可能な動作と統制項目を対応づけ、明示化する

| 機能 | アクター | 位置 | |||

| 可能 | 許可 | 可能 | 許可 | 可能 | 許可 |

以上をまとめると、クラウドにおけるデータのライフサイクルは、図3のように、その全体像を整理できる。

図3:クラウドにおけるデータのライフサイクル

図3:クラウドにおけるデータのライフサイクル拡大画像表示

プロバイダー任せではデータのライフサイクルを守れない

ところでデータに関するトラブル要因としては、外部からの不正なアクセス、悪意を持った内部関係者による操作、悪意のない内部関係者の不適切な操作の3つが主に挙げられる。

しかし、それらトラブルの原因を掘り下げていくと、クラウドを出入りし、またクラウド内部を行き来するデータのプロトコルやデータ自体に起因することを忘れてはならない。本来は、データはガバナンス下にあるはずだ。適切なルールの設定はもとより、異常を発見するための仕組みを組み合わせるといった対処が必要になる。

水際対策として、教育など人手による対策や、自から秘匿しアラートを上げる機構の存在は有用だ。そのためには、無関係なアクセスを遮断したり、高レベルな秘密情報へのアクセスを監視したりする必要がある。当然ながらクラウドサービスプロバイダーの間には、秘匿かつ事前に設定したプロトコルに沿った情報の管理とトランザクションが不可欠である。

これら、自らが払うべき努力と工夫を疎かにし、クラウドサービスプロバイダーが「最新技術」で補ってくれるだろうと期待する、あるいはそうした発言を鵜呑みにすることは、保管されているデータの適切なライフサイクルを阻害する要因になる。

例えば、保管ボタンを押した時点で、データは即座にクラウドストレージ上に保管されると考えていないだろうか。サービスによっては、データは圧縮された後に仮想ストレージメモリーに入り、そこが一杯になって初めてバッチ処理により物理ストレージに保存される構造になっている。この場合、メモリーリークや仮想マシンのリブートなどで、データが失われる可能性がある。

システムやデータへの権限が一元的かつ効果的に管理されていなければ、不適切な権限を不適切な人物やオブジェクトに与える可能性が発生する。従ってデータに対するあらゆる行為を冷徹に監視するために、DAM(Digital Asset Management:デジタル資産管理)やFAM(File Asset Management:ファイルアクセス管理)、DRM(Digital Rights Management:デジタル著作権管理)などの仕組みが、システムの一部として不可欠になる。

これらを踏まえ、クラウドならではのストレージを実現するには、以下のような手法を組み合わせて使うことが推奨される。

・データストレージ自体のアーキテクチャー

・データのライフサイクルから見た適切なガバナンス、コンテンツディスカバリ、DAMなどを用いた動作の管理

・専用アプライアンスやハイパーバイザーエージェントによる情報漏えいの防止(DLP=Data Leak Protection)

・データベースとファイルの動作監視(DAM)

・クラウド内でのデータ保護(コンテンツディスカバリ、プロキシ暗号化など)

そのうえで、情報管理とデータセキュリティには以下に挙げる5つの必須アクティビティを実装することが不可欠である。ただし、重要性と緊急性は各オブジェクトで異なるため、判断と導入方法は個別に考慮しなければならない。

1.起こり得るあらゆる規則上、契約上、あるいは他の司法上の問題に備え、データの論理的/物理的な位置を把握することが非常に重要である

2.URLフィルタリングやDLPツールを用いて従業員のインターネットアクセスを監視し、クラウドへの重要データの移動を検知する

3.クラウドへ、あるいはクラウド内で移動する重要データについては、ネットワーク層あるいはネットワーク転送前のノードで暗号化を行う

4.IaaS(Infrastructure as a Service)において、スナップショットや未承認の管理者アクセスによるデータ露出を制限するため、重要なボリュームを暗号化する

5.PaaS(Platform as a Service)アプリケーションやストレージの重要なデータを暗号化する

会員登録(無料)が必要です

- 1

- 2

- 次へ >

- 【第12回】クラウドベースのセキュリティサービス「SecaaS」を考える(後編)(2014/09/24)

- 【第11回】クラウドベースのセキュリティサービス「SecaaS」を考える(前編)(2014/09/09)

- 【第10回】クラウド利用における暗号化と仮想化のセキュリティ(2014/08/26)

- 【第9回】クラウドのID/権限管理では各種システムの連携が不可避(2014/08/12)

- 【第8回】クラウドアプリケーションのためのセキュリティアーキテクチャの確立を(2014/07/22)

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-