もはや旧聞に属する話だが、これは記録に留めておく必要があるだろう。米国と英国の諜報機関が携帯電話用SIMカード大手の蘭Gemalto(ジェムアルト)をハックした事件のことだ。エドワード・スノーデン氏の告発を受けて、2015年2月19日に情報サイトThe Interceptが報じた。この事件を「よく知っている」という読者はともかく、そうでなければ要注意である。

Gemaltoは 世界46カ国に拠点を持つ、携帯電話向けSIMカードを含むICカードの大手企業である。年間20億枚以上のSIMカードを製造し、AT&Tとベライゾン、スプリント、Tモバイルの米国4社を含む世界450社のモバイル事業者に、同社のプラットフォームとソリューションを提供している。日本の携帯事業者3社も同社製品を使っている。SIMカードでは30%のシェアを持つとされる。

そこに目をつけたのが米国家安全保障局(NSA)と英政府通信本部(GCHQ:Government Communications Headquarters)だ。2010年4月に「モバイルハンドセット搾取チーム(MHET:Mobile Handset Exploitation Team)を共同で設置。Gemaltoの社内システムに侵入し、社員の電子メールアドレスなどを手に入れたうえで毎年、約20億件のSIM暗号鍵を盗んだという。

SIM暗号鍵は、携帯電話(スマートフォン)と基地局の通信に使われ、通話やテキストメッセージのやり取りをセキュアにする。スマートフォンからのWebアクセスなどは別の手段が使われている。

Gemaltoは「盗まれなかった」と主張

The Interceptによれば、MHETはGemaltoの販売スタッフのマシンから顧客情報ネットワークの、ネットワーク技術者のマシンから同社ネットワークのマップ情報をそれぞれ入手している(当該記事)。

最初の報道があってから、ほぼ1週間後の2月25日、GemaltoはNSAとGCHQによる攻撃があったのはほぼ間違いないとしたうえで、大量のSIM暗号鍵が盗まれたことを否定するコメントを出した。

「我々の調査では、侵入はオフィスネットワークに留まっていた。暗号鍵や顧客データは、このネットワーク上にはない。ネットワークアーキテクチャーは多層構造であり、データを隔離していることを理解してほしい」とする。

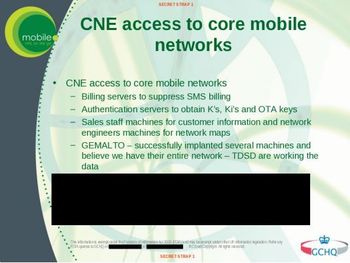

図1:英GCHQが作成したプレゼンテーション

図1:英GCHQが作成したプレゼンテーション拡大画像表示

しかし、スノーデン氏が提供したと見られるGCHQ作成のスライドには、「Gemaltoのマシンにインプラントすることに成功し、ネットワーク全体にアクセスできる」という趣旨の記述がある(図1)。

単純に「盗まれなかった」というGemaltoの主張を受け入れることは難しい。暗号鍵はSIMカードに書き込まれると同時に携帯電話会社にも送られる。でなければ認証できないためだが、Gemaltoは大量の暗号鍵を電子メールなどで送信していた。

つまりネットワークの深いレイヤーにある暗号鍵データにアクセスしなくても、犯人が送信担当者を突き止めて通信を傍受すれば、暗号鍵を入手できてしまう。こちらが事実と見られているのだ。

SIMカードの製造業界は、Gemaltoのほか、仏Oberthur Technologies(株式未公開)や独Giesecke & Devrientなど、少数の欧州企業が支配している。

Gemaltoの事件後、Giesecke & Devrientは「Gemaltoで起きたようなセキュリティ侵害を受けた形跡はない」と述べた。Oberthur Technologiesはコメントを差し控えている。

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-