東京エレクトロン デバイス(TED)は2017年4月18日、標的型攻撃の出口対策として、社内に侵入したマルウェアの活動をデコイ(おとり)によって捕捉するソフトウェア製品「Deception GRID」を発表、同日販売を開始した。

東京エレクトロン デバイス(TED)は2017年4月18日、標的型攻撃の出口対策として、社内に侵入したマルウェアの活動をデコイ(おとり)によって捕捉するソフトウェア製品「Deception GRID」(図1)を発表、同日販売を開始した。

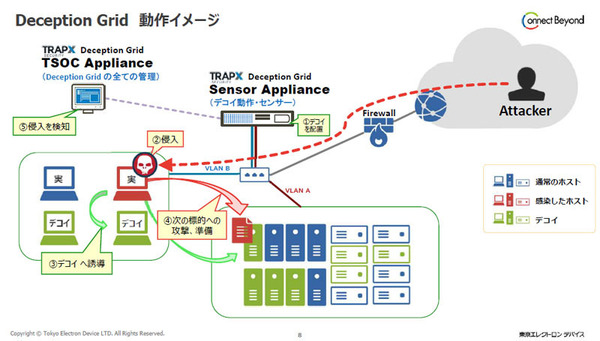

図1:Deception GRIDの動作イメージ。事前に社員PC上にデコイとの通信履歴を作成しておく。社員PCに感染したマルウェアはデコイに対して攻撃。デコイは攻撃のふるまいを捕捉し、攻撃を検知する。検知内容に応じてファイアウォールなどと連携して対処する

図1:Deception GRIDの動作イメージ。事前に社員PC上にデコイとの通信履歴を作成しておく。社員PCに感染したマルウェアはデコイに対して攻撃。デコイは攻撃のふるまいを捕捉し、攻撃を検知する。検知内容に応じてファイアウォールなどと連携して対処する拡大画像表示

開発会社は米TrapX Securityで、TEDは国内で1社めの販売代理店。ライセンスは、コンポーネント単位のサブスクリプション課金となり、標準では年額制となる。販売目標は2020年の2年後くらいまでに5億円。

製品提供の背景について同社は、ラテラルムーブメントと呼ぶ、マルウェアに特有の侵食活動を挙げる。「マルウェアは、メールやWebなどを介して社員のPCに感染した後、より機密情報を持っていそうなPCやサーバーを狙ってLAN上で侵入を繰り返す」という。

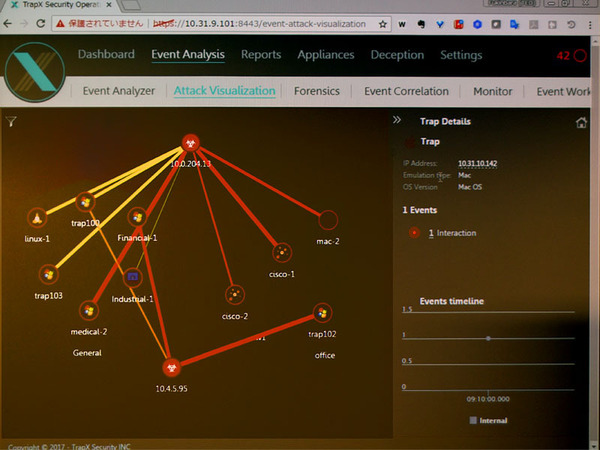

今回開発したDeception GRIDは、マルウェアの侵食活動や攻撃のターゲットとなるデコイをLAN上に生成し、攻撃を検知する製品である(写真1)。攻撃者をデコイに誘い込み、デコイの上での活動を監視し、ログイン操作やファイル操作などの振る舞いから攻撃を検知する。

写真1●マルウェアの侵食活動や攻撃を可視化した画面

写真1●マルウェアの侵食活動や攻撃を可視化した画面拡大画像表示

検知した攻撃に対しては、ファイアウォールや他社製セキュリティ製品などと連携することによって、情報が外部に漏洩しないように対処する。捕獲したマルウェアをサンドボックスに引き渡すといった連携もできる。

エミュレーション型のデコイが動作、実OSのデコイ化も可能

製品は、デコイを生成して動作させるプラットフォーム「Sensor Appliance」と、Sensor Applianceを管理して攻撃を検知する管理コンソール「TSOC Appliance」で構成する。いずれも仮想アプライアンスの形態で提供する。ネットワークの構成に応じて複数台のSensor Applianceを配置して使う。

Sensor Appliance上に作成するデコイは、PCやサーバーをエミュレートしたものになる。これとは別に、実際のWindows/アプリケーション環境をデコイ化するソフトも用意している。このソフトをインストールしたWindowsは、TSOC Applianceから見てSensor Applianceの1台に見える。

写真2:東京エレクトロン デバイスのCNカンパニーでCN技術本部クラウド技術部に在籍する冨金原正慈氏

写真2:東京エレクトロン デバイスのCNカンパニーでCN技術本部クラウド技術部に在籍する冨金原正慈氏 攻撃をデコイに誘い込む方法は、社員のPC上にデコイとの通信記録をでっち上げて作成しておく、というもの。ブラウザのキャッシュを書き換えるなど、任意のやり方でデコイの情報をPC上に作成しておく。Deception GRIDでは、デコイの情報をPCに反映するための、Active Directoryのログオンスクリプトを生成する機能を持つ。

Deception GRIDのような出口対策製品の意義について、TEDのCNカンパニーでCN技術本部クラウド技術部に在籍する冨金原正慈氏(写真2)は、「標的型攻撃ではマルウェアの侵入を防ぐことはできないので、感染することを前提とした上で情報を漏えいさせない対策が必要になる」と指摘する。

東京エレクトロン デバイス / マルウェア対策 / 情報漏洩対策 / ラテラルムーブメント

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-