2017年10月、ISO(国際標準化機構)が5つの秘密分散技術を標準化したというニュースがあった。なぜ今、秘密分散技術の標準化なのか、5つの技術それぞれの違いは何なのかを、この技術の専門ベンダーであるZenmuTech 研究開発本部 取締役の友村清氏に解説してもらった。

秘密分散法は、1979年にRSA暗号の発明者であるA.Shamirが鍵の管理を無くす方式の1つとして論文を発表しました。ですから「Shamir Secret Sharing Scheme」と言われています。技術的には情報をn個に分割し、そのうちk個集まれば情報が復元できるという(n,k)のラグランジュ補間を使うものです。

Shamirの基本原理に基づいた秘密分散法は40年近く前ある技術にも関わらず、AESやRSAなどの暗号技術が広がる中で普及しませんでした。今になって脚光を浴びているのは、セキュリティの重要性が急速に高まったからでしょう。2017年10月には、ISO標準(ISO/IEC 19592-2:2017)として、以下の5つの秘密分散法が採択されました。

1「Shamir secret sharing scheme」

2「Ramp Shamir secret sharing scheme」

3「Additive secret sharing scheme for a general adversary structure」

4「Replicated additive secret sharing scheme」

5「Computational additive secret sharing scheme」

すべてA.Shamirが考案した「Shamir secret sharing scheme」を基本原理としています。秘密情報Sを n個の「分散情報」に分け、任意のk(≦n)個集めると秘密情報が復元できますが、分散情報がk -1個以下であれば、復元できないというものです。一般的に(k, n) 閾値分散と言われています。

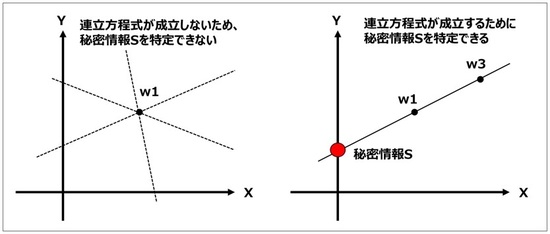

秘密分散の原理は、中学生で習う「連立方程式」にあります。図2のように、一次関数のy切片を秘密情報Sとして、傾きaをランダムに選択すると、一次関数 y=ax+S が決まります。この一次関数の直線上にある点w1、w2、w3、…を分散情報とします。この場合、分散情報の2点が集まれば、以下のような連立方程式を解くことで、秘密情報Sを復元することができます。

(図2)閾値分散の基本原理

(図2)閾値分散の基本原理拡大画像表示

y1 = a×w1 + S

y2 = a×w2 + S

しかし、1点だけでは一次関数を求めることができないので、秘密情報Sを復元することができません。

Shamirの基本原理によって安全性は完璧になりますが、問題もあります。秘密分散したファイルの合計サイズが元のファイルより大きくなり(数倍)、ディスク容量が増大してしまうことです。多次元の連立方程式を解かなければならないため、計算負荷が大きくなるのも実用上の問題を引き起こします。

会員登録(無料)が必要です

- > 前へ

- 1

- 2

- 3

- 次へ >

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-