富士通研究所は2019年1月22日、サイバー攻撃を受けた際に、対処の要否をAIで自動判断する技術を開発したと発表した。専門家と同等精度の判断と判断時間短縮を実現し、被害最小化を支援する。

現在、業務ネットワークに対してサイバー攻撃が行われた際には、ネットワーク上のサーバーや端末、各種セキュリティ製品が攻撃を検知後、サイバー攻撃分析の専門家が手動で危険性を調査・確認し、被害を最小化するための対処の要否を決定している。

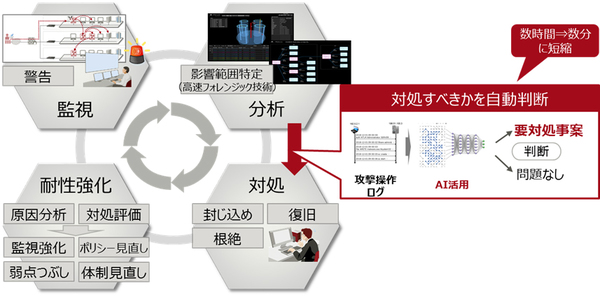

富士通研究所は今回、高精度なAI技術の開発に必要な学習データを確保するため、大量の業務ログからサイバー攻撃のふるまいを表す攻撃ログを特定して抽出する技術と、抽出した数少ない攻撃の学習データを拡張して十分な量の学習データを生成する技術を開発した(図1)。

図1:企業のサイバー攻撃への対応(出典:富士通研究所)

図1:企業のサイバー攻撃への対応(出典:富士通研究所)拡大画像表示

同技術を活用したシミュレーションでは、専門家による対処要否判断と比較して、約95%の一致率と要対処の攻撃事案の見逃しゼロを達成し、判断にかかる時間を数時間から数分に短縮できることを確認した。

同技術を活用することで、要対処と判断されたサイバー攻撃に対し、迅速に対策を実施することができ、損失防止や業務継続を図れる。

サーバーや端末、ネットワーク機器には、正規の動作ログと攻撃操作のログが混在して大量に蓄積されている。AI技術で適切な学習を行うためには、大量のログのなかから危険性のある標的型攻撃の痕跡を選別する必要があるが、標的型攻撃による諜報活動はOSのコマンドなどを使うため、ログの区別が困難である。

膨大に存在するログから攻撃操作ログを抽出し、学習データとして大量に確保することは非常に困難だ。AI技術では、少量の学習データを基に、ノイズ付加などの加工と変換を行うことでデータ量を増やすことは可能だが、標的型攻撃の学習データは単純な加工処理では攻撃性が失われる場合があり、データ拡張が難しいことが課題だった。

今回発表した技術では、攻撃分析で得た約7年間の実績データから、標的型攻撃の諜報活動につながるコマンドや引数などのパターンを攻撃パターンデータベースとして構築した。このデータベースを利用することで、膨大なログから一連の諜報活動を正確に特定・抽出できるようにした。

さらに、抽出した標的型攻撃の一連の諜報活動に対して、攻撃性の高さを算出し重要なコマンドを特定後、その引数を攻撃パターンデータベースに存在する範囲で変化させた。これにより、新たな諜報活動(標的型攻撃の亜種)を疑似的に生成できるようになった。これにより、学習データを4倍に拡張できるようになった。

同技術を富士通研究所が開発したAI技術「Deep Tensor」と組み合わせ、評価実験を行った。1万2000件に上る約4カ月分のデータを活用してシミュレーションを行った結果、セキュリティの専門家が手動で分析した結果との一致率が約95%と、ほぼ同等の対処要否判断を実現できた。さらに、国立研究開発法人情報通信研究機構(NICT)が運用しているサイバー攻撃誘引基盤「STARDUST」において、企業を狙った実際のサイバー攻撃を使用した実証実験を行ったところ、対処が必要な攻撃事案であると自動判断し、その有用性を確認した。

今回のAI技術によって、これまで数時間~数日間かかっていた専門家による対処の要否判断を、数十秒~数分で高精度に自動判断することが可能になる。さらに、富士通研究所のフォレンジック技術と組み合わせることで、攻撃の分析から対処指示までの一連の対応を自動化でき、サイバー攻撃への即時対処と被害の最小化を図れるようになる。

富士通研究所は今後、サイバー攻撃の対処基盤として、マネージドセキュリティサービスなどでの同技術の活用を目指す考えだ。

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-