国立研究開発法人情報通信研究機構(NICT)は2020年2月10日、NICTが2019年に観測したサイバー攻撃関連通信についてまとめたレポート『NICTER観測レポート2019』を発表した。2019年は、調査目的のスキャン活動が2018年よりも活発化し、全体の過半数を占めた。攻撃パケットの傾向は2018年とほぼ同じで、Telnet(23/TCP)あてが僅かに増加した。

NICTのサイバーセキュリティ研究所は、サイバー攻撃を観測するためのネットワーク網(ダークネット観測網)を構築し、2005年からサイバー攻撃関連通信の観測を続けている。今回、最新版となる2019年の観測・分析結果を『NICTER観測レポート2019』として公開した。Web版またはPDF版(13ページ)で閲覧できる。

NICTのダークネット観測網(約30万IPアドレス)で2019年に観測したサイバー攻撃関連通信は、合計で3279億パケットで、2018年から約1160億個増えた。海外組織からの調査目的のスキャンが増えたことが原因である。調査スキャンが総パケットに占める割合は、2017年の6.8%、2018年の35%からさらに増え、2019年は1750億パケット(総パケットの53%)に及ぶ。

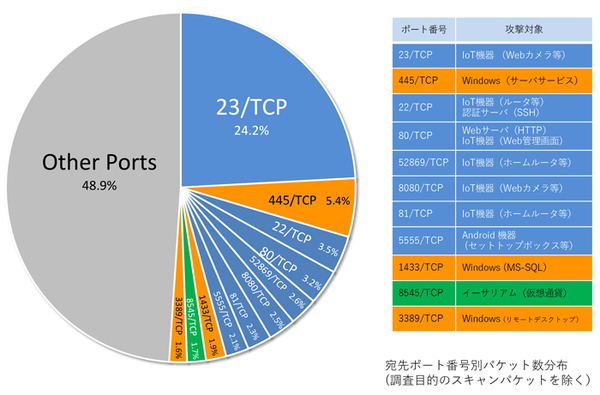

調査目的のスキャンパケットを除くと、2019年に観測した主な攻撃対象(あて先ポート番号)の上位11位は、図1の通り。上位10位までのポートが全体に占める割合は49%で、2018年の46%から僅かに増えた。23/TCP(Telnet)を狙った攻撃パケット数が、294億パケットから364億パケットへと僅かに増えている。

図1:あて先ポート番号別のパケット数分布(調査目的のスキャンパケットを除く)(出典:国立研究開発法人情報通信研究機構)

図1:あて先ポート番号別のパケット数分布(調査目的のスキャンパケットを除く)(出典:国立研究開発法人情報通信研究機構)拡大画像表示

●Next:約半数はIoT機器のサービスや脆弱性を狙った攻撃

会員登録(無料)が必要です

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-