[新製品・サービス]

ラック、サイバー被害を内部通信の制御で防ぐマイクロセグメンテーションサービスを提供

2023年4月24日(月)IT Leaders編集部、日川 佳三

ラックは2023年4月24日、サイバー被害を内部通信の制御によって防ぐサービスを提供すると発表した。エンドポイント単位でアクセスを制御するマイクロセグメンテーションツール「Akamai Guardicore Segmentation(AGS)」を利用する。境界型防御では防ぎきれないサイバー攻撃を効率よく防ぐとしている。ラックは、AGSの導入支援とともに、インシデント発生時の救急支援などを組み合わせてサービスを提供する。

ラックは、サイバー被害を内部通信の制御によって防ぐサービスを提供する。アカマイ・テクノロジーズのマイクロセグメンテーションツール「Akamai Guardicore Segmentation(AGS)」を利用する。AGSの導入支援とともに、インシデント発生時の救急支援などを組み合わせてサービスを提供する。

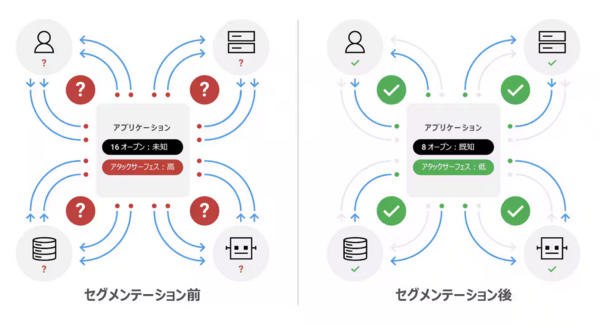

AGSは、エンドポイント単位でネットワークアクセスを制御するマイクロセグメンテーションツールである。個々のエンドポイントにエージェントソフトウェアをインストールし、マネージャから一元管理して利用する(図1、関連記事:エンドポイント単位でアクセスを制御するマイクロセグメンテーションツール「Akamai Guardicore Segmentation」)。

図1:マイクロセグメンテーションのイメージ(出典:アカマイ・テクノロジーズ)

図1:マイクロセグメンテーションのイメージ(出典:アカマイ・テクノロジーズ)拡大画像表示

管理マネージャ画面で、エンドポイント間の通信を可視化する。エージェントを導入したエンドポイントが、どのエンドポイントと、どのような通信をしているのかが分かる。通信の内容(送信元/あて先IPアドレスやアプリケーションプロトコルの種類)に応じて、「本番環境」の「CRM」の「データベース」など、階層型のラベルを付けて管理可能である。

こうして付与したラベルに対してアクセス制御のルールを設定できる。例えば、「データベース」のラベルを付したエンドポイント(データベースにアクセスしているエンドポイント)からインターネットへの接続を禁止してブロックする、といったルールを簡単に設定して運用可能である。同様のアクセス制御を旧来のゲートウェイ機器(ファイアウォールやルーター)でやらせようとすると、ルール(ACL:アクセス制御リスト)の記述が面倒である。

ラックによると、従来は、サイバー侵害が発生した際の原因究明と対策として、デジタルフォレンジック(電子鑑識)などの手間と時間がかかる作業が必要だった。これに対して、マイクロセグメンテーション技術は、社内LANのセグメント間の不正通信を検知できることから、侵入したウイルスを封じ込めてインシデントの影響を最小限に抑えられる。「事故からの復旧施策として、また平時のセキュリティ対策としても有効」とラックは説明する。

マイクロセグメンテーションは、EDR(エンドポイント検知・対処)ソフトウェアを補完するとラックは説明する。マイクロセグメンテーションであれば、社内LANに侵入したマルウェアを1カ所に閉じ込めて、拡散活動をブロック可能である。「EDRは、一度侵入を許したマルウェアの拡散は防げない。マイクロセグメンテーションは、EDRに欠けている機能を補完する」(ラック)としている。

「クラウド化やリモートワークの普及により、インターネットと社内ネットワークを分離して攻撃を防ぐ境界型防御では守りきれなくなっている。特に、境界型防御の場合、一度マルウェアの侵入を許すと、ラテラルムーブメント(横展開)による拡散被害が深刻である。一般的な対策として、拠点間や部署間にファイアウォールを設置するなどの施策があるが、拠点数やサーバー台数に比例して設定情報が膨大になり、運用負荷が高まるなど現実的には難しい」(ラック)

ラック / マイクロセグメンテーション / Akamai / ラテラルムーブメント / ゼロトラスト

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-