アカマイ・テクノロジーズは2023年9月28日、説明会を開き、米アカマイによるNeosecの買収後、同年8月から提供しているセキュリティサービス「API Security」について説明した。Webトラフィックをデータレイクに蓄積してAIで分析することで、未管理のシャドウAPIを可視化して脆弱なAPIを検出し、APIの悪用を検知する。

アカマイ・テクノロジーズの「API Security」は、Web APIのセキュリティを確保するためのデータ分析サービスである。

米アカマイが買収した、米国とイスラエルが拠点のNeosecの製品を基にしている。Web APIにアクセスするトラフィックデータ(URL文字列やアップロード/ダウンロードしたデータ)を最大で90日間データレイクに蓄積し、このうち過去30日分のデータをAIで分析する。これにより、APIへの攻撃を検出する。

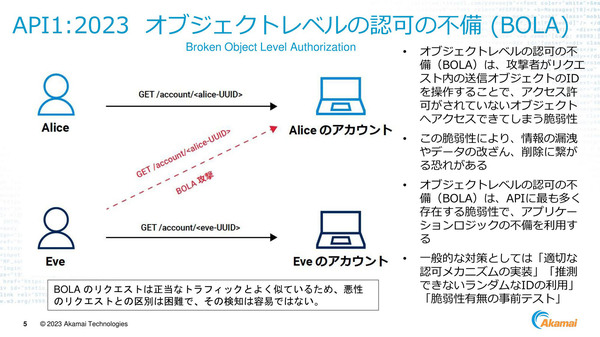

図1:Web APIではBOLAと呼ぶオブジェクトレベル認可の不具合が多い。APIのリクエストに含まれるオブジェクトIDを変更することで、アクセスが許可されていないオブジェクトにアクセスできてしまう(出典:アカマイ・テクノロジーズ)

図1:Web APIではBOLAと呼ぶオブジェクトレベル認可の不具合が多い。APIのリクエストに含まれるオブジェクトIDを変更することで、アクセスが許可されていないオブジェクトにアクセスできてしまう(出典:アカマイ・テクノロジーズ)拡大画像表示

「Web APIは数が多く、機能の更新頻度も高いため、セキュリティ上脆弱な設計のAPIも多く混じる」とアカマイは指摘する。特に、BOLA(Broken Object Level Authorization:オブジェクトレベル認可の不備)と呼ぶ不具合がAPIでは多いという。APIのリクエストに含まれるオブジェクトIDを変更することで、本来アクセスが許可されていないオブジェクトにアクセスできてしまう不具合である(図1)。

例えば、APIの利用者を識別するための情報を不正入手/推定されることで、正規の利用者を騙られアクセスを許してしまう。ログインに成功した正規ユーザーのセッションになりすまされると、WAF(Webアプリケーションファイアウォール)などのゲートウェイ型の入口対策では防ぐことが難しくなる。

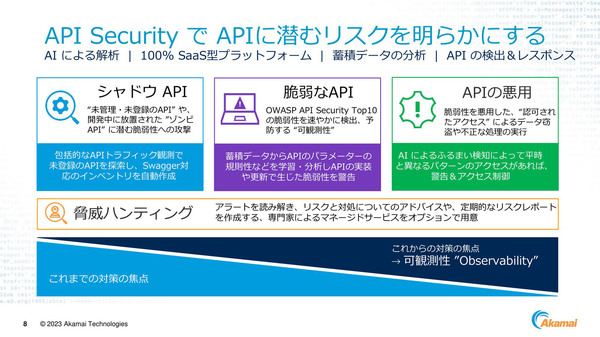

API Securityは、ゲートウェイ型のセキュリティ対策を補完し、見つけにくいAPIへの攻撃をデータ分析のアプローチで検出する。まず、どのようなAPIへのアクセスがあったかが分かり、未管理のシャドウAPIが可視化される(図2)。

図2:「API Security」の概要。Webトラフィックを蓄積して分析することで、脆弱なAPIを検出する(出典:アカマイ・テクノロジーズ)

図2:「API Security」の概要。Webトラフィックを蓄積して分析することで、脆弱なAPIを検出する(出典:アカマイ・テクノロジーズ)拡大画像表示

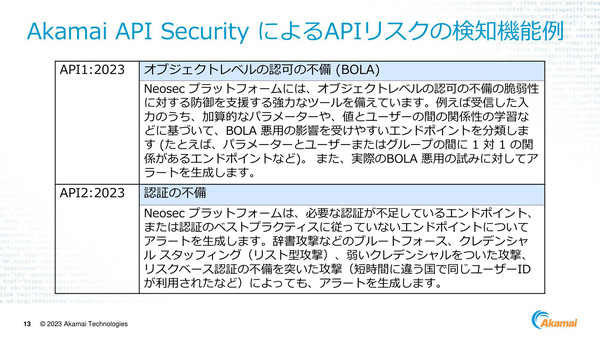

そして、リクエストの内容(パラメータの規則性など)を分析することで、APIの脆弱性が分かる。また、いつもとは異なるパターンのアクセス(脆弱性を突いた攻撃の可能性のあるアクセス)を検出して警告を出す(図3)。

図3:「API Security」が脆弱なAPIや、脆弱性を突いたAPIアクセスを検出する具体例(出典:アカマイ・テクノロジーズ)

図3:「API Security」が脆弱なAPIや、脆弱性を突いたAPIアクセスを検出する具体例(出典:アカマイ・テクノロジーズ)拡大画像表示

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-