NECは2024年2月7日、ソフトウェアに潜むセキュリティ脆弱性を、ソースコードを参照せず、実行ファイルのバイナリコードから静的に検出する技術を開発したと発表した。企業・組織のサプライチェーンセキュリティの強化に向けて提供する。ソースコードの入手が困難なソフトウェアに対する静的解析の一部を自動化する。脆弱性の検査効率が40%向上するという。

NECは、ソフトウェアに潜むセキュリティ脆弱性を、ソースコードを参照せず、実行ファイルのバイナリコードから静的に検出する技術を開発したと発表した。企業・組織のサプライチェーンセキュリティの強化に向けて提供する。ソースコードの入手が困難なソフトウェアに対する静的解析の一部を自動化する(図1)。

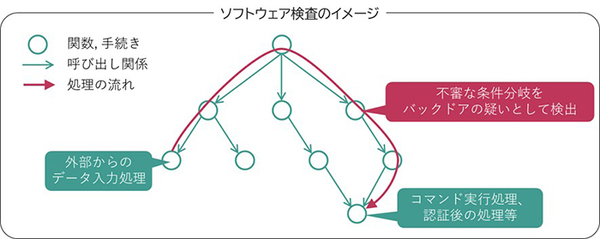

図1:NECが開発した、バイナリコードを静的解析して脆弱性を検出する技術の概要(出典:NEC)

図1:NECが開発した、バイナリコードを静的解析して脆弱性を検出する技術の概要(出典:NEC)拡大画像表示

「サプライチェーン内で混入した脆弱性や不正機能を狙ったサイバー攻撃への懸念が高まっている。製品やシステムの調達・導入時にバックドアなどの不正機能の混入を防ぐための対策が求められている」(NEC)ことから技術開発に取り組んでいる。

一般的に、ソフトウェアの静的解析(プログラムを実行させないでファイルそのものを解析する手法)はソースコードが対象である。今回、NECが開発した技術は、ソフトウェアの実行形式であるバイナリコードを静的に解析する。特に、外部から入力したデータがソフトウェア内のどの処理で用いられるかを追跡し、コマンドの実行処理などに用いられている場合に、バックドアの疑いのある不審な実装と判断する。

「ソースコードが入手可能な場合でも、ビルド時に混入する脆弱性や不正機能は検出が難しい。開発した技術ではビルド後のバイナリコードを検査するため、ビルド環境に起因する問題を含めて安全性を検査できるようになる」(NEC)

また、バイナリ形式のソフトウェアの検査は難しく、検査者のスキルによって検査品質がばらつきやすいという。同技術は検査業務の一部を自動化して属人性を排除し、一定の検査品質を担保する。自動化によって静的解析検査に要する時間を40%短縮するとしている。

NECは、2024年度内に同技術を既存のリスクハンティングサービスに適用することを目指す。同サービスでは、ユーザーのソフトウェア/システムのセキュリティリスクを、ビジネスへの影響を考慮しながら評価する。

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-