[インタビュー]

「セキュリティと事業継続を一体で捉える“デジタルレジリエンス”が必要だ」─独SUSE幹部

2024年7月25日(木)齋藤 公二(インサイト合同会社 代表)

国内外でランサムウェア攻撃の被害が後を絶たない。クリティカルなデータを盾に身代金を要求された時点で、企業は事業継続にかかわる意思決定を迫られる。事業のデジタル化が進む今日、企業はサイバーセキュリティと事業継続を一体的に捉え、対策を講じる必要がある。そんな中、Linuxベンダーで知られる独SUSE(スーゼ)が、サイバーレジリエンスとオペレーショナルレジリエンスを柱とする「デジタルレジリエンス」の確立を訴えている。同社APAC CTO(最高技術責任者)兼シニアディレクターのビシャル・ガリワラ(Vishal Ghariwala)氏に、デジタルレジリエンスへの取り組みで必要な考え方やアプローチを聞いた。

「デジタルレジリエンス」にどう取り組むか

──SUSEのAPAC CTOとしての視点から、現在、企業のITリーダーが置かれている状況をどう見ていますか。

ビシャル・ガリワラ(Vishal Ghariwala)氏(写真1):事業のデジタル化が進む中で、ITリーダーは3つの脅威に直面しています。システム停止、サイバーセキュリティ、サードパーティリスクで、いずれも事業継続に大きな影響を与えるものです。かつてのようにITだけを見て対応するのではなく、ビジネスの側面からこうした脅威やリスクに対応していくことが求められるようになっています。

セキュリティの世界では、サイバーレジリエンスの重要性が急速に増しています。その際は、業務や事業継続の視点からのオペレーショナルレジリエンスも欠かせません。したがって、サイバーレジリエンスとオペレーショナルレジリエンスを組み合わせた「デジタルレジリエンス」が強く求められているのです。

写真1:独SUSE APAC CTO兼シニアディレクターのビシャル・ガリワラ氏

写真1:独SUSE APAC CTO兼シニアディレクターのビシャル・ガリワラ氏──セキュリティと事業継続を同じ枠組みの中で捉える必要があるということですね。

はい。実際に、ランサムウェア攻撃によってシステムが停止し、事業継続が脅かされるケースが増えています。停止したシステムを復旧させても、盗んだデータを盾に身代金を要求されると、システム的な対応だけでは問題が解決しません。

また、サードパーティリスクには、取引先が別の企業に買収されたり、ビジネスプランの変更や、提供サービスのライセンス改定などが急に生じたりといったことがありますが、そこに、サプライチェーンをターゲットにした攻撃なども含まれるようになっています。

例えば、サプライチェーン上の取引先や顧客が利用しているシステムに潜むセキュリティ上の脆弱性が狙われ、そこを踏み台に自社が攻撃を受けるケースがよく知られています。また、自社のシステム/サービスで利用しているサードパーティのソフトウェアやオープンソースソフトウェア(OSS)に脆弱性が見つかり、その時点で、(脆弱性のあるソフトウェアを利用する)すべてのシステムやサービスがサイバー攻撃のリスクを抱える、ソフトウェアサプライチェーンリスクも想定されます。

──そうした状況からデジタルレジリエンスが不可欠なのですね。この考え方について、もう少し詳しく説明いただけますか。

デジタルレジリエンスは、サイバーレジリエンスと、オペレーショナルレジリエンスの2本柱で構成されます。サイバーレジリエンスは、実際にサイバー攻撃を受けた際に速やかに復旧し、被害を最小限にとどめるための取り組みです。例えば、ランサムウェア攻撃を受けたとき、脅威を迅速に検知し、インシデントに対応できるようにします。

一方、オペレーショナルレジリエンスは、業務の視点で、日常から速やかな復旧や被害の最小化を目指すものです。業務プロセスの整備や、部門間での連携、経営陣のコミットメント、外注先やパートナーなどを含むサプライチェーン全体での事業継続など、幅広い取り組みが必要になります。

SUSEがサイバーセキュリティに注力する理由

──SUSEは、歴史の長いLinuxディストリビューションベンダーとして有名です。サイバーセキュリティやデジタルレジリエンスの分野ではどのような製品を展開しているのですか。

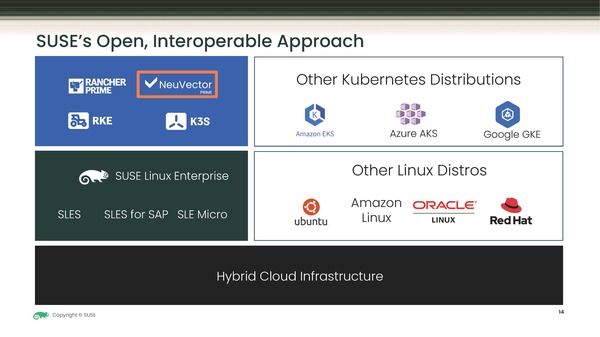

代表的な製品である「SUSE Linux Enterprise Server」も、オペレーショナルレジリエンスに貢献できるソリューションであることを打ち出しています。オペレーショナルレジリエンスでは、ベンダーロックインの排除、さまざまなベンダーの技術・製品との連携、環境を問わないオープン性や相互運用性が重要です。有事の際に複数のソリューションを組み合わせて脅威に対抗したり、必要に応じて環境をクラウドからオンプレミスに移行させたりといった対策が求められるからです。

オープンで相互運用性が高いSUSE Linux Enterprise Serverは、そうした取り組みを支える土台となります。コンテナオーケストレータのKubernetesを管理するプラットフォーム「Rancher Prime」もそうです。

──Rancherは2020年に米Rancher Labsを買収してラインアップに加わった製品ですね。一方、サイバーレジリエンスについてはどんな製品がありますか。

2021年に米NeuVectorを買収して得た「NeuVector Prime」があります。こちらは、Kubernetesクラスタを保護するOSSのコンテナセキュリティプラットフォームです。クラウドやオンプレミスのさまざまなKubernetes環境で動作させることができます(図1)。

現在の企業コンピューティング環境は、オンプレミス、クラウド、エッジなどが混在し、分散化が進んでいます。分散化に伴ってアタックサーフェス(攻撃対象領域)が増え、新しいアタックベクター(攻撃手法)が次々生まれています。サイバー攻撃者にとっては実に攻撃を仕掛けやすい状況なのですが、それに対抗するのがNeuVectorです。

図1:多様なベンダー製品と連携するSUSEのアプロ―チ(出典:SUSE)

図1:多様なベンダー製品と連携するSUSEのアプロ―チ(出典:SUSE)拡大画像表示

──具体的に、どんな攻撃手法が現れ、企業のどこが狙われているのですか。

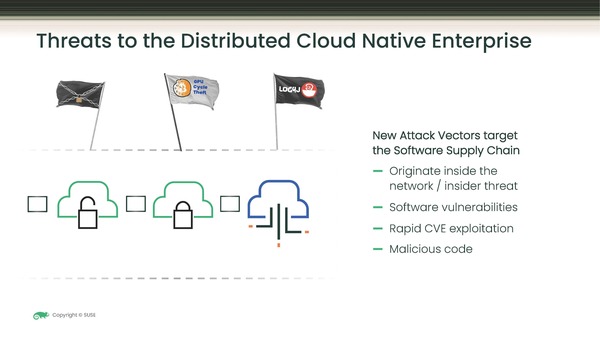

近年、特に問題となっているのが、先に触れた、ソフトウェアサプライチェーンをターゲットにした攻撃です。システムやサービスで部分的に利用しているOSSなどに脆弱性が見つかった途端、攻撃者はその脆弱性を突いて攻撃を仕掛けてきます。システムやサービスを構成するほかの部品がいくら安全でも、脆弱な部分があるだけで攻撃は成功してしまいます。

アタックベクターとしては、社内ネットワークの抜け道の悪用、内部犯行者との協力、ソフトウェア脆弱性の悪用、CVE(Common Vulnerabilities and Exposures:共通脆弱性識別子)などで公開された脆弱性の悪用、悪意のあるコードの送付などがあります。これらは使い古された手法とも言えますが、攻撃対象をソフトウェアサプライチェーンに変えるだけで、新しいアタックベクターとなるのです(図2)。

図2:分散化した企業コンピューティング環境では、ソフトウェアサプライチェーンに多数の脆弱性が存在する(出典:SUSE)

図2:分散化した企業コンピューティング環境では、ソフトウェアサプライチェーンに多数の脆弱性が存在する(出典:SUSE)拡大画像表示

また、これまでの対策が通用しにくい攻撃として問題になっているものとして、コンテナ環境への攻撃もあります。コンテナは動的に生成され、その数も多いため、従来のセキュリティ監視だけでは異常を見つけることができません。ランタイムセキュリティと呼ばれる新しいアプローチが必要です。

●Next:ソフトウェアサプライチェーンやコンテナが標的に、どう対策するか?

会員登録(無料)が必要です

- 1

- 2

- 次へ >

SUSE / レジリエンス / セキュリティ / Linux / サードパーティリスク / ゼロトラスト / ランサムウェア / コンテナ / Kubernetes / ドイツ / サイバーレジリエンス

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-