[ユーザー事例]

2030年のIT基盤へ─積水化学が挑むIT/OTセキュリティの高度化とグローバル標準化

2024年9月27日(金)愛甲 峻(IT Leaders編集部)

サイバー攻撃や情報漏洩のリスクが日々高まる中、セキュリティレベルの弛まぬ維持/向上は必須だが、適切な戦略の下で対策を組織全体に広げることは容易ではない。そうした中で、積水化学工業(本社:大阪府大阪市)は、ITおよびOTシステムにおけるセキュリティや情報管理のガバナンスをグローバルで確立するべく取り組みを進めている。2024年8月29日開催のIT Leaders Tech Strategy「前提のゼロトラスト、不断のサイバーハイジーン」(主催:インプレス IT Leaders)に、同社 デジタル変革推進部 元情報システムグループ長の原和哉氏が登壇。積水化学グループのセキュリティ・情報管理を牽引してきた原氏が、種々の脅威に備えるための考え方/アプローチや具体的な実践を明かした。

企業にとって、サイバー攻撃や情報漏洩に対する備え・防御の重要性はますます高まっている。デジタルトランスフォーメーション(DX)の進展で業務のデジタル化が進み、システムの障害/停止が事業に与える影響が深刻化。その中で企業が扱う機微データも増加し、攻撃対象領域が拡大している。他方で、攻撃する側も技術の発展の恩恵を受けて攻撃手法の洗練が進み、脅威が止めどなく増大を続けている。

「サイバー攻撃は事業継続に関わる他のリスクと比べて発生頻度が高く、影響は甚大だ。当社の経営陣も対策の重要性を認識している」と、積水化学工業 デジタル変革推進部で元情報システムグループ長の原和哉氏(写真1)は話す。同社ではサイバー攻撃やシステム障害といった情報管理におけるリスクを、火災などの災害や不正会計などと並ぶ全社重大インシデントに位置づけ、国内外の拠点において体制構築や必要な対策を進めている。

写真1:積水化学工業 デジタル変革推進部の原和哉氏(撮影:鹿野宏/Lab)

写真1:積水化学工業 デジタル変革推進部の原和哉氏(撮影:鹿野宏/Lab)1947年創業の積水化学工業は、「セキスイハイム」のブランドで知られる住宅事業や、高機能プラスチックをはじめとする樹脂加工製品の製造などを主業とするグローバル大手化学メーカーである。グループは国内88社、海外71社の大規模なネットワークを形成し、海外売上比率は30%に上る。

同社は長期ビジョンにおいて、2030年に売上高を現在の約1兆2000億円から2兆円に伸ばすことを目指す。目標への推進力は海外事業の拡大とDXだ。IT戦略はそれらを支える位置づけで、グローバル標準となるシステム/IT基盤の構築、既存システムの維持と改革を両立するチェンジマネジメント、先進技術の取り込みの3点を重点テーマとして取り組んでいる。

セキュリティや情報管理の取り組みにも、IT戦略の方向性が色濃く表れている。原氏はまず、国内におけるセキュリティ管理体制の全体像や具体的なセキュリティ対策の実践について解説。そのうえで、現在取り組んでいるグローバルでのセキュリティレベル向上の取り組みや、その先に見据えるITインフラの将来像を明らかにした。

管理体制の要点は役割の明確化と他部門との協働

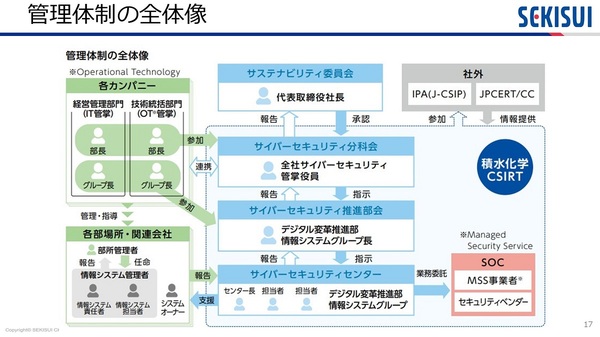

図1は積水化学グループのセキュリティ管理体制の全体像だ。取り組みの中心となるのは、社長が委員長を務める「サステナビリティ委員会」の下に位置する「積水化学CSIRT」である。CSIRT内では、全体方針を定める「サイバーセキュリティ分科会」、施策の推進を担う「サイバーセキュリティ推進部会」を配置。その下の「サイバーセキュリティセンター」が実行部隊として、社外のSOC(セキュリティオペレーションセンター)と連携し常時監視やインシデントの発見/対応を行う。

図1:国内のセキュリティ管理体制(出典:積水化学工業)

図1:国内のセキュリティ管理体制(出典:積水化学工業)拡大画像表示

上記の管理体制に対応して、セキュリティ関連の規則/要項/手順書やガイドラインを整備しているが、ポイントは責任範囲の明確化であると原氏。例えば、同じ情報管理の領域でも、電子情報管理は情報システム部門の管轄であるが、個人情報保護を含むコンプライアンス関連は法務部門が担うなど、ルール上でIT部門と他の部門との分担を明確化。情報管理をすべてIT部門が受け持つのではなく、インシデントの内容に応じて適切な部門が担う体制を整えている。

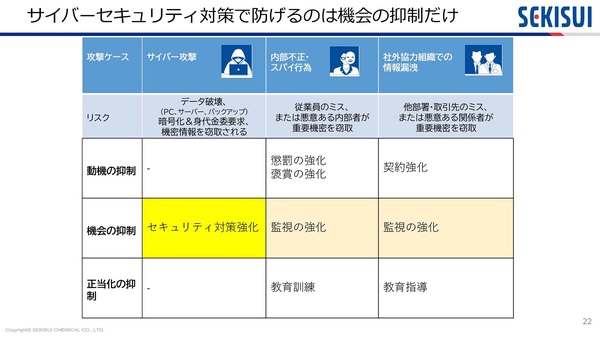

セキュリティ対策の実施においても、部門間の協働が肝要だ。不正行為の防止にあたっては「動機」「機会」「正当化」の3点の抑制が重要と言われる(米国の犯罪学者であるドナルド・クレッシ氏が唱える「不正のトライアングル」理論)。このうち、情報システム部門だけで十分に実行できるのは「機会の抑制」に限られると原氏は指摘した(図2)。

例えば、内部不正の動機を抑止するための懲罰/褒賞の強化や、正当化を防止するための教育訓練には、法務部門や人事部門の参加が必須となる。そのため同社では、情報システム部門を中心に複数部門が協働し、システム/仕組みの整備から、教育や制度整備による風土づくりや意識改革を含めた不正防止対策に取り組んでいるという。

図2:「不正のトライアングル」理論を基にした対策の検討(出典:積水化学工業)

図2:「不正のトライアングル」理論を基にした対策の検討(出典:積水化学工業)拡大画像表示

国内における7つのサイバーセキュリティ施策

図3は国内のサイバーセキュリティの全体像だ。以下の7つの施策を進めてきたが、現在は概ね取り組みが完了し、グローバルで同様の施策を推進する段階にあるという。

①境界セキュリティ

②資産管理

③認証基盤の構築

④ツールの共通化

⑤CSIRT/SOC体制の整備

⑥セキュリティベンダーの統合

⑦ガイドライン・教育の充実

図3:国内のサイバーセキュリティ対策の全体像(出典:積水化学工業)

図3:国内のサイバーセキュリティ対策の全体像(出典:積水化学工業)拡大画像表示

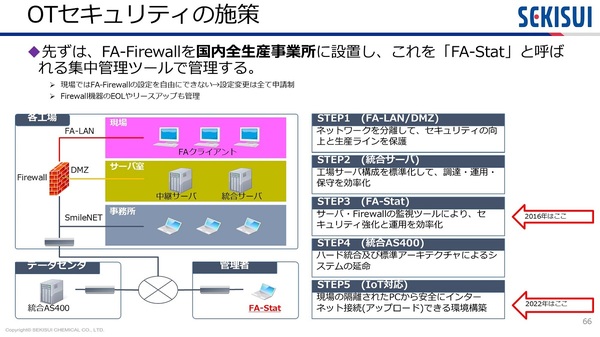

原氏が一例として紹介したのが、工場のOT(制御技術)領域における境界セキュリティの取り組みだ。同社では事務系のLAN(OA-LAN)と製造系のLAN(FA-LAN)の直接通信を遮断している。OA-LAN上の事務用PCは人が操作し、インターネットにも接続することから、FA-LAN上の制御系システムへの感染経路になりえるからだ。

両ネットワーク間の安全な通信のため、まず各工場で第3のネットワークとしてDMZ(非武装地帯)を設け、サーバー群を設置。集中管理ツールにより、境界上に設置したファイアウォール(FA-Firewall)を一元的に管理/運用する体制を敷いた(図4)。

加えて、IoT機器で取得したさまざまなデータをクラウド上で分析/活用したいというニーズに応えるため、クラウド型ファイアウォールを介してFA-LANをインターネットに接続する経路を実装。これにより、各工場のFA-LAN同士のシステム連携も実現し、グローバルで各製品の生産状況のデータ統合が可能になったという。

図4:OT領域における境界セキュリティ(出典:積水化学工業)

図4:OT領域における境界セキュリティ(出典:積水化学工業)拡大画像表示

●Next:国内で徹底したサイバーセキュリティ、グローバル拠点にどう展開したのか?

会員登録(無料)が必要です

- 1

- 2

- 次へ >

積水化学工業 / 製造 / サイバー攻撃 / CSIRT / SOC / 内部統制 / ID管理 / OT / ゼロトラスト / アクセス制御 / ITガバナンス / 大阪府 / 大阪市

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-