米Datadog日本法人のDatadog Japanは2024年11月25日、Datadogの監視データを基に、パブリッククラウド(AWS、Azure、Google Cloud)におけるセキュリティの現状をまとめた調査レポート「2024年クラウドセキュリティの現状」を発表した。これによると、認証情報の約半数は1年以上変更されておらず、情報漏洩/セキュリティ侵害の原因になると警告している。

クラウド型システム監視サービス「Datadog」を提供している米Datadog。日本法人のDatadog Japanは、パブリッククラウド(AWS、Microsoft Azure、Google Cloud)におけるセキュリティの現状をまとめた調査レポート「2024年クラウドセキュリティの現状」を発表した。2024年版は、2024年9月に収集したDatadogの監視データを分析している(関連記事:パブリッククラウドに設定した認証情報の半数は1年以上変更されていない─Datadog調査)。

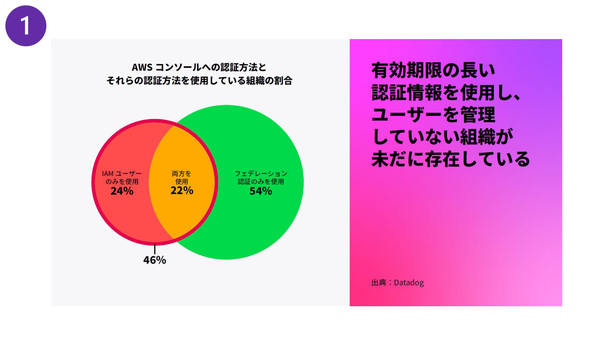

調査で判明したハイライトの1つは、クラウド侵害の一般的な原因である、有効期限が長い認証情報を使っているケースが多いこと。図1は、AWSコンソールにアクセスするための認証方法の内訳である。

図1:AWSコンソールにアクセスする際の認証方法の内訳(出典:Datadog Japan)

図1:AWSコンソールにアクセスする際の認証方法の内訳(出典:Datadog Japan)拡大画像表示

外部のID管理サービス(IAM Identity CenterやOktaなど)と連携させてアクセスする方法に限っているユーザーは54%で、残りの46%はAWSのアカウントであるIAMユーザーでアクセスしている。この結果についてDatadogは、「長期間有効な認証情報の一種であり、改善が望まれる」と指摘している。

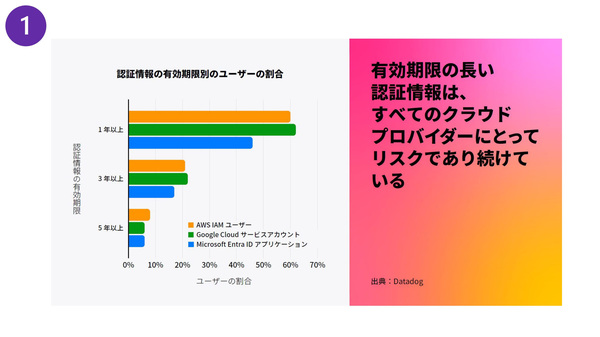

認証情報を有効期間別に見ると、1年以上前に設定した認証情報を使っているユーザーは、Google Cloudサービスアカウントで62%、AWS IAMユーザーで60%、Microsoft Entra IDアプリケーションで46%を占める(図2)。

図2:認証情報の有効期限別にみたユーザーアカウントの割合(出典:Datadog Japan)

図2:認証情報の有効期限別にみたユーザーアカウントの割合(出典:Datadog Japan)拡大画像表示

この結果に同社は、「期限を定めた一時的な認証情報を使うべき」と指摘する。具体的には、アプリケーションなどのワークロードが使う認証情報には、Amazon EC2インスタンスのIAMロールや、コンテナのEKS Pod Identity、AzureのマネージドID、Google Cloudのワークロードサービスアカウントなどを使うことを、人間が使う認証情報には、外部のID管理サービスを使うことを推奨している。

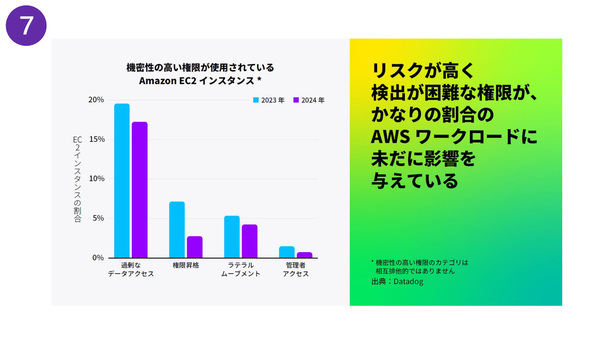

過剰なアクセス権限を持ったアカウントを設定しているインスタンス(仮想サーバー)が多いことも判明した。Amazon EC2インスタンスの18%以上、Google Cloud VMインスタンスの33%が、データへの過剰なアクセス権限や管理者権限など機密性の高い権限を持っている(図3)。「2023年調査との比較では数値は下がっているものの、いまだにリスクが高い」(同社)。

図3:過剰な権限を持つAmazon EC2インスタンスの割合(出典:Datadog Japan)

図3:過剰な権限を持つAmazon EC2インスタンスの割合(出典:Datadog Japan)拡大画像表示

一方、セキュリティが向上している例として、ストレージへのアクセスを保護するガードレールの採用が増えている。Amazon S3バケットの79%が、アカウント全体またはバケット固有のS3パブリックアクセスブロック機能で保護されている。これは、クラウド事業者がガードレールを標準で有効にし始めたことによるもので、2023年調査の73%から増えている(図4)。

図4:パブリックアクセスを標準でブロックするガードレール機能を設定しているAmazon S3バケットの割合(出典:Datadog Japan)

図4:パブリックアクセスを標準でブロックするガードレール機能を設定しているAmazon S3バケットの割合(出典:Datadog Japan)拡大画像表示

Datadog / パブリッククラウド / ID管理 / ユーザー調査 / 特権ID管理 / AWS / Azure / Google Cloud / IaaS / オブザーバビリティ

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-