アズジェントは2025年4月22日、米Vicariusの脆弱性検知/修正サービス「Vicarius VRX」を同年6月から提供すると発表した。修正パッチが未提供の脆弱性に対しても、設定変更スクリプトや仮想パッチの提供によって脆弱性を塞ぐ。参考価格(税別)は管理対象のエンドポイント(OS単位)が250台の最小構成で225万円。アズジェントは販売目標として3年間で1億円を掲げる。

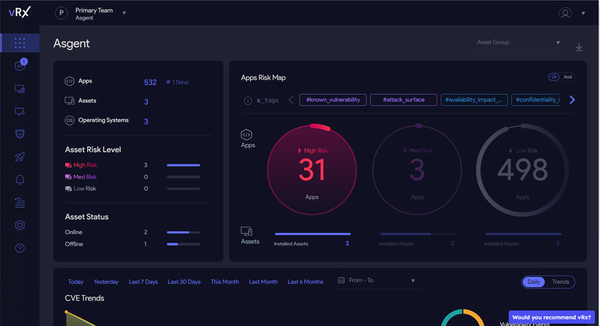

アズジェントの「Vicarius VRX(ヴィカリウス ブイアールエックス)」は、米Vicariusが開発・提供する脆弱性検知/修正サービスである。OSやアプリケーションの脆弱性を検知して修正まで行う(画面1)。

修正パッチが未提供の脆弱性に対しても、設定変更スクリプトや仮想パッチの提供によって脆弱性を塞ぐのが特徴。管理対象となるサーバーなどのエンドポイント(Windows、Linux、macOS)に、専用のエージェントソフトウェアをインストールして利用する。エージェントがOSやアプリケーションの脆弱性をスキャンし、ふるまいを監視する。

画面1:脆弱性修正サービス「Vicarius VRX」の管理コンソール画面(出典:アズジェント)

画面1:脆弱性修正サービス「Vicarius VRX」の管理コンソール画面(出典:アズジェント)拡大画像表示

報告された脆弱性情報(CVE:共通脆弱性識別子)やゼロデイアラート情報などを収集し、Vicarius VRXのエージェントがスキャン/監視したデータと突合、対処すべき脆弱性に優先順位をつける。CVSS(共通脆弱性評価システム)のスコアを絶対視せず、深刻度を多面的に評価するという。

脆弱性修正のステップとして、修正パッチ、設定変更スクリプト、メモリー領域への仮想パッチの3段階がある。まず、修正パッチが入手可能であるなら適用する。CVEが発表された段階で有効なパッチが公開されていない場合は、第2段階移行のアプローチで対処する。

次の段階では、脆弱性を緩和するためにOSやアプリケーションの設定を変更するスクリプトを実行する。脆弱性に合わせてVicarius VRXがスクリプトを用意するほか、ユーザー作成のスクリプトにも対応する。スクリプトの実例として、CVE-2024-6387(通称:RegreSSHion)というOpenSSHの脆弱性を挙げている。修正パッチが配布される前に設定変更スクリプトをVicarius VRXが公開したという。

第3段階として、仮想パッチをメモリー領域に適用し、脆弱性を突く攻撃から防御する。これらの対処はいずれも、クラウド上の管理コンソール上の操作で行える。監視対象のエージェントソフトウェアが管理コンソールと連携するため、監視対象側で操作することなく脆弱性に対処できる。

参考価格(税別)は管理対象のエンドポイント(OS単位)が250台の最小構成で225万円。アズジェントは販売目標として3年間で1億円を掲げる。

アズジェント / 脆弱性管理 / エンドポイントセキュリティ / マルウェア対策

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-