Forcepoint Japanは2016年6月23日、米Forcepointが最新の脅威について分析した「Forcepoint 2016年版グローバル脅威レポート」の中で、日本と韓国を集中的に狙った新種のボットネット「JAKU」の存在を明らかにした。JAKUの活動は、現在は終息しているという。

Forcepointがその存在を発見し、名付けたボットネット「JAKU(ジャクー)」は、国際的なNGOやエンジニアリング関連企業の関係者、研究者、科学者、政府関係者をターゲットとした標的型攻撃の一種だ。

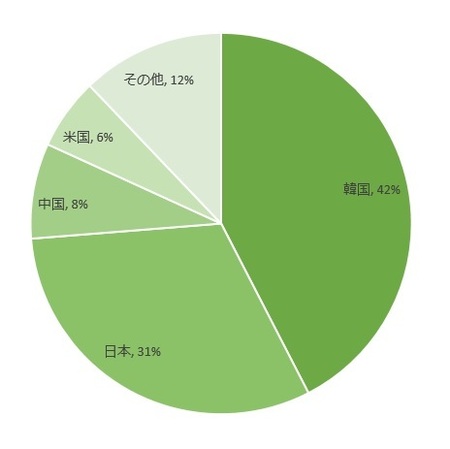

被害者は134カ国、約1万9千人が確認されているが、そのうちの42%が韓国、31%が日本。この2カ国で7割以上を占めた。3位も8%の中国で上位3カ国がアジアに集中している。普段標的型攻撃のターゲットにされることが多い米国だが、JAKUに限っては4位で6%を占めるに留まった(図1)。

(図1)JAKU被害の国別割合(出展:Forcepoint「Analysis of a Botnet Campaign」)

(図1)JAKU被害の国別割合(出展:Forcepoint「Analysis of a Botnet Campaign」)拡大画像表示

Forcepoint Security Labsの分析により、JAKUの開発者たちが朝鮮語を母国語にしている可能性が高いことがわかっている。狙われたのが韓国と日本に集中していることもあり、これがJAKUと北朝鮮の関係を示唆しているとの見方がある。

その手口だが、感染された「BitTorrent」を使ったものが多いという。ファイル共有ソフトのBitTorrentを使って、ターゲットの趣味に合わせて用意された偽造コンテンツファイルをダウンロードするとマルウェアに感染する。最近の標的型攻撃の多くは、取引先とのメールなどビジネス上のツールを通じて行われているが、JAKUは漫画やアニメなど個人の趣味につけ込んだアプローチを行っており、趣が異なる。

ダウンロードに使われた端末が会社のものであるか、自宅のものであるかは特定できていないが、感染者が使用していたシステムの中には、海賊版など非正規版のOSを使っていたものや、長らくアップデートが行われていないものも少なくなかったという報告が届いている。

Forcepointによると、JAKUはマルウェアの司令塔であるC2(コマンド&コントロール)サーバーの、複数のメカニズムが複合的に用いられた、きわめて高度なボットネットになっているという。ちなみにC2サーバーは、シンガポール、マレーシア、タイなどのアジア太平洋地域にもあることが突き止められている。

JAKUは、データを不正に転送するタイプのマルウェアで、画像ファイルなどに埋め込まれた圧縮暗号コードを使用してマルウェアに2次感染させる。その一方で、外部から解読できないように難読化された軽量データベースのSQLiteにより感染者を監視する。高速通信プロトコルであるUDTなど広く出回っているオープンソースソフトや公開済みコードの書き換え、朝鮮語ブログサイトからコピーしたソフトなどを巧みに再使用しているのも特徴となっている。

この、日本を明確なターゲットのひとつとしたJAKUだが、その活動は現在沈静化しているという。Forpointは、同社がJAKUを発見し、これを公表したことが活動停止につながったのではないかと推測している。

軍需産業大手がサイバー空間の防御に名乗り

最後に、今回JAKUを発見したForcepointについて説明しておく。Forcepointは、米Raytheon(レイセオン)のサイバープロダクト事業部を担うグループ会社。Raytheonは、日本ではあまり知られていないが、米国ではLockheed Martin(ロッキード・マーティン)、Boeing(ボーイング)らと並ぶ軍需企業の大手として知られる存在だ。ミサイルメーカーとしては世界トップクラスで、かの「パトリオットミサイル」を製造しているのもRaytheonだ。

その軍需産業の大手であるRaytheonが、リアルだけでなくサイバー空間の防御も行おうと考えて発足させたのがForcepoint。同社は2015年に、Webフィルタリングソフトなどで知られるWebsenseと合弁会社を設立、その後Websenseを子会社化している。更に、McAfeeが2013年に買収したStonesoftのファイアウォール関連事業をMcAfeeから譲り受けて、現在のForcepointの体制を確立させた。

今回のJAKUなどはまさに、現実世界とのとリンクを想像させるサイバー攻撃だったといえるが、リアルとサイバーの脅威は、今後更に関連性を深めていくに違いない。軍需産業で培ってきた政府機関向けの高度な防衛思想を、民間のサイバー空間にどう適用させていくのか注目されるところだ。

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-