JPCERTコーディネーションセンター(JPCERT/CC)は2019年11月27日、マルウェア「Emotet(エモテット)」への感染に関する注意喚起を発行した。2019年10月後半からEmotetの感染に関する相談が増えていることを受けたもの。注意喚起では、感染経路、感染した場合の影響、感染を防ぐための対策、感染に気付くためにできること、感染後の対応方法などを紹介した。

Emotet(エモテット)は、2014年に発見され、同年に感染被害が広範に及んだマルウェア。他のマルウェアと同様に、メールに添付されたファイルやリンクを開くことで感染する。感染したPCは攻撃者の支配下に置かれ、攻撃者が外部に用意したC&C(司令塔)サーバーと通信する。C&Cサーバーの指示を受け、メールアドレスやメール内容などの情報を窃取したり、第三者にメールを送信したりといった攻撃を実行する。今回、JPCERTコーディネーションセンター(JPCERT/CC)はここ最近Emotetの感染報告が急増していることから注意喚起を発行した。

感染によって発生する主な被害は、取引先や顧客の連絡先とメールの内容が窃取され、外部に送信されてしまうことである。また、取引先以外の外部の組織に、大量の不審メールを送信してしまう。ランサムウェアなどの他のマルウェアをダウンロードして実行してしまう恐れもある。

JPCERT/CCが挙げる、Emotetへの感染による被害の拡大を防ぐための対策は、以下の通りである。

- 組織内への注意喚起の実施

- Wordマクロの自動実行の無効化(マクロの設定で「警告を表示してすべてのマクロを無効にする」を選択する)

- メールセキュリティ製品の導入によるマルウェア付きメールの検知

- メールの監査ログの有効化

- OSに定期的にパッチを適用(SMBの脆弱性をついた感染拡大に対する対策)

- 定期的なオフラインバックアップの取得(標的型ランサムウェア攻撃に対する対策)

組織間のメールを偽装し、Word添付ファイルを開かせる

JPCERT/CCが確認している主な感染経路は、メールに添付されたWord形式のファイルを実行し、コンテンツの有効化を実行する、というもの。これにより、Emotetの本体をダウンロードしてしまう。Wordの設定によっては、有効化の警告が表示されることなくEmotetをダウンロードする場合がある。

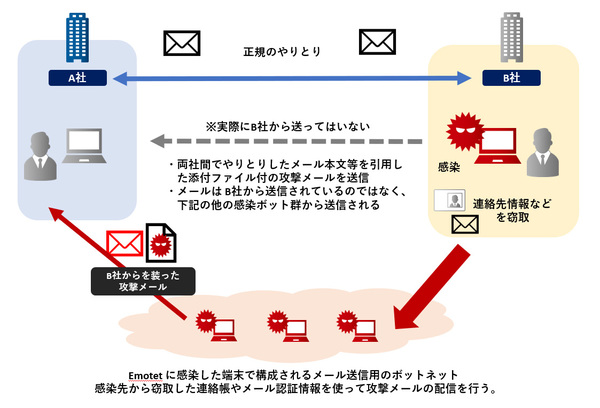

攻撃の特徴は、実際の組織間のメールのやりとりの内容を転用し、感染元から送信先への返信を装うものがあることである(図1)。「請求書の件です」といった件名で取引先の担当者から送られてきたようにみえるメールでも、実際はEmotetが窃取した情報を元に攻撃者が送っている「なりすましメール」の可能性がある。

図1:Emotetの感染によって発生する被害のイメージ図(出典:JPCERTコーディネーションセンター)

図1:Emotetの感染によって発生する被害のイメージ図(出典:JPCERTコーディネーションセンター)拡大画像表示

Emotetに感染した場合、以下のような影響が発生する可能性がある。

- 端末やブラウザに保存したパスワードなどの認証情報が盗まれる

- 盗まれたパスワードが悪用され、ファイル共有によってネットワーク内に感染が広がる

- メールアカウントとパスワードが盗まれる

- メール本文とアドレス帳の情報が盗まれる

- 盗まれたメールアカウントや本文などが悪用され、Emotetの感染を広げるメールを送信してしまう

●Next:感染の確認方法と、確認後にやるべきこと

会員登録(無料)が必要です

- 1

- 2

- 次へ >

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-