クラウド型ID管理基盤(IDaaS)を提供しているOkta Japanは2021年7月13日、スマートフォンアプリ「Okta Verify」を用いた多要素認証において、リスクベース認証を組み合わせて使えるようにしたと発表した。エンドユーザーが組織にサインインしてOkta Verifyで認証する時のルールとして、リスクレベルを設定できるようにした。リスクが低い場合のサインイン手続きを簡素化できるようになった。

Okta Japanは、クラウド型のID管理基盤(IDaaS)サービス「Okta Identity Cloud」を提供しているベンダーである。Salesforce.comやOffice 365などのSaaSや業務アプリケーションにアクセスするためのID情報(アカウントとアクセス権限)を一元管理する(関連記事:クラウド型ID管理の米Oktaが日本法人「Okta Japan」を設立)。

システム管理者から見たOkta Identity Cloudのメリットは、ID管理やアクセス制御を一元化できることである。一方、エンドユーザーから見たOkta Identity Cloudのメリットは、複数のSaaSや業務アプリケーションに対して、SSO(シングルサインオン)でログインできることである。

認証方法は、パスワード認証に加え、各種の認証手段を組み合わせた多要素認証が利用できる。例えば、SMSやメールでの認証、ワンタイムパスワードによる認証、専用のスマートフォンアプリ「Okta Verify」を利用したプッシュ認証、生体認証、などを利用できる。普段とは違う環境からアクセスしている場合など、リスクが大きい時に限って多要素認証を実施するリスクベース認証も利用できる。

スマートフォン認証のルールにリスクレベルを設定

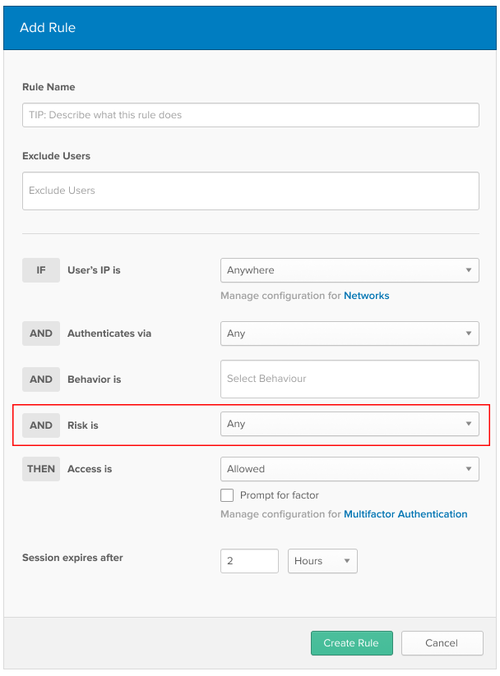

Okta Verifyは、ユーザーがOkta Identity Cloudにサインインする際に、登録したデバイス(スマートフォンとOkta Verifyアプリ)を用いてユーザーを認証する。今回、Okta Verifyアプリにおいて、リスクベース認証を組み合わせられるようにした。組織にサインインしてOkta Verifyで認証する時のルールとして、リスクレベルを設定できるようにした(画面1)。

画面1:Okta Verifyで認証する時のルールとして、リスクレベルを設定できるようにした(出典:Okta Japan)

画面1:Okta Verifyで認証する時のルールとして、リスクレベルを設定できるようにした(出典:Okta Japan)拡大画像表示

リスクベース認証への対応では、Okta Verifyの認証ルールとして、3つのリスク要因と、それぞれに3つのリスクレベル(高・中・低)を選択できるようにした。リスク要因は、「場所やIP情報の変則性」「デバイス情報の変則性」「疑わしい脅威(DDoS、ブルートフォースやパスワードスプレー攻撃など)」の3つである。

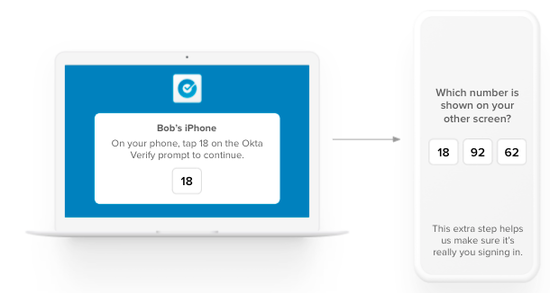

リスクが低いと判断した場合は、認証手続きを簡素化できる。一方で、リスクが高いと判断できる認証が生じた時(例えば、中間者攻撃を受けやすいと判断した場合など)は、Okta Verifyのモードが自動的にナンバーチャレンジ(複数の選択肢の中から正しい選択肢をタッチするモード)へと切り替わる(画面2)。リスクベース認証とOkta Verifyを組み合わせることで、リスクに応じて柔軟な防御措置ができるとしている。

画面2:Okta Verifyのナンバーチャレンジ画面。ユーザー所有デバイスに表示されている複数の選択肢の中から正しい選択肢をタッチして認証を受ける(出典:Okta Japan)

画面2:Okta Verifyのナンバーチャレンジ画面。ユーザー所有デバイスに表示されている複数の選択肢の中から正しい選択肢をタッチして認証を受ける(出典:Okta Japan)拡大画像表示

Okta Verify / リスクベース認証 / Okta / IDaaS

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-