バックアップ製品ベンダー各社が、ランサムウェア対策にはバックアップが有効だと訴求している。確かにどんなにセキュリティ対策を講じたとしても、侵入被害の可能性をゼロにすることはできない。仮にデータを暗号化されたとしても、利用できるバックアップがあれば被害を最小化できるから一聴に値する。単なる宣伝文句と聞き流すのではなく、各社の対策手法を知ったうえで、自社のシステムやデータのバックアップを見直す必要があるだろう。

日本企業がサイバー攻撃の格好の標的に

サイバーセキュリティへの脅威は高まるばかりだ。今も広がるEmotetのようなマルウェアはもとより、身代金を要求するランサムウェア被害が増加している。国内では2021年後半以降に明らかになっただけでも、大手製粉会社、複数の医療機関、自動車部品メーカーなどがランサムウェアの被害に遭っている。

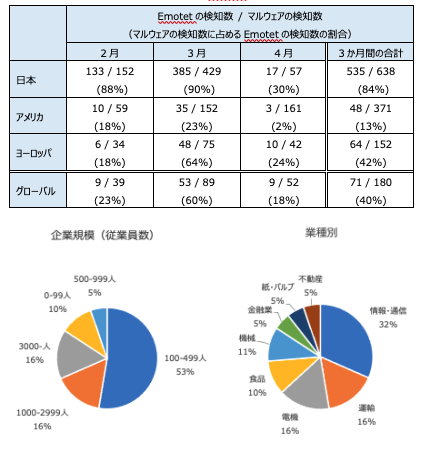

海外のサイバー犯罪者が、日本企業や組織を狙う傾向が強まっているという話もある(Vade Secureのプレスリリース、図1)。日本企業は相対的にセキュリティ対策が甘く侵入しやすい、何らかの要求に対して支払い余力がある、機械翻訳技術の進化に伴って日本語の壁が低くなっている、などが背景にある。事実、侵入ルートの1つであるメール攻撃の場合、一昔前は不自然な日本語が混じっているケースが多かった。

図1:受信メール1000通あたりのEmotetとマルウェアの検知数(上)と、Emotetを検知した日本企業の傾向(出典:Vade Secure)

図1:受信メール1000通あたりのEmotetとマルウェアの検知数(上)と、Emotetを検知した日本企業の傾向(出典:Vade Secure)拡大画像表示

最近では、実際に送受信されたメールを利用して正規の送信者を巧妙に装うなど犯罪者側の手口が洗練され、かなり自然な文面に見えるので気づきにくくなっている。おまけに、「PPAP」が問題視されても使われ続けているパスワード付きのZIPファイルは、セキュリティ製品の検知・検疫をすり抜けてしまう。技術面できちんと対策を講じたり従業員教育を徹底するなどしていても、侵入や被害を完全に防止するのは不可能である。

では、どうすればいいのか? 深刻になる状況を受けて自社のソリューションを訴求するのがバックアップ製品ベンダーだ。「どんなに対策を強化しても情報の搾取や漏洩は防げない。ランサムウェアの被害に遭っても、直近のデータをバックアップしていればリカバリーは可能」といった論理である。もともとは、DR(システム障害や災害からの復旧)/BCP(事業継続計画)が主な役割のバックアップツールだが、ランサムウェアによる暗号化を災害ととらえれば、確かにそのとおりである。

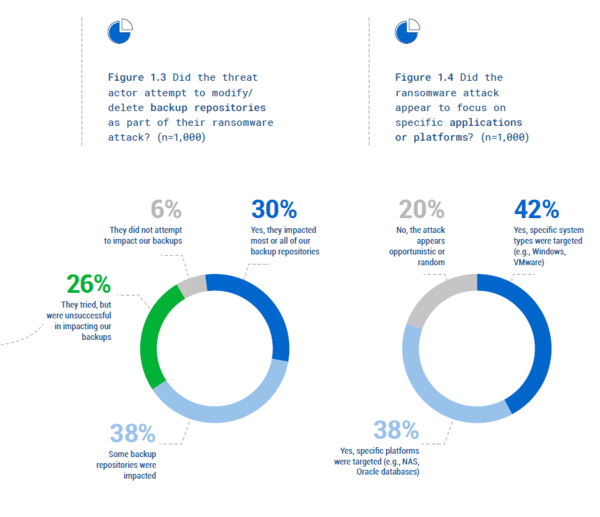

とはいえ、今では単にバックアップをとるように設定して運用するだけでは安心できない。例えばサイバー犯罪集団として知られるDarkSideが使用する同名のランサムウェアは、侵入後、まずウイルス対策ソフトやEDR(Endpoint Detection and Response)ツール、バックアップツールなどのプロセスを停止したり、バックアップデータを探して削除したりすることを試みる。バックアップを無効にしないと、ランサムウェアの効果が削がれるからだ。米ヴィーム・ソフトウェア(Veeam Software)のレポートによると、その比率は攻撃の94%に達する(図2)。

図2:攻撃の多くはバックアップデータも対象にする(出典:米ヴィーム・ソフトウェア「2022 Ransomware Trends Report」)

図2:攻撃の多くはバックアップデータも対象にする(出典:米ヴィーム・ソフトウェア「2022 Ransomware Trends Report」)拡大画像表示

Arcserveのイミュータブルバックアップ、ヴィームの“3-2-1-1-0”

そこでベンダー各社は、このようなランサムウェアを想定した機能を投入している。その1つがイミュータブルバックアップ機能だ。「immutable(不変の、変更不可能の)」の文字どおり、バックアップしたデータを後から変更できないようにする技術である。トランザクションデータではないのでイミュータブルにしても問題はなく、不正アクセスによる書き換えやランサムウェアによる暗号化を防止できる。

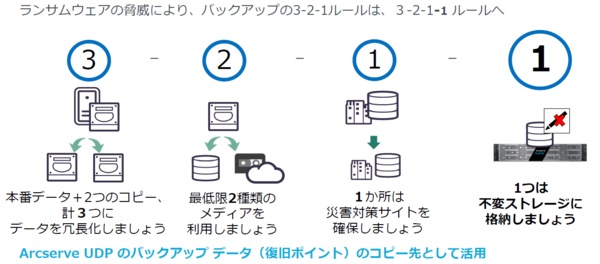

例えば、老舗バックアップ製品ベンダーである米Arcserveの日本法人は2022年6月、「ランサムウェア対策に有効」と謳って、この機能を備えたストレージ「Arcserve OneXafe(ワンセーフ)4500シリーズ」を提供開始した。2012年に提唱されたバックアップの原則「3-2-1ルール(ファイルのコピーは3個、記録メディアは2種類、コピーの1個はオフサイトに保存)」を拡張して、「3-2-1-1」でバックアップする(図3)。最後の1は、専用権限なしにはアクセスできないイミュータブルストレージである。

図3:Arcserveは「3-2-1-1」のルールを訴求(出典:Arcserve Japan)

図3:Arcserveは「3-2-1-1」のルールを訴求(出典:Arcserve Japan)拡大画像表示

米ガートナーのIT分野別プレーヤー指標マジッククアドラントの、企業向けバックアップ/リカバリーソフトウェアのリーダーに位置し(図4)、日本でも存在感を高めているヴィームも、ランサムウェア対策をセールスポイントの1つに挙げる。

同社は、「3-2-1-1」を一歩進めて「3-2-1-1-0」を訴求している。最後の0は自動テストによって、バックアップのエラーをゼロにすることを意味する。「サイバー攻撃は巧妙化し、バックアップファイルを先に暗号化するランサムウェアも登場している。3-2-1-1-0は今後、不可欠になる」と同社は断言する。

図4:企業向けバックアップ/リカバリーソフトウェアのマジッククアドラント2022年版(出典:米ガートナー「Magic Quadrant for Enterprise Backup and Recovery Software Solutions」)

図4:企業向けバックアップ/リカバリーソフトウェアのマジッククアドラント2022年版(出典:米ガートナー「Magic Quadrant for Enterprise Backup and Recovery Software Solutions」)拡大画像表示

●Next:Druvaの“BaaS”アプローチ、ランサムウェア被害組織からの教訓

会員登録(無料)が必要です

- 1

- 2

- 次へ >

バックアップ / BCP/DR / ランサムウェア / サイバー攻撃 / Emotet / Arcserve / Veeam Software / Druva / Vade Secure

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-