沖電気工業(OKI)は2023年7月12日、ネットワークへの不正侵入を検知するソフトウェアを開発したと発表した。スイッチのミラーポートから通信データをキャプチャして分析し、端末の不正接続やマルウェアによる拡散活動などを検出する。コンテナ型で機能を追加していけるアーキテクチャを採用し、ハードウェアと組み合わせてアプライアンス機器として市場に投入する。大阪公立大学と取り組んできた「通信トラフィック分析に関する共同研究」の成果として開発した。製品化の時期や価格などは未定である。

沖電気工業(OKI)は、ネットワークへの不正侵入を検知するソフトウェアを開発した。ネットワークスイッチのミラーポートから通信データをキャプチャして分析し、端末の不正接続やマルウェアによる拡散活動などを検出する。OKIが大阪公立大学と取り組んできた「通信トラフィック分析に関する共同研究」の成果として開発した(図1)。

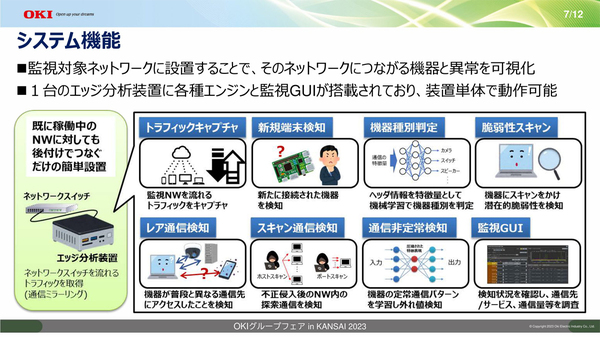

図1:ネットワークへの不正侵入を検知するソフトウェア/装置の概要と機能群(出典:沖電気工業)

図1:ネットワークへの不正侵入を検知するソフトウェア/装置の概要と機能群(出典:沖電気工業)拡大画像表示

ハードウェア(小型PC)と組み合わせて、アプライアンス機器として市場に投入する。ミラーポートに接続するだけで、既存のネットワークにアドオン型で設置して使えることから、工場、船舶、屋外拠点などの閉域ネットワークで容易に運用可能である。すでにOKIは、同システムを社内の複数の生産工場で運用中である。

特徴的な機能の1つが、大阪公立大学と共同で開発した「機器種別判定技術」である。ヘッダー情報や通信パターンの規則性を学習することで、ネットワークに接続した機器の種別を判別する。機器種別の判定により、「なりすましやマルウェア感染が引き起こす機器の異常な通信の挙動を、不正な侵入としていち早く検知できるようになる」(OKI)としている。

実際に、大阪公立大学杉本キャンパスのコアネットワークで取得したトラフィックデータ(計9種別、47機種)を学習し、通信トラフィックの特徴からIoT機器をリアルタイムで識別できるかを評価した。2023年1月の実証実験では、IoT機器を接続してから1分経過した時点で97.7%の精度で機器の種別を識別できることを確認した。

このほか、通常と異なる通信の挙動を検知する「通信非定常検知機能」、ネットワーク内の機器の設定不備や安易なID/パスワードを検出する「脆弱性スキャン機能」、ネットワーク内の機器接続や通信トラフィックを可視化する「監視GUI」などを提供する。コンテナ型アーキテクチャを採用しており、必要のない機能を省いたり、新たな機能を追加したりといった運用が容易である。

開発の背景として、境界型のセキュリティ対策だけでは不正侵入の検知が困難なことや、工場のネットワークなどインターネットに接続していない環境でもIoT機器を侵入口としたサイバー攻撃の被害が発生していることなどを挙げている。「パケットキャプチャによる攻撃の検知などのセキュリティ対策が求められている」(同社)という。

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-