[新製品・サービス]

Okta、IDaaS新製品「Identity Threat Protection」を発表、認証後も継続して端末の安全性を検証

2024年6月25日(火)日川 佳三(IT Leaders編集部)

クラウド型ID管理基盤(IDaaS)を提供しているOkta Japanは2024年6月25日、IDaaSの新製品「Identity Threat Protection with Okta AI(ITP)」を発表した。特徴は、IDaaSの認証後も継続して認証の妥当性を検証し続けること。リスクが高まった場合、ログイン先サーバーから強制的にログアウトさせる機能も持つ。2024年4月にアーリーアクセス版をリリースしており、2024年後半に一般提供を開始する。

Okta Japanの「Identity Threat Protection with Okta AI(ITP)」は、クラウド型ID管理基盤(IDaaS)の新製品である。SalesforceなどのSaaSや自社WebシステムなどへのSSO(シングルサインオン)を可能にする。IDaaSの認証画面でID/パスワードなどによる1回の認証手続きにより、以降は各Webシステムに認証手続きなしでログインできる。認証情報を連携させるフェデレーションの仕組みとして、OpenID ConnectまたはSAML(Security Assertion Markup Language)を用いる。

OktaのIDaaSは以前より、認証時における端末の安全度をスコアリングしてアクセス制御に用いている。端末情報、IPアドレス、IPアドレスのロケーション、ログインパターン(新規の端末かどうかなど)、EDR(エンドポイント検知・対処)ソフトウェアによる判定、OS設定内容などの情報を基にスコアを付ける。アプリケーションごとにスコアの閾値を設定でき、スコアが低い場合に多要素認証による認証を加えるといった運用に対応する。

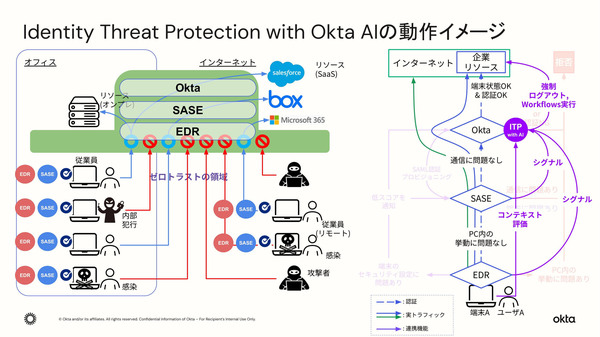

図1:Identity Threat Protectionの特徴は、認証後も端末のセキュリティ状態を継続して検証し続けること(出典:Okta Japan)

図1:Identity Threat Protectionの特徴は、認証後も端末のセキュリティ状態を継続して検証し続けること(出典:Okta Japan)拡大画像表示

新製品のITPの特徴は、最初の認証を経た以降も、端末のセキュリティ状態を継続して監視し、認証の妥当性を検証し続ける機能を備えること。マルウェアによる不正動作や、ログイン先サーバーのセッションIDの窃取/乗っ取りなどの可能性がある端末の状態を検出し、IDaaSからのログアウトやサーバーからの強制ログアウトといったアクセス制御のアクションを講じる(図1)。

2つの方法で端末のセキュリティ状態を調べる。1つは、SASE(Secure Access Service Edge)やEDRなど、端末のふるまいやアクセス内容を常時監視しているセキュリティ製品が出力するシグナルを受信する方法である。その仕組みとして、OpenIDが提唱するShared Signal Framework(SSF)を用いる。SSFに則ったセキュリティ製品であればシグナルを受信可能である。

もう1つの方法は、OktaのIDaaS独自のリスク評価機能を利用すること。端末を認証後も、端末からIDaaSへのアクセス内容を常に評価し続ける仕組みである。例えば、ID連携先(SAMLやOpenID Connectによるフェデレーション先)である外部サーバーにアクセス(ログイン)しようとしたタイミングで、IDaaSの認証時と端末の状態(IPアドレスなど)が違っていた場合にこれを検出する。

端末の状態が安全ではないと判定した際には、IDaaSからログアウトさせたり、追加認証を強制したりできる。また、標準規格ではなく独自の仕組みになるが、ID連携先のアプリケーションのAPIを介して、アプリケーションから強制的にログアウトさせる運用が行える。また、SSFのシグナルをIDaaSから外部システムに通知することも可能である(図2)。

図2:Identity Threat Protectionから指示を出して強制ログアウト可能な主なSaaS。これらSaaSのAPIを介してログアウトする(出典:Okta Japan)

図2:Identity Threat Protectionから指示を出して強制ログアウト可能な主なSaaS。これらSaaSのAPIを介してログアウトする(出典:Okta Japan)拡大画像表示

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-