米Rapid7の日本法人でセキュリティベンダーのラピッドセブン・ジャパンは2017年5月16日、車載デバイスなどのIoTシステムを対象としたセキュリティサービスを開始すると発表した。車載ネットワークのController Area Network(CAN)や無線通信のRFトランシーバなど、これまでセキュリティが考慮されてこなかった領域を対象に、ハードウェア(ソフトウェア組み込み機器)の脆弱性をテストできるようにした。

米Rapid7の日本法人でセキュリティベンダーのラピッドセブン・ジャパンは2017年5月16日、車載デバイスなどのIoTシステムを対象としたセキュリティサービスを開始すると発表した。脅威のモデル化、デバイス設計支援、攻撃を試みて脆弱性の有無を調べるペネトレーションテスト、デバイステスト、プロトコルテスト、ファームウエア分析、インシデント対応、などを包括的に提供する。

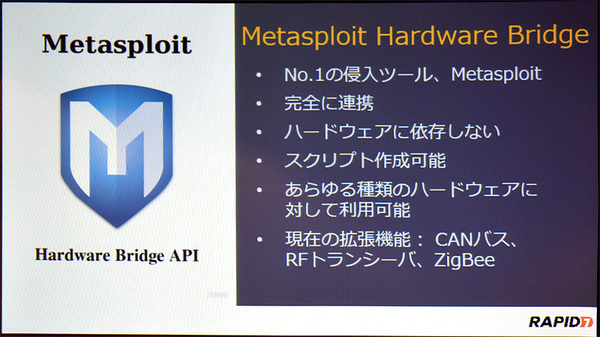

技術要素の1つとして、米Rapid7が開発しているオープンソースのソフトウエアで、サイバー攻撃者の視点に立ってシステムの脆弱性を調査できる侵入テストツール「Metasploit Framework」を使う。もともとはWebアプリケーションなどの一般的な情報システムを対象にしたテストツールだが、IoTデバイスをテストする機能を2017年2月に追加した(図1)。

図1:Metasploit FrameworkにおけるIoT向けの機能強化点(出典:ラピッドセブン・ジャパン)

図1:Metasploit FrameworkにおけるIoT向けの機能強化点(出典:ラピッドセブン・ジャパン)拡大画像表示

Metasploit Frameworkの機能強化では、車載ネットワークのController Area Network(CAN)や無線通信のRFトランシーバなど、これまでセキュリティが考慮されてこなかった領域を対象に、ハードウェア(ソフトウェア組み込み機器)の脆弱性をテストできるようにした。Metasploit FrameworkをインストールしたPCから、ゲートウェイなどを介してデバイスを直接テストする。

写真1:米Rapid7で運輸関連セキュリティのリサーチディレクターを務めるCraig Smith(クレイグ・スミス)氏

写真1:米Rapid7で運輸関連セキュリティのリサーチディレクターを務めるCraig Smith(クレイグ・スミス)氏背景について「ハードウェアの脆弱性は見落としがち」と説くのは、米Rapid7で運輸関連セキュリティのリサーチディレクターを務めるCraig Smith(クレイグ・スミス)氏(写真1)。ハードウエアによく見られる脆弱性の例としてSmith氏は、通信とストレージが暗号化されていないこと、認証のメカニズムに問題があること、アカウント情報が既定値のままで運用されていること、ハードウェアに脆弱性があること、などを挙げる。

Smith氏によると、医療機器の多くが無線でつながっているが、暗号化もソフトウェアの更新もされていない状況であるという。一般企業においても、照明や温度センサー、プリンタなどがネットワークにつながっている。「HTTPでつながる大量のデバイスがネットワークに晒されている」(Smith氏)。

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-