国立研究開発法人情報通信研究機構(NICT)のサイバーセキュリティ研究室は2020年10月27日、多種多様なサイバーセキュリティ関連情報を大規模に集約して横断的に分析できるセキュリティ情報融合基盤「CURE」(キュア)を強化したと発表した。新たに、外部機関が公表した自然言語による分析情報を関連付けられるようにした。

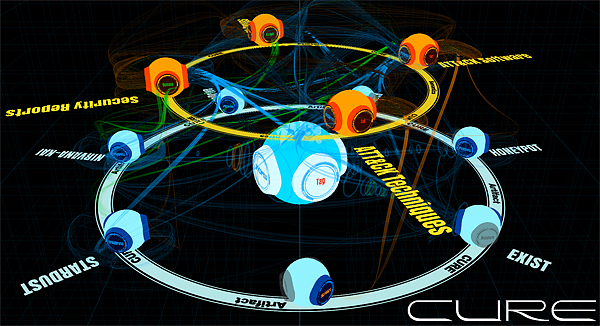

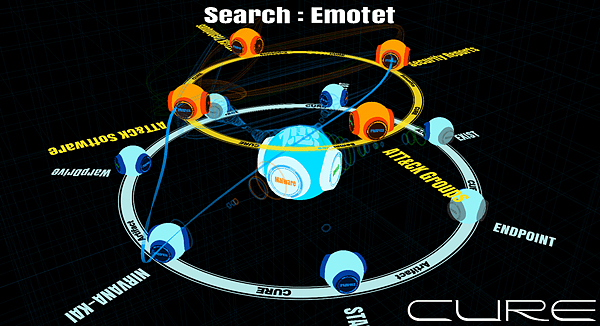

情報通信研究機構(NICT)の「CURE(キュア: Cybersecurity Universal REpository)」は、サイバー攻撃の観測情報や脅威情報など、異なる情報源から得られるサイバーセキュリティ関連情報を一元的に集約してつなぎ合わせるソフトウェアである。これまで把握が困難だったサイバー攻撃の隠れた構造を解明し、リアルタイムに可視化するとしている(画面1、関連記事:NICT、セキュリティ情報融合基盤「CURE」を発表、複数のセキュリティ情報を集約して横断分析)。

画面1:CUREの全体図。中央水色の球体がCURE本体、外周青色と橙色の小球体はそれぞれArtifact(観測情報)とSemantics(分析情報)を格納するデータベース群。CURE本体ではIPアドレス、ドメイン、マルウェア、自然言語のタグにより横断分析を行い、同一の情報が見つかるとデータベース間にリンクを描画する(青:IPアドレス、緑:ドメイン、橙:マルウェア、赤:タグ)(出典:国立研究開発法人情報通信研究機構)

画面1:CUREの全体図。中央水色の球体がCURE本体、外周青色と橙色の小球体はそれぞれArtifact(観測情報)とSemantics(分析情報)を格納するデータベース群。CURE本体ではIPアドレス、ドメイン、マルウェア、自然言語のタグにより横断分析を行い、同一の情報が見つかるとデータベース間にリンクを描画する(青:IPアドレス、緑:ドメイン、橙:マルウェア、赤:タグ)(出典:国立研究開発法人情報通信研究機構) NICTによると、これまでCUREは、サイバー攻撃に使われたIPアドレス、ドメイン名、マルウェアのいずれかの情報が完全一致することで、異なる観測情報の間での関連付けを行っていた。このため、セキュリティレポートなどの自然言語で記述した分析情報を、どのようにして統一的に取り扱うかが課題だったという。

今回、CUREに自然言語処理の機能を加え、自然言語で記述し情報から重要な単語(タグ)を抽出し、このタグを用いて異種情報の間で関連付けを行えるようにした。各種のセキュリティレポートや、サイバー攻撃を体系的した米マイター(MITRE)のセキュリティフレームワーク/ナレッジベース「MITRE ATT&CK(マイターアタック)」など、自然言語で記述した分析情報をCUREのデータベースに融合して横断分析できるようになった。

タグによる関連付けにあわせ、CUREの構造をArtifact(観測情報)レイヤーとSemantics(分析情報)レイヤーの2階層に分離し、自然言語のタグによって両レイヤー間の関連付けを可能にした。この2階層モデルに対応した可視化機能も開発した。

観測情報と分析情報を関連付けて可視化

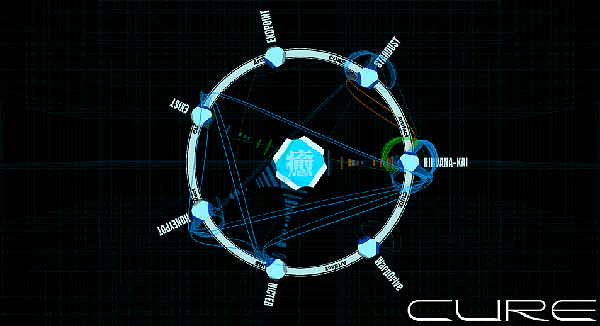

画面2は、観測情報を格納するArtifact(観測情報)レイヤーを示している。これまでCUREに集約してきたダークネット観測情報(NICTER)や、組織内のアラート情報(NIRVANA改)のデータベースに加えて、Web媒介型攻撃の観測情報(WarpDrive)を融合した。各種データベースの間で、完全一致した情報にリンクを描画している。

画面2:観測情報を格納するArtifact(観測情報)レイヤー(出典:国立研究開発法人情報通信研究機構)

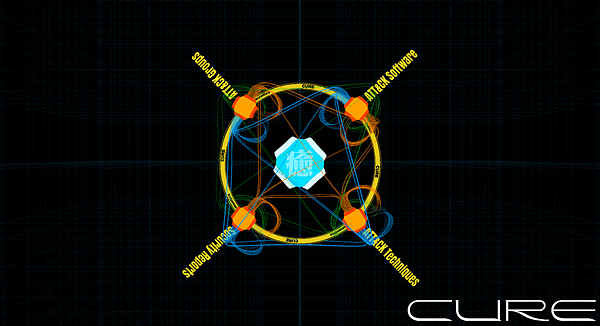

画面2:観測情報を格納するArtifact(観測情報)レイヤー(出典:国立研究開発法人情報通信研究機構) 画面3は、今回新たにCUREに加わった、自然言語で記述した分析情報を格納するSemantics(分析情報)レイヤーを示している。セキュリティベンダーによるセキュリティレポートや、米マイター(MITRE)のサイバー攻撃対策のセキュリティフレームワーク/ナレッジベース「MITRE ATT&CK」が公開している攻撃者グループ(ATT&CK Groups)、攻撃手法(ATT&CK Techniques)、攻撃に用いられるソフトウェア(ATT&CK Software)に関する情報を融合している。

画面3:自然言語で記述した分析情報を格納するSemantics(分析情報)レイヤー(出典:国立研究開発法人情報通信研究機構)

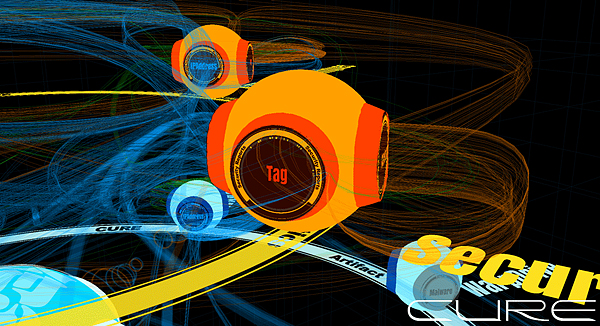

画面3:自然言語で記述した分析情報を格納するSemantics(分析情報)レイヤー(出典:国立研究開発法人情報通信研究機構) 画面4は、Semantics(分析情報)レイヤーのデータベースに含まれる自然言語のタグと、タグによる異種情報間のリンクを表している。セキュリティレポートなどの文書から、自然言語処理によって、その文章の特徴を表す特徴語を抽出してタグを生成する。文書中の画像などからもタグを抽出できる。このタグを用いた関連付けによって、Artifact(観測情報)レイヤーの観測情報(IPアドレス、ドメイン名、マルウェア)に対して、分析情報による意味付けを行える。

画面4:Semantics(分析情報)レイヤーのデータベースに含まれる自然言語のタグと、タグによる異種情報間のリンク(出典:国立研究開発法人情報通信研究機構)

画面4:Semantics(分析情報)レイヤーのデータベースに含まれる自然言語のタグと、タグによる異種情報間のリンク(出典:国立研究開発法人情報通信研究機構)画面5は、マルウェアのEmotetが使用するIPアドレスが、外部機関が発行したセキュリティレポートとATT&CK Software(Semanticsレイヤー:橙色小球体)の中に記載されている様子である。さらに、そのIPアドレスがNIRVANA改が集約した自組織内のアラート情報(Artifactレイヤー:青色小球体)に含まれていることが青色のリンクで可視化されている。

画面5:マルウェアのEmotetが使用するIPアドレスが、外部機関の発行したセキュリティレポートとATT&CK Software(Semanticsレイヤー:橙色小球体)の中に記載されている様子などを可視化した様子(出典:国立研究開発法人情報通信研究機構)

画面5:マルウェアのEmotetが使用するIPアドレスが、外部機関の発行したセキュリティレポートとATT&CK Software(Semanticsレイヤー:橙色小球体)の中に記載されている様子などを可視化した様子(出典:国立研究開発法人情報通信研究機構) NICT / CURE / MITRE ATT&CK / サイバー攻撃 / MITRE

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-