[Sponsored]

[IT Leaders Tech Strategy LIVE ゼロトラストへのシフトを急げ!]

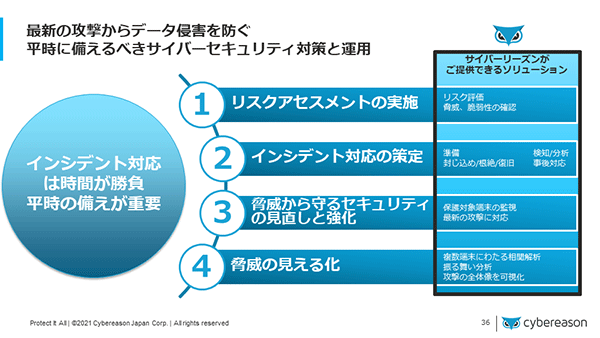

最新の攻撃からデータ侵害を防ぐ、平時からのサイバーセキュリティ対策と運用──いざという時に即時の守りを可能にする4ステップとは?

2021年8月16日(月)

自宅・サテライトオフィスでのテレワークが一般的となる中で、働き方も一気に多様化した。業務効率化・収益拡大を目的にデジタル化を推進し、プライベートクラウドやパブリッククラウド、SaaSを導入する組織も多い。そこで重要になるのが、ランサムウェア攻撃を想定したセキュリティ対策だ。2021年7月28日にオンラインで開催された、IT Leaders Tech Strategy LIVE『企業ネットワーク/セキュリティの新原則「ゼロトラスト」へのシフトを急げ!』(主催:インプレス IT Leaders)のセッションで、サイバーリーズン・ジャパンの菊川氏が、「インシデント対応は時間が勝負。平時の備えが重要だ」と示唆した。

テレワーク/DXの拡がりで境界防御型モデルはもはや限界

サイバーリーズン・ジャパン株式会社 マーケティング本部 プロダクトマーケティングマネージャー 菊川悠一氏

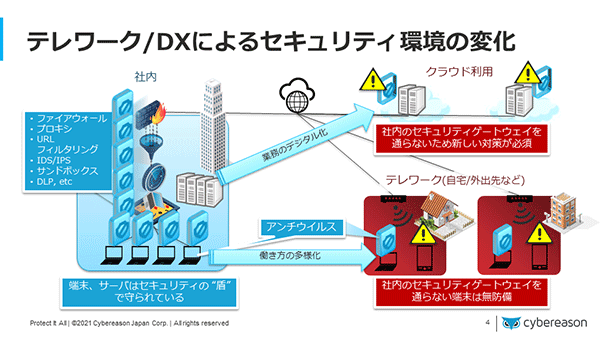

サイバーリーズン・ジャパン株式会社 マーケティング本部 プロダクトマーケティングマネージャー 菊川悠一氏テレワークの拡大やモバイルデバイス、クラウド利用の拡がりで、組織内のセキュリティゲートウェイを経由しないネットワーク利用が急増している。こうしたケースでは、PC端末にインストールしたアンチウイルス対策、あるいは境界防御型セキュリティモデル(ファイアウォール、VPN、プロキシサーバー等)だけでは守りが不十分だ。サイバーリーズン・ジャパンの菊川氏は、「次々に敵が襲ってくる中で、“守ってくれるべき盾”を持っていない状態と言っても過言ではない」と警告する。

「この先さらにテレワークやDX(デジタルトランスフォーメーション)が拡大すると、従来のセキュリティ対策はもはや意味をなしません。近年のサイバー攻撃は高度化しており、毎日のように新たな事案が取り沙汰されています。攻撃者の最終目的は、PCやモバイル端末はもちろん、スマートカー、スマート家電、スマートセキュリティ、スマートロックなどあらゆる場所から組織の重要データを搾取することです。情報資産を守るためにもエンドポイントのセキュリティ強化が必須です」(菊川氏)。

テレワーク・クラウド利用の進展、DX推進によりセキュリティニーズが変化

テレワーク・クラウド利用の進展、DX推進によりセキュリティニーズが変化拡大画像表示

エンドポイントの情報資産を狙う「ランサムウェア」攻撃が悪質化

中でも、近年急速に台頭してきているサイバー攻撃が、ランサムウェア攻撃だ。企業のデータを人質に身代金を要求してくる犯罪で、世界中で被害が拡大している。

サイバーリーズンの統計調査によると、その被害状況は「経営者が解任・辞任に追い込まれた(32%)」「営業停止に追い込まれた(25%)」「身代金を支払うことでデータを復号したが、一部またはすべてのデータが破損していた(46%)」「ブランドイメージが低下した(53%)」「顕著な収益減(66%)」「雇用削減(29%)」等、枚挙にいとまがない。

とりわけ興味深いのは、身代金を払ったのに「再びランサムウェア攻撃を受けた」組織が全体の8割にも上ったことだ。そのうち半数は、1回目の攻撃と同じグループからの攻撃だったという。攻撃側がターゲットを把握し、より攻略しやすい対象を狙ってアタックしていることがわかる。

これまでは単発でランサムウェアを実行し、運良くファイル暗号化に成功した場合のみ身代金を要求する手法だった。それが近年はランサムウェア実行前に情報が窃取され、身代金要求に応じないと「データを暴露する」と脅すといった二重脅迫が流行っていると菊川氏は明かす。

「この場合、たとえランサムウェアの実行を阻止できても手遅れになってしまう。ランサムウェア実行前の情報窃取の段階、あるいはそれよりもっと前の段階から対策を打たないと、最終的な被害は食い止められません。これからのランサムウェア対策にあたっては、そうした攻撃ストーリー全体をしっかり把握・検知して対処する必要があります」(菊川氏)。

高度化・巧妙化が止まらない最新ランサムウェアの侵入手法

ランサムウェアの侵入手段は下記の順で多い。

- メールによるフィッシング(マルウェアによる感染)

- Windows RDPの悪用(脆弱性の悪用、不正ログイン)

- ソフトウェアの脆弱性の悪用(VPN、ゲートウェイ、サーバーなど)

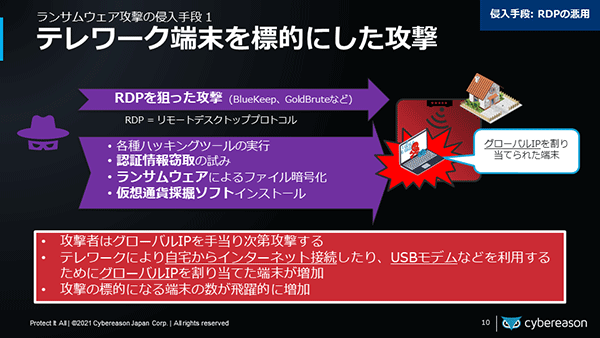

特に最近は2番目のWindows RDPを利用した“テレワーク端末を標的にした攻撃”が急増しているという。自宅のPCや会社支給のUSBモデムからインターネットにアクセスすると、テレワーク端末にはグローバルIPアドレスが割り当てられることがある。攻撃者はこのグローバルIPアドレスを常時巡回し、最終的にはブルートフォース攻撃(総当たり攻撃)やRDPの脆弱性をついた攻撃などで不正アクセスを試み、組織内のシステムやファイルサーバーに侵入してくるのだ。

テレワーク端末を標的にした攻撃

テレワーク端末を標的にした攻撃拡大画像表示

もう一つ、猛威を振るっている攻撃が「サプライチェーン攻撃」だ。従来のサプライチェーン攻撃は、取引先・支社・海外拠点・グループ会社などを踏み台に標的企業へ侵入する手法だった。これが最近はサービスプロバイダー、監視を行うマネージドサービス、マルウェアが混入された正規ソフトウェア等を経由し侵入する巧妙な手法に進化してきている。「攻撃者はあらゆる侵入手段を模索し攻撃を仕掛けてくるので、今後はさらに細心の注意が必要です」と菊川氏は強調する。

平時から備えておくべきサイバーセキュリティ対策と運用は?

ここまでの説明だけでも、もはや「攻撃があってからの対応」では間に合わないのは明らかだろう。では、平時においてどのようなセキュリティ対策を講じておけばよいのだろうか。セッションの総括として、菊川氏が紹介した4つのステップを見ていこう。

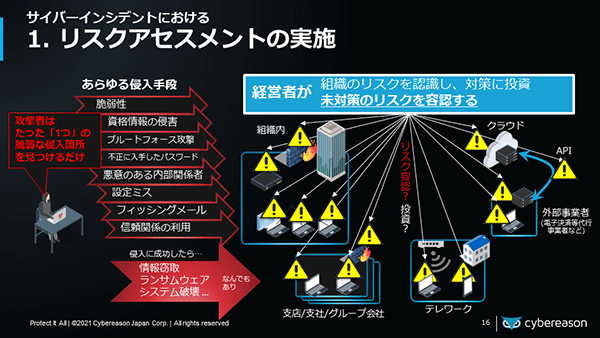

ステップ1:リスクアセスメントの実施

攻撃者の侵入手段はさまざま。どこか1カ所でも脆弱性があればそこから侵入し、情報窃取・システム破壊を仕掛けてくる。テレワーク端末に「脆弱なソフトウェアが入っていないか」「グローバルIPアドレスが付与されていないか」。またサプライチェーンへの攻撃対策として「支社・グループ会社のVPNゲートへの脆弱性がないか」「連携している外部事業者から侵入される可能性はないか」等々、リスクアセスメントの観点から会社内・組織内の環境を常日頃からチェックしておく必要がある。

リスクアセスメントの実施

リスクアセスメントの実施拡大画像表示

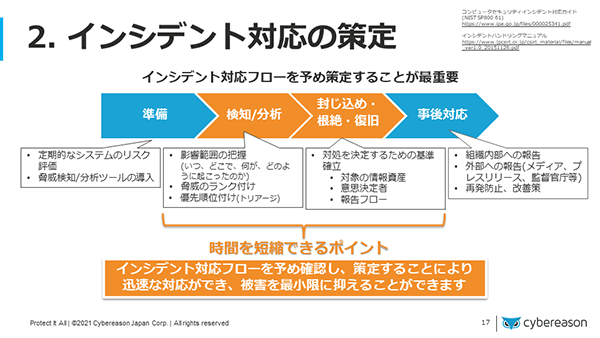

ステップ2:インシデント対応策の策定

インシデント対応フローはあらかじめ策定しておこう。NIST(アメリカ国立標準技術研究所)が定める標準的な対応フローとしては、①準備、②検知・分析、③封じ込め・根絶・復旧、④事後対応がある。とりわけ重要なのは②と③だ。「検知・分析」には「影響範囲の把握(いつ・どこで・何が・どのように起こったのか)」「脅威のランク付け」「優先順位付け(トリアージ)」。「封じ込め・根絶・復旧」には「対処を決定するための基準確立(対象の情報資産、意思決定者、報告フロー)」が該当する。

インシデント対応の策定

インシデント対応の策定拡大画像表示

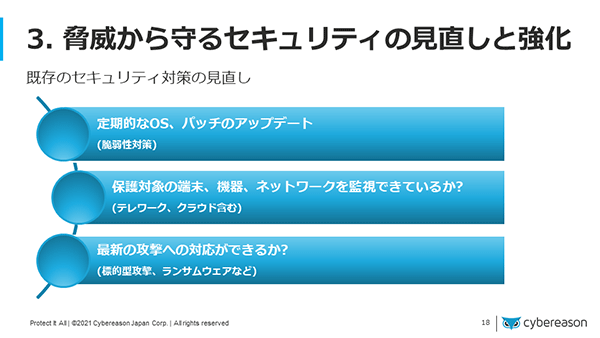

ステップ3:脅威から守るセキュリティの見直しと強化

以上の念入りな準備を行ったうえで、自社のセキュリティに脆弱性がないか改めて見直しておこう。具体的には、定期的なOS・バッチのアップデート、保護対象の端末・危機・ネットワーク(テレワーク・クラウド含む)を監視できているか否か、最新の攻撃への対応ができているかどうかなどが挙げられる。年に一度は確認しておくのがベターだ。

脅威から守るセキュリティの見直しと強化

脅威から守るセキュリティの見直しと強化拡大画像表示

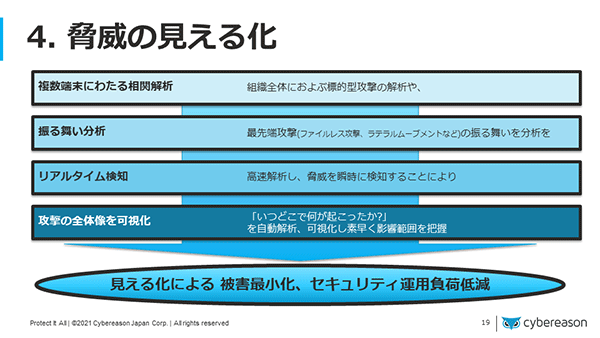

ステップ4:脅威の見える化

攻撃者は、あらゆる攻撃フェーズを駆使し、最終目的を達成する。攻撃の全体像をしっかり把握するためにも、端末単体のログ解析だけではなく「複数端末にわたる相関解析」を実施したい。より高度な攻撃に対しては「悪い振る舞いを分析できるソリューション」を備えておくことが必須だ。さらに、早期発見のための「リアルタイム検知」もあれば万全だといえる。攻撃の全体像を可視化するとともに自動解析を行い、素早く影響範囲を把握したうえで的確かつ迅速なアクションにつなげていく、これがすべての基本となる。

脅威の見える化

脅威の見える化拡大画像表示

続いて、以上のステップ1~4に対応したサイバーリーズン提供のソリューション群が紹介された。

- 次世代エンドポイントセキュリティ「Cybereason EDR」

- 次世代アンチウイルス「Cybereason NGAV」

- ネットワークや端末サーバーの“身体検査”を行いセキュリティホールになり得るポイントを指南する「Cyber Posture Assessment:セキュリティ・ヘルスチェック・サービス」

- EDR・NGAVユーザーを対象にした24時間365日体制のマネージドサービス「Cybereason MDRサービス」

- セキュリティインシデントが発生した際の「IR(インシデント対応)サービス」

菊川氏は最後に改めて、「インシデント対応は時間が勝負。平時の備えが重要である」と訴えかけ、セッションを締めくくった。

サイバーリーズン提供のソリューション群は、守りの4つのステップのすべてに対応する

サイバーリーズン提供のソリューション群は、守りの4つのステップのすべてに対応する拡大画像表示

●お問い合わせ先

サイバーリーズン・ジャパン株式会社

- セキュリティのみに注力するなかれ〜利便性を犠牲にしないゼロトラスト導入法とは(2021/09/07)

- クラウドセキュリティ強化と運用負荷の軽減〜セキュリティプラットフォーム Prisma Cloudとは(2021/08/19)

- 境界型対策とのハイブリッドがゼロトラストの現実解、“境界制御+SDP”サービスの実力とは(2021/08/13)

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-