[調査・レポート]

「気づきにくい標的型攻撃、手口を熟知して実害防止重視の対策を」─トレンドマイクロ

2022年5月11日(水)神 幸葉(IT Leaders編集部)

トレンドマイクロは2022年5月10日、同社が2021年に国内で観測した標的型攻撃を分析した「国内標的型攻撃分析レポート2022年版」を公開した。同レポートでは、主に4つの標的型攻撃者グループによる攻撃が顕著だったことを紹介し、そこから得られた標的型攻撃の最新動向、侵入手口が個人宛てメールからネットワーク機器や公開サーバーの脆弱性悪用に移っていることなどを紹介している。以下、同日の説明会で語られた傾向と対策のポイントをピックアップする。

4つの標的型攻撃者グループによるサイバー攻撃を観測

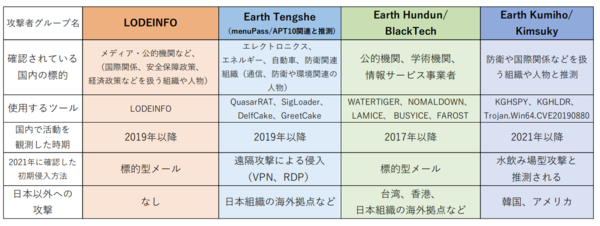

トレンドマイクロが公開した「国内標的型攻撃分析レポート2022年版」によると、2021年に国内で4つの主要な標的型攻撃者グループとそれらのサイバー攻撃が観測されている(図1)。標的型攻撃は、重要情報の窃取などを目的に特定法人組織をターゲットにするものだが、観測された攻撃者グループには国家的な背景が推測されるという。

図1:2021年に日本国内での活動を確認した標的型攻撃者グループ。「Earth Hundun/BlackTech」:マルウェア「LAMICE・BUSYICE・FAROST」攻撃を日本組織の海外拠点でのみ確認(2022年3月時点)、「Earth Kumiho/Kimsuky」:国内の標的に関しては海外の事例も参考に推測、国内の組織での継続的な攻撃は未確認(2022年4月時点)(出典:トレンドマイクロ)

図1:2021年に日本国内での活動を確認した標的型攻撃者グループ。「Earth Hundun/BlackTech」:マルウェア「LAMICE・BUSYICE・FAROST」攻撃を日本組織の海外拠点でのみ確認(2022年3月時点)、「Earth Kumiho/Kimsuky」:国内の標的に関しては海外の事例も参考に推測、国内の組織での継続的な攻撃は未確認(2022年4月時点)(出典:トレンドマイクロ)拡大画像表示

同社は4つの攻撃者グループの活動実態を以下のように説明している。

■LODEINFO(ロードインフォ)

2019年より観測しており、標的型メールを用いて、メディアや公的機関の国際関係や安全保障・経済政策を担う人物を攻撃する。LODEINFOは、攻撃で用いる遠隔操作ツール(RAT:Remote Administration Tool)に対し、2019年~2022年3月までに計20回アップデートを実施。通信の暗号化機能を追加するなど、攻撃インフラの整備に注力している様子がうかがえるという。

■Earth Tengshe(アーステンシェ)/menuPass(メニューパス)/APT10

menuPass/APT10は、2018年末を最後に活動が見られなかったが、2019年頃から関連グループと推測されるEarth Tengsheが活動を開始した。用いているツールより、関連グループであると推測される。2021年は日本国内のエレクトロニクス、エネルギー、自動車、防衛関連組織を対象としたサイバー攻撃を実施している。

■Earth Hundun(アースフンドゥン)/BlackTech(ブラックテック)

国内での活動を継続的に確認されている攻撃グループである。通信・防衛や環境関連の人物を狙った攻撃、国内組織の海外拠点・支社を狙う「ビジネスサプライチェーン攻撃」が確認されている。

■Earth Kumiho(アースクミホ)/Kimusky(キムスキー)

防衛・外交関係者を狙う攻撃グループである。国内では、「水飲み場型攻撃(Watering Hole Attack)」と推測される痕跡が確認された。標的型攻撃の1手法で、攻撃対象の組織や業界内のユーザーが頻繁にアクセスするWebサイトを改竄し、アクセスしてきたユーザーをマルウェアに感染させる。

標的型攻撃のターゲットは拡大傾向

トレンドマイクロは、上記の攻撃者グループの活動から見てとれる2018~2021年の標的型攻撃の傾向として以下の3点を挙げている。

●攻撃目的は重要情報の搾取と推測

●学術機関を含む産官学への幅広い分野に攻撃(以前のように公的機関・防衛分野ばかりではない)

●組織・企業外の個人(有識者)への攻撃も確認

同社 セキュリティエバンジェリストの岡本勝之氏(写真1)は、「標的型攻撃については、組織をまたいだ情報共有で、それぞれの情報を合わせて攻撃の全体像を把握したうえで対策を講じることが重要である」と述べた。さらに「過去の攻撃動向を踏まえた一時的な傾向に過ぎない可能性があり、攻撃グループの背景にいる国家の政策方針や社会情勢変化でターゲットや目的が変化することにも留意する必要がある」と注意喚起した。

写真1:トレンドマイクロ セキュリティエバンジェリスト 岡本勝之氏

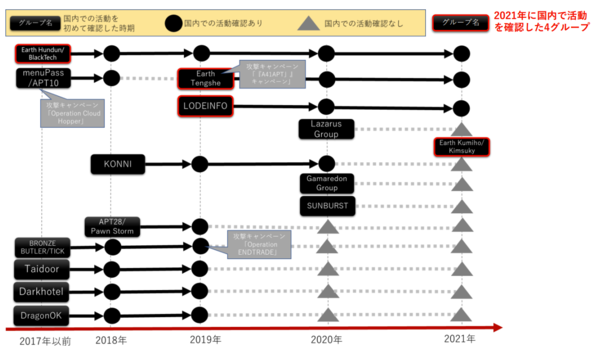

写真1:トレンドマイクロ セキュリティエバンジェリスト 岡本勝之氏上記以外の攻撃者グループも含めて、国内の標的型攻撃で見受けられる特徴として、以下を挙げている(図2)。

●攻撃の入口は、サプライチェーン(主にITサービスとつながりのある海外拠点)や個人。標的組織を正面から狙うより、セキュリティ対策レベルの低い侵入口を狙う。

●環境寄生型(Living Off the Land)で組織の内部を攻撃。侵入後、正規ツールを悪用してセキュリティインシデント検知の回避を試みる。

●ソフトウェア脆弱性を積極的に悪用。VPNシステム/機器やProxyLogon、ProxyShellなどの脆弱性を突けるか試みる。

図2:2018年~2021年に国内での攻撃をトレンドマイクロが確認した標的型攻撃者グループ(出典:トレンドマイクロ)

図2:2018年~2021年に国内での攻撃をトレンドマイクロが確認した標的型攻撃者グループ(出典:トレンドマイクロ)拡大画像表示

こうした標的型攻撃のトレンドを踏まえて、岡本氏は次のように助言している。「まずは、自社がどの攻撃者グループに攻撃されているのかを把握すること。そして、そうした豊富なスキル/リソースを持ったグループが自社を攻撃しているという事実を、自社の経営層や意思決定者がしっかり理解、認識していることが肝要である」。

現場のセキュリティ担当者やSIRT(Security Incident Response Team)がなすべきこととしては、自組織内で把握した情報とサイバー攻撃情報フレームワーク「MITRE ATT&CK(マイターアタック)」の攻撃者ごとのTTPs(Tactics:戦術、Techniques:技術、Procedures:手順)を突き合わせ、脆弱性の解消や機能の無効化を講じることや、ネットワーク構成や認証の強化など技術的対策を検討することが必要であるとしている。

「自社のセキュリティを担保する上で、自社が保有する情報資産と自社の誰が重要な情報に関わっているのかを棚卸し、仮に私用のメールアドレスが乗っ取られた場合でも自社のシステムへの侵入を防止するといった、ゼロトラストアーキテクチャに則った対策が求められる」(岡本氏)

●Next:標的型攻撃の侵入手口は、個人宛てメールから、ネットワーク機器やサーバーの脆弱性へ

会員登録(無料)が必要です

- 1

- 2

- 次へ >

サイバー攻撃 / 標的型攻撃 / Trend Micro / MITRE ATT&CK

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-