[調査・レポート]

OT/IoT環境を取り巻く脅威、主流はワイパー型マルウェアとIoTボットネット─Nozomi Networks調査

2022年9月14日(水)神 幸葉(IT Leaders編集部)

米/スイスNozomi Networksの日本法人は2022年9月7日、2022年上半期OT/IoTセキュリティ動向レポートを発表した。同社の調査機関Nozomi Networks Labs によるレポートからは、ワイパー型マルウェア、IoTボットネットの活発化や、ロシア・ウクライナ戦争が2022年上半期の脅威状況に及ぼした影響が明らかになった。

2022年上半期の脅威動向にロシア・ウクライナ戦争の影響

Nozomi Networksは、米国とスイスに本社を置く、OT(制御技術)/IoT環境向けの脅威検知製品ベンダーである。今回、同社日本法人は、スイスにある同社の調査機関Nozomi Networks Labsによる2022年上半期(1~6月)OT/IoTセキュリティ動向レポートを紹介した。OT/IoTに特化したセキュリティレポートとして半期ごとに発表しており、今回が4回目となる。

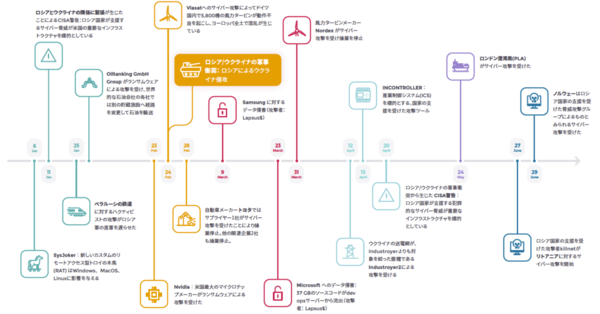

ロシアが2022年2月にウクライナへの侵攻を開始して以来、それに関連すると思われる攻撃も前後から始まっており、現在に至るまで緊迫状況が続いている(図1)。Nozomi Networks Labsは、調査研究を通じて、ハクティビスト、国家的APT、サイバー犯罪者など、複数のタイプの脅威攻撃者の活動を検知している。その中で、感染させたシステムやデータを完全消去/破壊するワイパー(Wiper)型マルウェアが活発に利用されていることが判明。産業界で一般的に使用されているIEC-104プロトコルを悪用する「Industroyer」の亜種、「Industroyer2」の出現も確認されているという。

Nozomi Networks APJテクニカルセールスエンジニアの村田眞人氏は、「接続デバイス数の増加、クラウドサービスなどデータ共有への依存度の上昇、重要インフラ、産業用制御システムに対する攻撃の激化、悪意のある攻撃者の高度化などを背景に、2022年上半期のOT/IoTを取り巻く環境は2021年よりも複雑になってきている」と説明した。

図1:2022年上半期のサイバーイベント(出典:Nozomi Networks)

図1:2022年上半期のサイバーイベント(出典:Nozomi Networks)拡大画像表示

進化を続けるサイバー脅威、製造とエネルギーが引き続き高リスク

さらに2022年上半期には、悪意のあるIoTボットネットの活動の増加や、巧妙さの進化が確認されている。Nozomi Networks Labsは、脅威攻撃者がどのようにIoTを標的にするかについてより詳細なインサイトを得るため、これらの悪質なボットネットを引き付け、その活動を捕捉するハニーポットを設置している。それらのハニーボットへの攻撃動向を分析したところ、ハードコードされたパスワードとエンドユーザー認証のためのインターネット接続インターフェースの両方について、セキュリティ上の懸念が高まっていることが明らかになったという。2022年1月から6月にかけて、Nozomi Networksのハニーポットでは、以下の傾向や動きが発見されている。

●3月が最も活発な月で、5000近いユニークな攻撃者IPアドレスを収集

●攻撃者のIPアドレスの上位が中国と米国に関連

●脅威攻撃者がすべてのシステムコマンドとユーザーアカウントへのアクセス手段として、「root」と「admin」の認証情報が最も頻繁に標的とされ、複数のバリエーションで使用

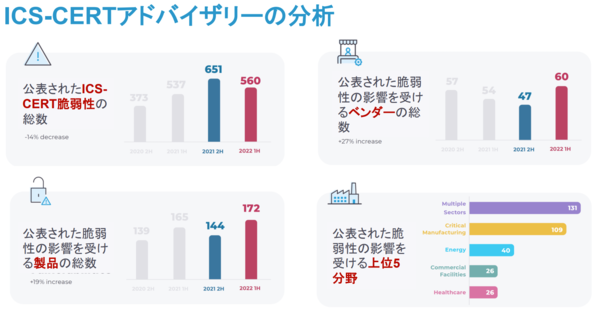

脆弱性の面では、製造とエネルギーの両業界が引き続き最も脆弱であり、ヘルスケアと商業施設がそれに続いているという。2022年1月~6月の脆弱性トレンドは以下のとおりである(図2)。

●CISA(Certified Information Systems Auditor:公認情報システム監査人)は560の共通脆弱性識別子(Common Vulnerabilities and Exposures:CVE)をリリース 2021年下半期から14%減

●影響を受けたベンダー数が27%上昇

●影響を受ける製品も2021年下半期から19%増加

図2:2022年上半期の脆弱性トレンド分析(出典:Nozomi Networks)

図2:2022年上半期の脆弱性トレンド分析(出典:Nozomi Networks)拡大画像表示

●Next:2022年後半はどうなるか? OT/IoTセキュリティ動向予測

会員登録(無料)が必要です

- 1

- 2

- 次へ >

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-