[調査・レポート]

顧客IDを狙うサイバー攻撃の実態と防御のポイント─Okta調査

2022年10月4日(火)神 幸葉(IT Leaders編集部)

米Okta日本法人のOkta Japanは2022年9月26日、顧客IDに対するサイバー攻撃の動向に関するグローバル調査レポート「2022 State of Secure Identity Report」の概要を公開した。同レポートは、同社のIDaaS/認証プラットフォーム「Auth0」の顧客の認証データを解析し、顧客IDに対する攻撃の実態と傾向をまとめたもの。この調査結果を踏まえて、顧客IDを狙う攻撃を阻止するためのポイントを示している。

「2022 State of Secure Identity Report」は、米Oktaが、同社のIDaaS/認証プラットフォーム「Auth0」を利用する世界中の顧客の認証データを分析することで、顧客IDに対する攻撃の実態と動向を明らかにする年次のグローバル調査レポートである。2022年版は同年1月からの90日間を調査期間としている。なお、Oktaによると、分析に用いた顧客の認証データは、同社のセキュリティ研究者が、運用遠隔測定データベースに対して匿名性の高いクエリの実行により取得したものだという。

90日間で100億件のクレデンシャルスタッフィング攻撃を検出

Oktaは同レポートで、90日間で約100億件のクレデンシャルスタッフィング攻撃(注1)を検出したことを報告している。この件数は全体のトラフィック/認証イベントの約34%を占めている。

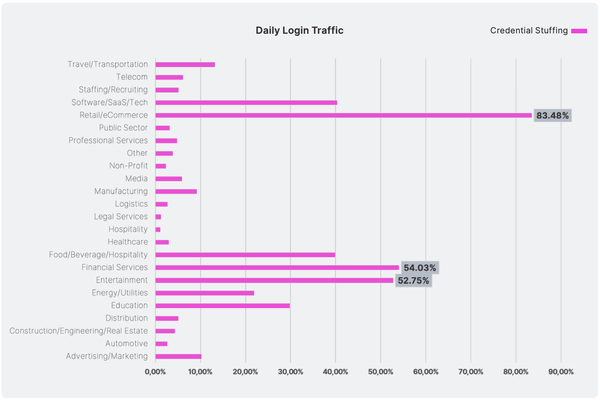

ほとんどの業種でクレデンシャルスタッフィング攻撃の割合は10%未満にとどまる。だが、「小売/EC」では、観測されたログイントラフィックの80%以上がその攻撃によるものという判定がなされた。次いで、「金融サービス」と「エンターテイメント」でも、同攻撃がログイントラフィックの50%以上を占める結果となった(図1)。

注1:クレデンシャルスタッフィング攻撃(Credential Stuffing Attack)は、流出したユーザーアカウント資格情報を悪用し、別のWebアプリケーション/サービスへのログイン試行/不正アクセスを行うサイバー攻撃。

図1:業種別クレデンシャルスタッフィング攻撃率(出典:Okta Japan)

図1:業種別クレデンシャルスタッフィング攻撃率(出典:Okta Japan)拡大画像表示

不正なアカウント作成の脅威がエネルギー/公益や金融で顕著

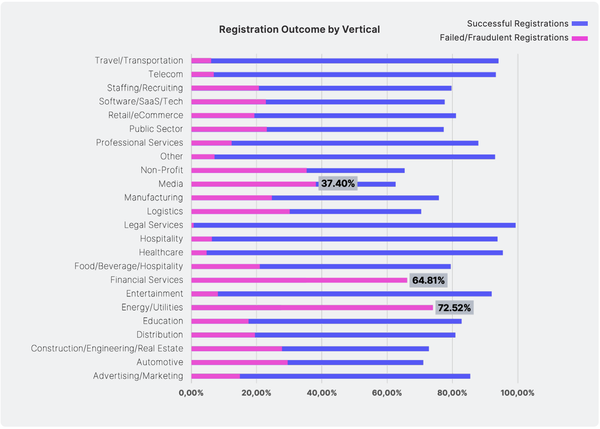

レポートによると、90日間にAuth0上で約3億件の不正なアカウント作成の試みがあったという。割合はサインアップ試行全体の約23%(2021年同期は15%)だった。特にサインアップ攻撃の割合が高かった業種は、「エネルギー/公益事業」(72.5%)と「金融サービス」(64.8%)だった(図2)。

図2:不正なアカウント作成の試みがあった業種(出典:Okta Japan)

図2:不正なアカウント作成の試みがあった業種(出典:Okta Japan)拡大画像表示

破られにくいMFAへの攻撃は「価値の高いターゲット」に集中

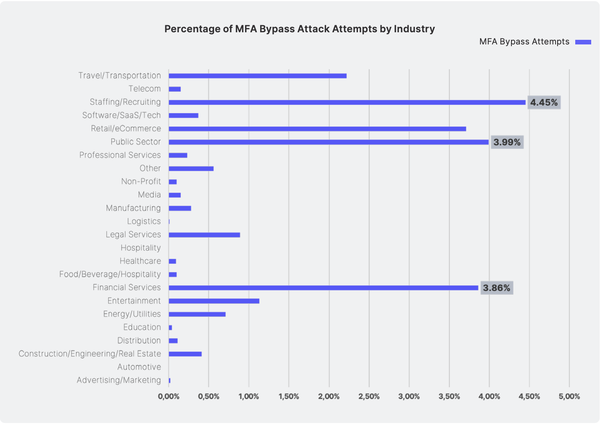

多要素認証(MFA)に対しては、約1億1300万件の攻撃が観測された。Oktaは、「MFAを回避するためには労力が必要になる。そのため、MFAバイパス攻撃は価値の高いターゲットに集中する傾向がある」と指摘している。実際、業種別の攻撃率を見ると、脅威者の攻撃は「人材派遣/人材紹介」「公共部門」「小売/EC」「金融サービス」に集中している(図3)。

図3:業種別MFAバイパス攻撃の攻撃率(出典:Okta Japan)

図3:業種別MFAバイパス攻撃の攻撃率(出典:Okta Japan)拡大画像表示

●Next:6割近くが漏洩した情報からの攻撃を経験、顧客IDを狙う攻撃を阻止するために

会員登録(無料)が必要です

- 1

- 2

- 次へ >

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-