これまでのパートでも述べてきたように、標的型攻撃に代表される最新のサイバー攻撃に対する企業の備えとして、事後対策により力を入れていく必要がある。ただし、従来の未然防止対策もしっかりと行って、事後対策の出番そのものを極力減らすことが重要なのは言うまでもない。以下、近年の脅威の傾向を踏まえてポイントとなってくる技術を取り上げる。

事後対策(出口対策)で実害を最小限に食い止める

標的型攻撃において、ウイルス/マルウェアの侵入・攻撃手口は、数年前とは比較にならないほどに高度化している。セキュリティ脆弱性が周知される前にマルウェアが発動するゼロデイ攻撃に加えて、2012年頃から多数のユーザーがアクセスする正規のWebサイトにマルウェアを仕掛ける水飲み場型攻撃が出現。一般的な標的型攻撃であるスピア(槍)型フィッシングよりも数段脅威の度合いの高い最先端の標的型攻撃として警戒が強まっている。

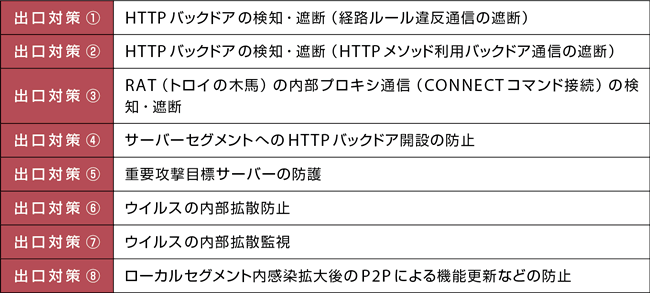

こうした状況から、「万一の侵入、感染までは想定内」ととらえ、攻撃者の次のステップである情報流出を確実に阻止することで、「実害を防ぐまたは最小化する」、すなわち企業・組織が金銭的および社会的な損失を被らないことに重きを置く事後対策(出口対策)が必要とされている。

出典:IPA「『新しいタイプの攻撃』の対策に向けた設計・運用ガイド 改訂第2版」

事後対策の基本中の基本、ログ監視・管理

事後対策の基本中の基本と言えるのが社内の各種デバイスやネットワークのログ監視・管理である。ログを監視・管理することで、不正アクセスがなされた形跡を短時間で発見し、実害を防ぐための対処に迅速に移ることが可能になる。

ログ監視・管理ツールの歴史は古いが、5年ほど前からSIEM(Security Information and Event Management:セキュリティ情報・イベント管理)と呼ばれる統合型の製品が多く登場している。昨今のサイバー攻撃の頻発を受け、SIEM製品を提供するベンダー各社は、収集したログやパケットへの分析からサイバー攻撃の予兆を警告する機能や、システム侵入の被害状況を法的に証拠性のある記録として提出可能にするフォレンジック機能などを備えた製品を投入している。

また、最新の動向としては、ビッグデータ分析技術を活用して、システムに蓄積された膨大なアクセス履歴やメールの文面、添付ファイルなどを分析し、人間の目には見えない挙動を検知する仕組みも研究が進み、すでに製品化されているものもある。

裏口が発見されたら、ただちにバックドア通信遮断

ログなどで不正アクセスが判明し、攻撃者によって秘かに仕掛けられたバックドア(裏口)が発見されたなら、それはすなわち、標的型攻撃の“本番”のアタックが準備されたことを意味する。

大まかな流れを示すと、標的型攻撃のファーストコンタクトとしてターゲットのユーザーに送付されたメールの添付ファイルが開かれてしまい、ターゲットのPCがウイルスに感染したとする。このウイルスには、攻撃者の運用する外部のサーバーからバックドア通信で情報窃取の指示が送られてくる。そのため、このウイルス/外部サーバー間のバックドア通信を遮断してしまえば、情報流出などの実害には至らずに済むということになる。なお、こうしたバックドア通信を正規の通信と識別し遮断する機能は、ファイアウォールやプロキシ、ログ管理/SIEM、Webフィルタリング、IPS(Intrusion Prevention System:侵入防止システム)などの製品に実装されている。

このほかには、DLP(Data Loss/Leak Prevention:データ漏洩・流出防止)も事後対策テクノロジーの1つに含めてもよいだろう。これは、ユーザーに付与したアクセス権限をベースにするのではなく、情報漏洩時の深刻度などからデータ自体に規定以外のアクセスや転送を許さない設定を事前に施しておくもので、ユーザーのアクセス権限ベースでは不可能だった、なりすましや人為的ミスによる情報漏洩を防ぐことが可能だ。

●Next:当然、侵入されないための平時の対策が必須

会員登録(無料)が必要です

- 1

- 2

- 次へ >

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-