EMCジャパンは2013年12月17日、エンドポイント向けのマルウェア検出ソフト「RSA ECAT」を発表した。

マーケティング部の水村明博部長

ECATは、プログラムの振る舞いを分析して、マルウェアを検出する「ヒューリスティック検知型」のセキュリティソフト。パターンファイルに依存しないため、未知のマルウェアを検出できる。旧来型のアンチウィルスソフトは、既知のリストと照合してマルウェアを特定するため、マルウェアの“多品種少量化”によって、実効性が低下している。ECATは、それに代わる、新しいマルウェア検出手段として打ち出す。

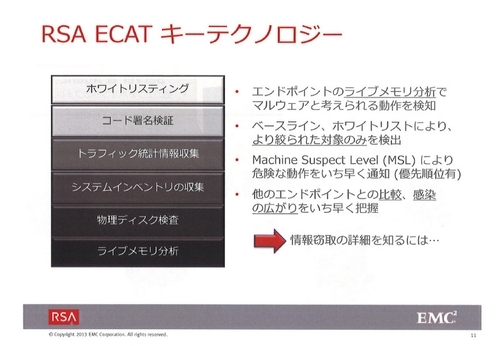

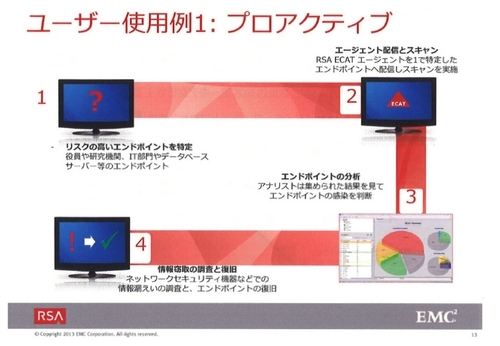

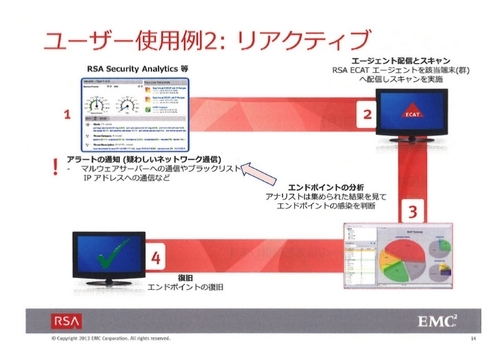

製品は、PCにインストールして、情報を集めるエージェントソフトと、集めた情報を分析、評価するサーバーソフトで構成する。

エージェントは、メモリーをスキャンし、疑わしい命令を実行するプログラムがないか調べる。例えば、マルウェアはセキュリティ対策ソフトの監視を逃れるため、自らの存在を隠ぺいするような命令を実行することが多い。パスワードなどを窃取するためのキー入力を監視するのも常套手段だ。こうした命令が実行されていないかチェックする。

プログラムがメモリーにロードされた後、変更されていないかも調べる。マルウェアは、実行中のプログラムに不正コードを挿入して、不正行為を肩代わりさせる場合が多いからだ。具体的には、実行ファイルと、メモリーにロードされたプログラムを比較し、差異がないかを確かめる。変更があった場合は、それを指示したプログラムも突き止める。

スキャン1回あたりの時間は4~10分程度。手動、またはスケジュール実行する。リアルタイムではないのか、と気になる読者もいるかもしれない。製品担当者によると、マルウェアは、エクスプローラなど常時稼働しているプログラムに不正コードを埋め込む場合が多いため、定期スキャンでも十分に発見できるという。

結果はサーバーに送信する。サーバーは、エージェントが発見した疑わしいプログラムが、本当にマルウェアであるかどうかを判定する。例えば、実行中のプロセスへのコードの埋め込みは、セキュリティ対策ソフトやDRMといったプログラムも使用する。誤検出を減らすため、複数の手段を使ってプログラムを評価する。

具体的には、(1)既知のマルウェアのリストに含まれているか、(2)ベンダーが発行するデジタル証明書リストと一致するか、(3)PC利用開始時にインストールされていたか、(4)他のマシンに同様のプログラムがインストールされているかといった観点でチェックする。もし、マルウェア感染が疑われる場合は、管理者に通知する。

マルウェアを検出した場合は、ログデータを参考にして、事後対応にあたる。マルウェアがどこに潜伏しているか、どんな手段でセキュリティソフトを回避したか、どんな命令を実行したか、といった情報を記録しているため、原因究明や影響範囲の特定、再発防止策の策定などの負担を減らせる。

なお、ECATの目的はあくまで「検出」であって、不正な命令実行を阻止したり、マルウェアを除去したりすることはできない。マルウェアの摘出やデータの復旧には、別のツールを使う必要がある。

対応OSは、サーバーがWindows Server 2008 R2、エージェントはWindows XP SP2、Vista、7、8、Windows Server 2003、2008 R1/R2。価格は、サーバー1台、クライアント100台の場合で383万円(サーバーライセンスが300万円、クライアントライセンスは83万円)。2014年1月6日から提供開始する。官公庁や防衛関連企業、金融、製造、通信などの企業に提案する予定。今後2年間で、40社の導入を目指す。

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-