ラックは2014年1月23日、同社の緊急対応チーム「サイバー救急センター」が標的型攻撃に関する調査を行う過程で、正規のソフトウェアのアップデートを装ってコンピュータウイルスに感染させる複数の事案を確認したと発表した(ラックのWebページ)。

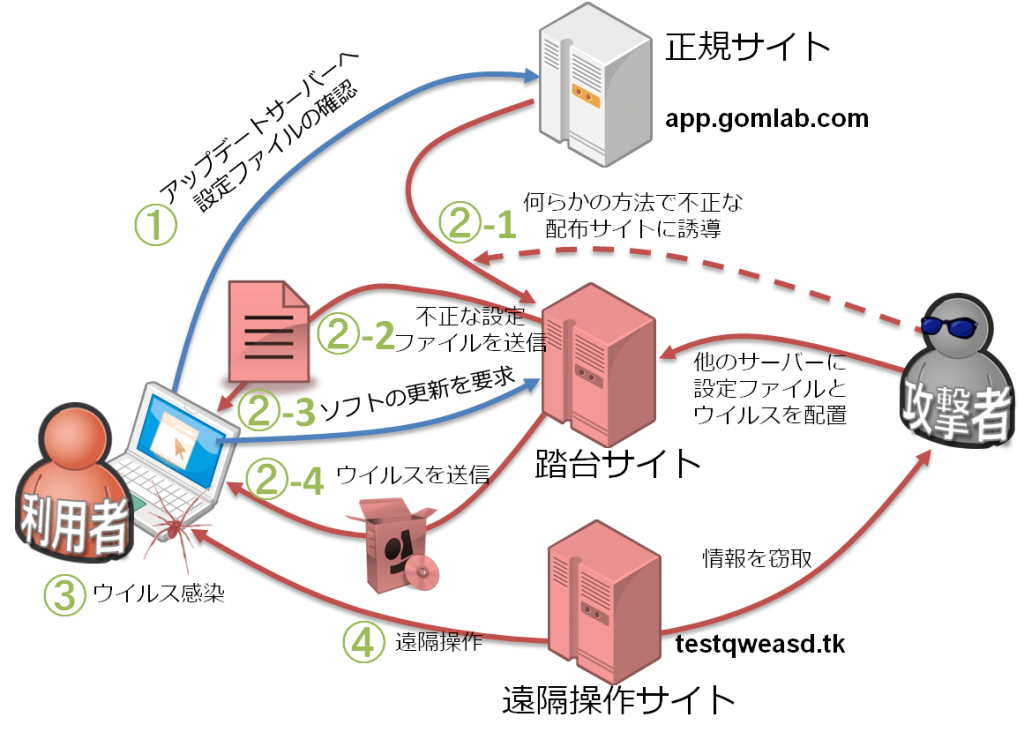

今回の事案は、同社が2013年10月9日に発表した「日本でも発生した『水飲み場型攻撃』に対して注意喚起」とは異なる、新しい標的型攻撃の手口とラックは捉えている。同社によれば、今回の事案においてウイルス感染に悪用されたソフトウェアは、韓国グレテックの動画再生アプリケーション「GOM Player」。ラックが確認したのは、ユーザーがGOM Playerの起動時に、製品のアップデートを促されて実行した際、アップデートプログラムを装ったウイルスに感染し、外部からの遠隔操作が行われる状況になっていた点だ。ウイルスに感染したPCは、遠隔操作されることで、PC内や内部ネットワークの情報窃取など様々な被害を引き起こす恐れがあった。

この事案におけるセキュリティ上の脅威は、正規のソフトウェアのアップデートという、通常、ユーザーが正否の判断を行えない状況で感染活動が行われる点にある、とラックは指摘している。「このような状況に加え、今回の事案は同社が昨年に注意喚起を行った水飲み場型の攻撃でもあり、感染対象を絞り込む手法も取り入れられていると推測でき、攻撃者の標的以外への攻撃は行われないとみられる」(同社)としている。

ラックは、同社を含むセキュリティ対策企業や、一般のユーザーがこの種の攻撃に気づくことは難しく、さらに仕掛けられている攻撃の全容を把握することも非常に困難であるため、組織内ネットワークのセキュリティ監視を行っていない場合には、感染初期の被害発生の認知も著しく困難であると指摘。今後、企業内で使用している正規ソフトウェアのアップデートにおいて同様の仕掛けがなされる危険性についても注意喚起している。なお、同社のWebページでは、企業および個人のPC環境が今回の事案の影響を受けているか否かを確認する方法も記されているので、併せて確認されたい。

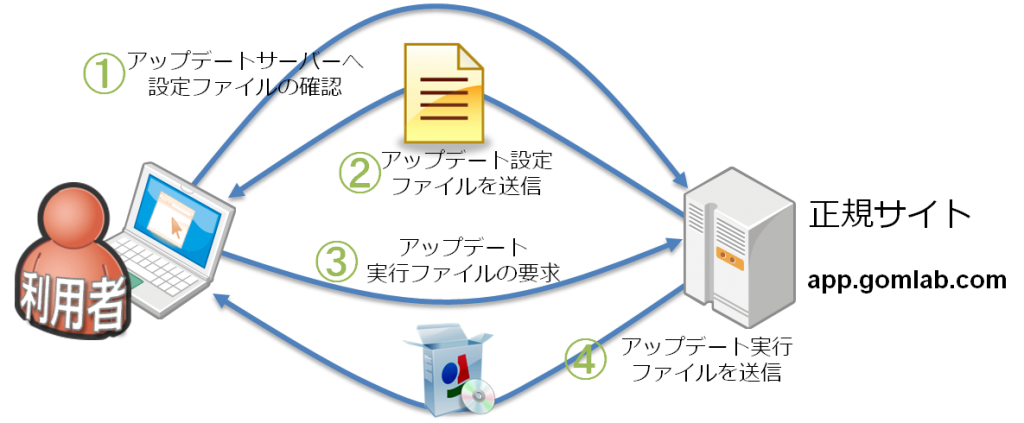

正常なアップデートの流れ

今回の事案におけるウイルス感染の流れ

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-