日本IBMは2014年3月5日、国内企業を狙うセキュリティ脅威の動向をまとめた「2013年下半期Tokyo SOC情報分析レポート」を発表した。2013年下半期は、公開Webサーバーのミドルウェアを狙った攻撃と、ドライブ・バイ・ダウンロード攻撃も目立った。また、新しく2つのタイプの標的型攻撃が見つかった。

今、企業が検討すべき3つのアクション

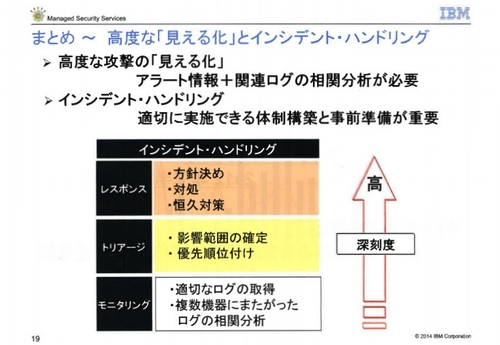

高度化するセキュリティ脅威に対して、企業はどう対応すべきか。レポートを発表した、日本IBMの佐藤氏は、3つのアクションが必要だと説明する。「モニタリング」「トリアージ」「レスポンス」である。

モニタリングは、セキュリティ脅威の可視化である。ファイアウォールやIPS(Intrusion Prevention System:侵入防御システム)など、セキュリティ機器が検知した兆候をチェックする。前述の通り、攻撃は巧妙化している。攻撃を察知するためには、ネットワーク機器のログデータと突き合わせた相関分析も必要だ。

モニタリングには、専門知識が必要なうえに、拘束時間も長い。診断作業を効率化できる製品を導入したり、ベンダーに依頼したりするのも1つの手だ。

一方、ユーザー企業が避けて通れないのは、「トリアージ」と「レスポンス」である。トリアージは、事故時に影響範囲を特定したり、対処の優先順位を付けたりすること。「レスポンス」は、事故対応の方針決定や、事故対応、根本的対応の実施などを指す。これらは、当事者(=企業)でなければ決められない。

「いくら脅威を可視化しても、適切な対処ができなければ、セキュリティは機能しない。インシデントレスポンス体制の整備が急務だ」(佐藤氏)。