日本IBMは2014年3月5日、国内企業を狙うセキュリティ脅威の動向をまとめた「2013年下半期Tokyo SOC情報分析レポート」を発表した。2013年下半期は、公開Webサーバーのミドルウェアを狙った攻撃と、ドライブ・バイ・ダウンロード攻撃も目立った。また、新しく2つのタイプの標的型攻撃が見つかった。

Tokyo SOC 技術担当部長(CTO)の佐藤功陛氏

IBMは、東京を含む世界10か所にIBMセキュリティ・オペレーション・センター(SOC)を設置。130カ国以上の企業に対し、サイバー攻撃のモニタリングなどのサービスを提供している。

各SOCが2013年下半期(7~12月)に観測したデータを分析したものを「2013年下半期Tokyo SOC情報分析レポート」としてまとめた。2013年下半期のトレンドは主に3つある。

ミドルウェアを狙った攻撃が急増

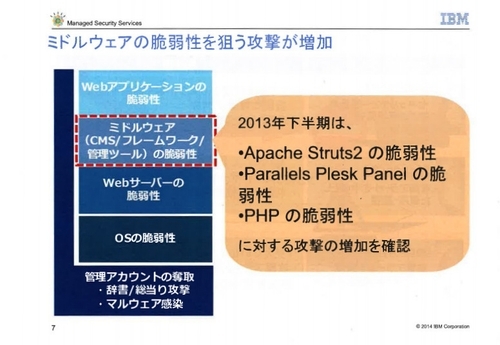

1つめは、ミドルウェアを狙った攻撃の増加である。CMS(Contents Management System)や開発フレームワーク、管理ツールなど、Webアプリケーションを動かすための基盤を攻撃して、情報を引き出すケースが増えた。

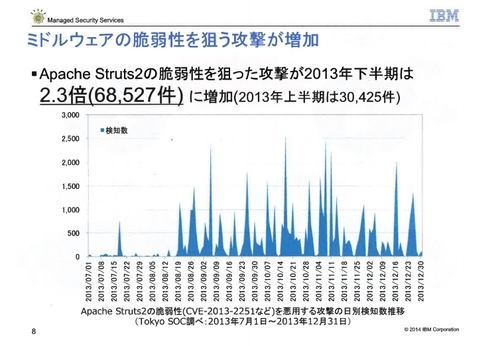

特に目立ったのは、JavaのWebアプリケーションフレームワークである「Apache Struts 2」に対する攻撃だ。2013年下半期は、6万8527件の攻撃を観測。上半期と比べても2.3倍に増えている。Webサイトの管理ソフト「Parallels Plesk Panel」や、PHPへの攻撃も目立つ。こうしたミドルウェアの脆弱性を突く機能が、主要な攻撃ツールに搭載されたことが影響しているとみられる。

ミドルウェアに対する攻撃が増えた背景には、「効率性の高さ」が関係しているとみられる。これまで、もっぱら攻撃の対象となってきたWebアプリケーションは、企業によって千差万別。脆弱性もまちまちなので、攻撃対象ごとに攻めるべきポイントを絞り込まなければならず、それに時間を要する。

一方、ミドルウェアの場合は同じ製品を利用している企業も少なくない。発見した脆弱性を他でも使いまわせるため効率が良いのだ。ミドルウェアよりも下位にあるOSやWebサーバーでも同じことが言えるが、これらはセキュリティ対策が比較的進んでいる。そうした事情が、ミドルウェアへの攻撃を増加させている。

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-