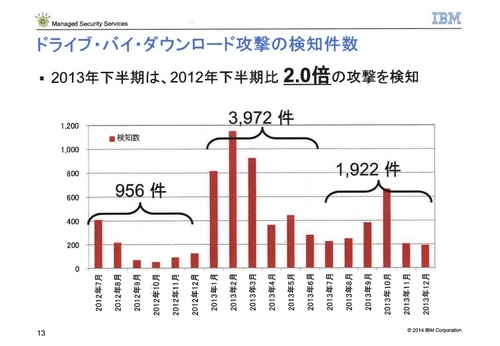

日本IBMは2014年3月5日、国内企業を狙うセキュリティ脅威の動向をまとめた「2013年下半期Tokyo SOC情報分析レポート」を発表した。2013年下半期は、公開Webサーバーのミドルウェアを狙った攻撃と、ドライブ・バイ・ダウンロード攻撃も目立った。また、新しく2つのタイプの標的型攻撃が見つかった。

ドライブ・バイ・ダウンロード攻撃が増加

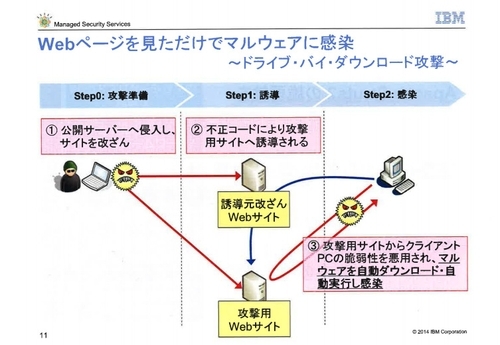

2013年下半期、2つめのトレンドは、「ドライブ・バイ・ダウンロード攻撃」の増加である。ドライブ・バイ・ダウンロード攻撃は、クライアントPCを狙った攻撃である。著名企業のWebサイトや、ポータルサイトなどを改竄。Webサイトを訪問したPCの脆弱性を突いて、攻撃サイトから不正プログラムを自動ダウンロードさせる。

主な目的は、PCから盗んだ情報を使って、最終的にWebサービスからクレジットカードや個人情報を抜き取ること。被害者からすると、怪しげなサイトを訪問したり、疑わしいファイルをダウンロードしたりすることがないため、攻撃されたことに気が付きにくい。

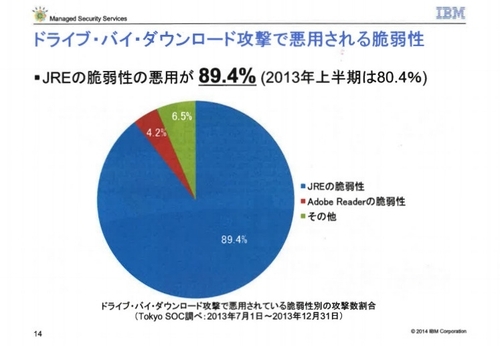

PCの脆弱性を利用する犯罪者が主に狙うのは、Javaランタイム(JRE)の脆弱性である。2013年下半期に観測された攻撃のうち、89.4%を占めた。2位のAdobe Readerは4.2%に過ぎない。

これほどJREが狙われるのには2つ理由がある。1つは、Javaの普及率の高さである。いまや、多くの企業がJavaの業務アプリケーションを持っている。このため、大抵の従業員のPCにはJREがインストールされている。しかも、業務システムを正常に動作させるために、古いバージョンに据え置いている場合が珍しくない。そこに脆弱性が含まれている可能性もある。

Javaを組織的に利用していない場合も、安心とは言い切れない。個人でJREをインストールしている可能性があるからだ。組織的にJREのバージョンを一元管理することが難しいため、脆弱性への手当は個人まかせになっているのが実情である。

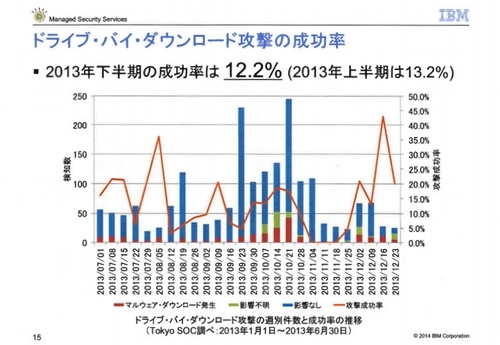

こうした背景から、ドライブ・バイ・ダウンロード攻撃の成功率は高い。2013年下半期の攻撃成功率は12.2%。改竄されたWebサイトを訪問した人々のうち、8人に1人が、JREの脆弱性を突かれて、不正プログラムをダウンロードした。セキュリティベンダーも対策を講じているが、イタチごっこの様相。成功率は上半期の13.2%から高止まりしている。

ちなみに、ドライブ・バイ・ダウンロード攻撃は、改竄したWebサイトとは別に、不正プログラムをダウンロードさせるためのWebサイトを設ける。期せずして、その役割を背負わされているのが、レンタルサーバーやクラウドサービスを利用するWebサイトである。セキュリティ対策の所在が分かりづらいので、脆弱性が放置されているケースが多い。サイトの安全性確保は、基本的にユーザーの責任。サイトの基盤にこうしたサービスを利用している場合は、注意が必要だ。

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

2013年下半期情報セキュリティ3つのトレンド─IBM Tokyo SOCが解説 [ 2/4 ] 日本IBMは2014年3月5日、国内企業を狙うセキュリティ脅威の動向をまとめた「2013年下半期Tokyo SOC情報分析レポート」を発表した。2013年下半期は、公開Webサーバーのミドルウェアを狙った攻撃と、ドライブ・バイ・ダウンロード攻撃も目立った。また、新しく2つのタイプの標的型攻撃が見つかった。