標的型メールの開封率は20%、役員の開封率は従業員の1.5倍――NRIセキュアテクノロジーズが約50社のユーザー企業に行った「標的型メール攻撃シミュレーション」で得られた集計データから、ユーザー企業の標的型攻撃を受けた際のユーザーの対応状況が明らかになった。同社が2015年7月17日に発表したもので、訓練を積むと開封率は低下するものの、0%になることは決してないため、開封されることを前提とした対策が求められると、NRIセキュアは警告している。

標的型メール攻撃は、2015年5月に日本年金機構が、年金番号など個人情報データの一部を情報流出した際にも用いられたサイバー攻撃の手法で、メールに添付されたファイルを開いたり、URLをクリックしたりするとウイルスに感染する仕組みとなっている。名称が示すように、不特定多数を狙うスパムメールと異なり、攻撃対象を特定してメールを送りつける。実際にある取引先名を件名に使うなど、だましのテクニックはますます巧妙化している。

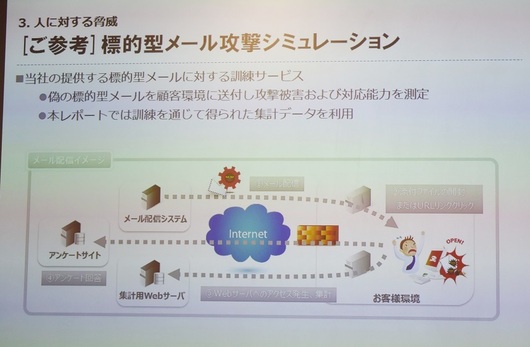

今回のレポートは、NRIセキュアテクノロジーズが提供する訓練サービス「標的型メール攻撃シミュレーション」(図1)で得られた集計データをもとに作成されたものだ。訓練は、偽の標的型メールをそれと知らさずにユーザー企業の従業員、役員に送付し、開封するかどうかを測定する。メールの件名は、基本的な5種類のテンプレートを元に、企業ごとにカスタマイズして作成している。対象企業数は約50社で、総数で約14万通のメールを送付したという。

図1:NRIセキュアが行った「標的型メール攻撃シミュレーション」の仕組み(出所:NRIセキュア)

図1:NRIセキュアが行った「標的型メール攻撃シミュレーション」の仕組み(出所:NRIセキュア)拡大画像表示

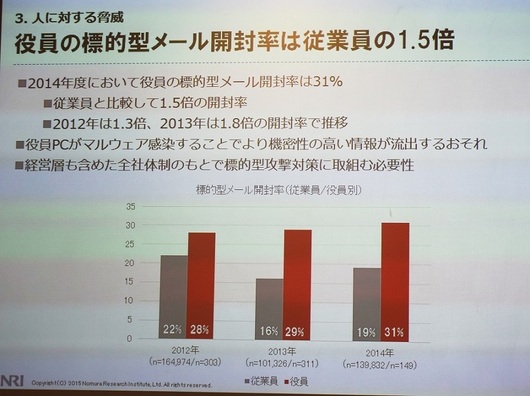

実際にどれだけの人が偽の標的型メールを開封してしまったのか。同社が集計したところ、従業員の19%が開封したという結果が出た。さらに、送付した中から役員の分だけを抜き出して集計してみたところ、開封率は31%で、何と従業員の1.5倍にのぼった。(図2)

図2:標的型メール訓練における標的型メール開封率の従業員・役員比較(出所:NRIセキュア)

図2:標的型メール訓練における標的型メール開封率の従業員・役員比較(出所:NRIセキュア)拡大画像表示

この理由についてコンサルティング事業本部の寺村亮一氏は「標的型攻撃への危機意識の薄さ」だけでなく、「メールの量が多くて1件1件吟味して開けることができない」ことを挙げている。役員がマルウェアに感染すると、機密性の高い情報が流出するといった、会社経営に影響が及ぶリスクはより高くなる。寺村氏は「経営層も含めた全社体制で標的型攻撃対策に取組む必要性がある」と警鐘を鳴らしている。

また、今回のような訓練を重ねると、標的型メールの開封率は低下する傾向にあることもわかった。1回しか訓練を行っていない企業の開封率は25%だったのに対し、2回目の企業は12%、3回目9%、4回目5%、5回目4%と、回を重ねるごとに開封率は下がっていった。ただし、開封率の下げ幅も減少しており、「最終的に0%になることはない」(同社)という。

開封率を下げるというのは、あくまでも対策の1つにすぎず、それだけで標的型メールの被害を防ぐことができるわけではない。開封率を下げるという「ユーザー教育」に加えて、「入口対策」(サンドボックス型セキュリティ対策など)や「エンドポイント対策」(ふるまい検知型ウイルス対策ソフトなど)、「出口対策」(次世代ファイアウォールなど)といった多層防御が必要だとしている。

サンドボックス型セキュリティ対策は、外部から受け取ったプログラムを保護された領域で動作させることでマルウェアかどうかを判定する。ふるまい検知型ウイルス対策ソフトは、プログラムの不審な挙動を検知して停止させる。次世代ファイアウォールは、アプリケーションの動きを監視して外部との不正なやり取りを遮断する機能を備えたファイアウォールのことだ。

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-