[新製品・サービス]

サイバートラスト、脆弱性管理「MIRACLE Vul Hammer」新版、システム設定の脆弱性を検査

2022年1月27日(木)IT Leaders編集部、日川 佳三

サイバートラストは2022年1月27日、脆弱性管理ソフトウェア「MIRACLE Vul Hammer」をバージョンアップした。情報システムを構成するOSやソフトウェアに脆弱性があるかどうかを調べて可視化するソフトウェアである。新版では、ソフトウェアそのものの脆弱性だけでなく、サーバーの設定状況の脆弱性をスキャンできるようにした。さらに、日立製作所独自の「脆弱性検索エンジン」を組み込んだことで、利用しているソフトウェアと、これに対応する脆弱性情報との照合精度を高めた。OSのEOL(サポート終了)も把握できるようにした。

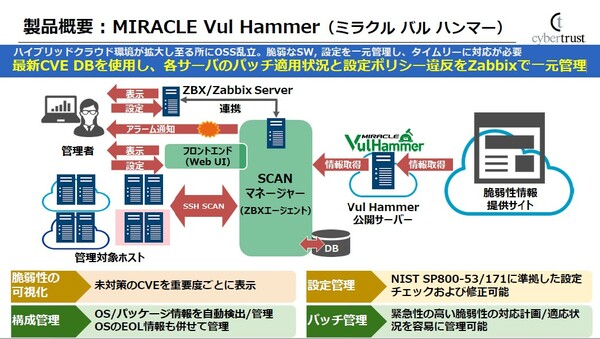

サイバートラストの「MIRACLE Vul Hammer」は、情報システムを構成するOSやソフトウェアの脆弱性を調べて可視化する、脆弱性管理ソフトウェアである。Linuxやオープンソースを中心に、ソフトウェアの脆弱性管理を自動化する(図1)。MIRACLE Vul Hammer単体でも使えるが、システム監視ソフトウェアのZabbix/MIRACLE ZBXと連携し、これらの画面上で脆弱性を把握できる(関連記事:サイバートラスト、脆弱性管理「MIRACLE Vul Hammer」新版、パッケージを自動更新可能に)。

図1:MIRACLE Vul Hammerの概要。ソフトウェアの脆弱性に加えて、サーバー設定の脆弱性もチェックできるようにした(出典:サイバートラスト)

図1:MIRACLE Vul Hammerの概要。ソフトウェアの脆弱性に加えて、サーバー設定の脆弱性もチェックできるようにした(出典:サイバートラスト)拡大画像表示

脆弱性の情報ソースとして、ベンダー各社が発信している脆弱性情報や、脆弱性情報データベース(NVDなど)を利用する。システムに対する脆弱性のスキャンは、ユーザー企業サイトに設置するサーバーソフトウェア(SCANマネージャ)が実行する。監視対象のシステムにSSHを介してリモートログインし、脆弱性を調べる。脆弱性を含んだバージョンのソフトウェアを使っているか、脆弱性を修正する更新プログラムを適用しているかなど、ソフトウェアの更新状況を調べる。SCANマネージャは、操作/表示のためのWeb画面を備えており、Web画面を介して脆弱性の一覧や詳細、サーバーごとの脆弱性などを把握可能である。

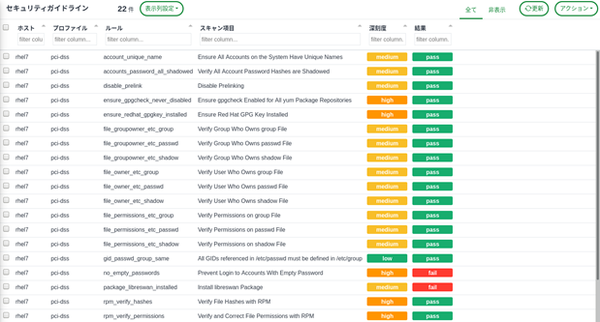

新版では、ソフトウェアそのものの脆弱性だけでなく、サーバーの設定状況(設定ファイルの記述内容)の脆弱性をスキャンして可視化できるようにした(画面1)。米標準技術研究所(NIST)のセキュリティガイドライン「NIST SP800-171」および「NIST SP800-53」、さらにクレジットカード業界のセキュリティガイドライン「PCI DSS」に準拠しているかを可視化する。セキュリティ検査ツール「OpenSCAP」を使い、各OSベンダーが提供しているXCCDF形式のチェックリストを使って検査する。

画面1:ベンダーが登録したXCCDF(セキュリティ設定チェックリスト記述形式)を用いて、システム設定をスキャンした結果一覧(出典:サイバートラスト)

画面1:ベンダーが登録したXCCDF(セキュリティ設定チェックリスト記述形式)を用いて、システム設定をスキャンした結果一覧(出典:サイバートラスト)拡大画像表示

登録情報の表記ゆれを吸収し、脆弱性情報の照合精度を向上

新版ではまた、日立独自の「脆弱性検索エンジン」を組み込んだことによって、管理対象のシステムが利用しているソフトウェアと、これに対応する脆弱性情報との照合精度を高めた。「脆弱性管理において製品を識別するための情報(CPE)を製品ベンダーが登録する際に、ソフトウェア名称やバージョンなどの表記が統一されていないことが多い。ベンダーが登録した情報の表記が分からないと、ソフトウェアの脆弱性情報を入手できない」という。

脆弱性検索エンジンにより、問題に対処した。第1に、ユーザーが調査対象のソフトウェアをMIRACLE Vul Hammerに入力する際に、ソフトウェア名やベンダー名などの文字列を入力すると、表記ゆれを考慮したあいまい検索によって、調査対象ソフトウェアの候補を表示してくれる。提示された候補が期待通りの正しいものだった場合は、これを選ぶことで設定が完了する。第2に、仮に間違った表記で調査対象ソフトウェアの情報をMIRACLE Vul Hammerに入力していたとしても、調査時には表記ゆれを吸収して脆弱性を調査する。

日立によると、同社研究所で脆弱性検索エンジンの性能評価を実施した結果、75%以上の正答率、特にソフトウェアのバージョン情報については95%以上の正答率を確認したという。脆弱性情報の標準的なフォーマットを学習させた最適化アルゴリズムを搭載することによって、表記ゆれを吸収するとしている。

新版ではさらに、OSのEOL(サポート終了)を毎日チェックする管理機能を追加した。EOL情報は、システム管理者が手動で入力して管理する方法と、各OSベンダーが公開しているEOL情報を自動で取得して管理する方法と、いずれもとれる。なお、アプリケーションのEOLについては次期バージョン(2022年6月予定)で対応する予定である。

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-