[新製品・サービス]

標的型攻撃対策ツール新版「FFRI yarai 3.6」、マルウェア起動までの痕跡を記録

2024年7月1日(月)IT Leaders編集部、日川 佳三

FFRIセキュリティは2024年6月28日、標的型攻撃対策ソフトウェア新版「FFRI yarai Version 3.6」をリリースした。新版では、マルウェアが起動するまでの痕跡であるIOA(Indicator Of Attack)を記録する機能が追加された。ほかには、Web APIを介したyaraiの管理情報の閲覧の対応や、yaraiの不正停止から保護する機能が加わっている。

FFRIセキュリティの「FFRI yarai(ヤライ)」は、標的型攻撃などのサイバー攻撃からエンドポイントを守るセキュリティソフトウェアである。攻撃対象のエンドポイント(Windows PCやWindowsサーバー)で、スタンドアロン型で動作する(関連記事:FFRIセキュリティ、標的型攻撃対策ツール新版「FFRI yarai 3.4.6」を発表、ログ収集など運用管理を強化)。

特徴は、プログラムのふるまいを検知する方法により、ゼロデイ攻撃など未知の脅威に対処すること。マルウェア生成の防御に加えて、対策をすり抜けて実行を許してしまったマルウェアに対しても、そのふるまいを検知して防御する。

防御のポイントごとに、それぞれ独立した攻撃検知エンジンを用意している。メモリーを監視してアプリケーションの脆弱性を突いた攻撃を検知するエンジン、プログラムコードを静的解析するエンジン、サンドボックスを使って動作のふるまいを解析するエンジン、本番環境でのプログラム実行時のふるまいを検知するエンジンなどである。

マルウェアが起動するまでの痕跡「IOA」を記録可能に

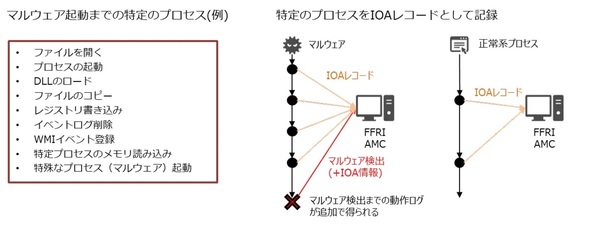

新版のVersion 3.6では、マルウェアが起動するまでの痕跡であるIOA(Indicator Of Attack)を記録する機能を追加した。ファイル操作、レジストリへの書き込み、イベントログ削除など、マルウェアの起動に至るまでのプロセスを記録する。これにより、インシデントの発生時などに、該当のマルウェアがどのようなプロセスを経て攻撃を行っていたのかを把握可能になる(図1)。

図1:マルウェアが起動するまでの痕跡であるIOA(Indicator Of Attack)を記録する機能の概要(出典:FFRIセキュリティ)

図1:マルウェアが起動するまでの痕跡であるIOA(Indicator Of Attack)を記録する機能の概要(出典:FFRIセキュリティ)拡大画像表示

APIを介した管理や、強制停止からの保護機能を追加

新版では、Web管理画面だけでなく、Web APIを介してyaraiの管理情報(クライアント情報、マルウェア情報、IOAレコードなど)を取得・閲覧できるようになった。既存の運用管理ソフトウェアにyaraiの管理情報を取り込める。セキュリティ関連情報を集約することで、システム管理者の負荷が下がり、インシデントレスポンスが複雑になることを防ぐ。

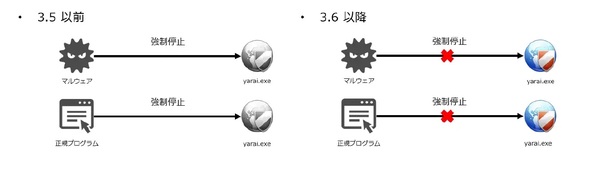

また、yaraiを強制停止から保護する機能が加わった。従来版では、強制停止された後にyaraiを再起動して復旧する機能があった。新版では、外部プログラムの正規/非正規にかかわらず、yaraiの強制停止を試みる動作を検出し、不正停止から保護する機能を実装している。セキュリティ製品を強制的に停止・無効化する攻撃手法が確認されていることから同機能を加えたという。

図2:FFRI yaraiを強制停止から保護する機能の概要(出典:FFRIセキュリティ)

図2:FFRI yaraiを強制停止から保護する機能の概要(出典:FFRIセキュリティ)拡大画像表示

これらのほか、各エンジンの強化が施されている。プログラム実行時のふるまい検知エンジンは、検出ロジックとして、実際のサイバー攻撃で使われた攻撃手法などの情報を集約した国際的なフレームワーク「MITRE ATT&CK(マイターアタック)」に対応した。静的分析エンジンは、マシンラーニング(機械学習)の検出モデルを更新した。サンドボックスエンジンは、エミュレーションの精度、スキャンの速度・正確性を向上させた。

FFRIセキュリティ / 標的型攻撃 / yarai / エンドポイントセキュリティ / マルウェア対策 / ふるまい検知 / マシンラーニング / MITRE ATT&CK

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-