多くの添付ファイル攻撃手口は、基本的な対策で回避できる--。情報処理推進機構(IPA)は、「サーバー情報共有イニシアティブ(J-CSIP)運用状況」の2015年7月から9月の数値を発表した。J-CSIP参加組織からIPAへの情報提供件数は、前回報告と比して減少したものの、手口は巧妙化していることが分かった。特に添付ファイルを使った様々な攻撃が登場しているものの、IPAではそのほとんどが基本的な対策で被害を回避もしくは低減できるとしている。

標的型攻撃は、ある目的をもって特定企業を狙うサイバー攻撃で、世界的にプラントや兵器産業など同業種の複数企業が同時並行的に狙われる傾向が強いのが特徴となっていた。そこで、国内でも複数の重工業への攻撃が報告されていた2011年10月、経済産業省の呼びかけでJ-CSIPが設立された。

当初は、IHI、川崎重工業、東芝、NEC、日立製作所、富士重工業、富士通、三菱重工業、三菱電機の重工、重電9社が集まり、IPAがハブ組織となる形で結成された。2012年7月から10月にかけては、同じ枠組みを電力、ガス、化学、石油業界へ拡張、更に2015年3月に資源開発業界が加わり、現在は6業界61組織が参加している。

IPAと参加企業間ではNDA(Non-Disclosure Agreemnt:秘密保持契約)が結ばれており、IPAが参加組織からサイバー攻撃に関する情報提供を受け、必要な分析や加工をしたうえで、全参加組織と情報を共有するのが基本的なJ-CSIPの仕組みとなっている。IPAがハブとなることで、必要以上の情報が同業他社に漏れないようにしている。

今回発表されたのは、2015年7月から9月にかけての、四半期の運用状況レポート。参加組織からIPAの情報提供件数は88件、このうち標的型攻撃メールとみなしたのは23件だった。前回発表の2015年4月―6月では情報提供数が104件、標的型攻撃メールは27件だった。IPAでは、件数そのものは減少傾向にあるものの、メールの文面の巧妙化、添付メールの手口の多様化が見られるとしている。

標的型攻撃以外には、不審なWebサイトのURLやプロキシサーバーの不審なアクセスログといった情報が20件寄せられている。この中には、Webブラウザーなどを通して、利用者に気付かれないようにマルウェアなどをダウンロードする「ドライブバイダウンロード」も含まれている。

ドライブバイダウンロードの具体的な例として、Adbe Flash Playerの脆弱性を悪用したものが紹介されている。Adbe Flash Playerの脆弱性を悪用して標的型で使われる遠隔操作ウイルスに感染させるというもので、一部は修正プログラムが公開された日の直後に攻撃サイトの存在が観測されているという。Flash Playerの無効化や修正プログラムの迅速な適用を行っていなければ、被害につながる可能性があったとしている。

添付ファイルによる攻撃が主流

運用状況の分析結果では、メール送信元地域として最も多かったのが日本で22%、中国が17%、韓国が9%だった。不正接続先としては韓国が55%で最も多かった。2番目に多かったのがスーダンで14%。スーダンが不正接続先として観測されたのは初めて。

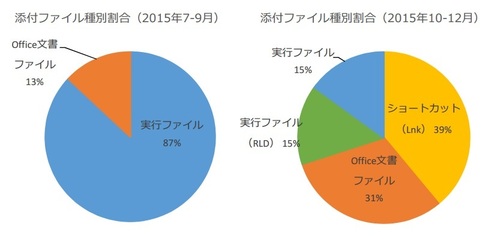

不正ファイル侵入の手口としては、添付ファイルによるものが48%と最も多く、次がURLリンクの9%だった。添付ファイルの内訳は、ショートカットが39%、Office文書ファイルが31%、RLOを実行ファイルが15%、実行ファイルが15%だった(図の右)。RLOとは、Unicodeの制御記号で、ファイルの拡張子を偽装する仕掛けが施されたものとなっている。前回調査では実行ファイルが87%、Office文書ファイルが13%と2種類のみが観測されていた(図の左)ため、添付ファイルの種類が多様化していることが分かる。

(図)出展:情報処理推進機構

(図)出展:情報処理推進機構拡大画像表示

IPAでは、様々な種類の添付ファイルの攻撃が観測されているが、(1)修正プログラムを迅速に適用する、(2)開く前にファイル種別を確認する、(3)マクロを不用意に有効化しない、といった対策により、ほとんどの攻撃による被害を回避もしくは低減できるとしている。基本的な対策の徹底を呼び掛けている。

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-