[新製品・サービス]

再起動せずにLinuxカーネルへの脆弱性パッチを適用するソフト「KernelCare」─GDEPソリューションズ

2019年6月24日(月)日川 佳三(IT Leaders編集部)

GDEPソリューションズは2019年6月24日、Linuxカーネルのセキュリティパッチを自動的に、サーバーの再起動なしで適用する運用管理ソフト「KernelCare」(開発元:米CloudLinux)を発表した。同日販売を開始した。価格(税別)は導入数によって異なり、500台以上の場合、サーバー1台あたり年額6000円。無料で使える試用版も用意している。販売目標は2020年度に2億円。

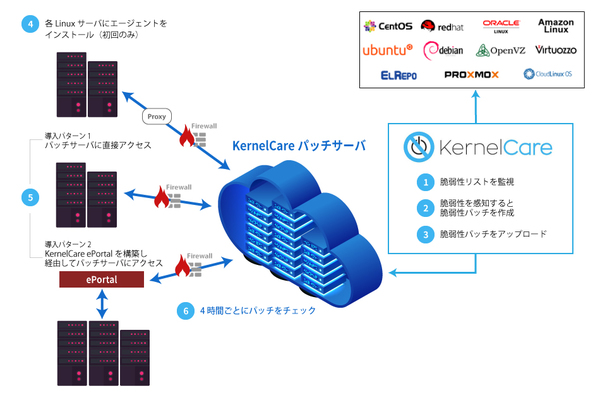

KernelCareは、Linuxカーネルへの脆弱性パッチを、Linuxを再起動することなく適用するソフトである(図1)。管理対象のLinuxサーバー側に、あらかじめ専用のエージェントソフト(KernelCareエージェント)をインストールして動作させておくことで、パッチの適用を自動的に、なおかつ再起動なしで適用する。

図1:KernelCareを使うと、Linuxカーネルへの脆弱性パッチを、Linuxを再起動することなく適用できる(出典:GDEPソリューションズ)

図1:KernelCareを使うと、Linuxカーネルへの脆弱性パッチを、Linuxを再起動することなく適用できる(出典:GDEPソリューションズ)拡大画像表示

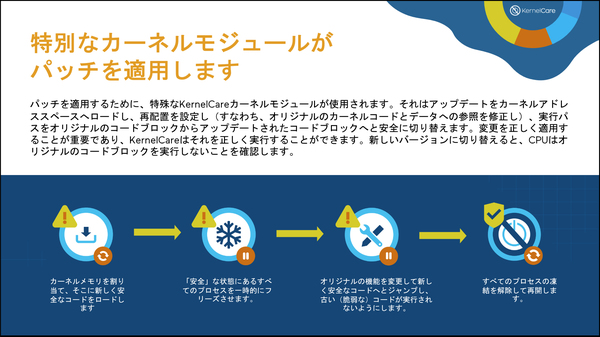

仕組みとして、オリジナルのカーネルコードから修正版のカーネルコードへと実際に置き換える(図2)。修正コードをメモリー上のカーネルアドレススペースに割り当て、オリジナルのカーネルコードとデータへの参照を修正し、実行パスをオリジナルのコードブロックから更新したコードブロックへと切り替える。カーネルを参照しているプロセスをいったんフリーズさせ、参照するカーネルコードを置き換えてからプロセスを再開する。

図2:KernelCareでは実際に、メモリー上で参照するカーネルコードを、修正コードへと置き換える(出典:GDEPソリューションズ)

図2:KernelCareでは実際に、メモリー上で参照するカーネルコードを、修正コードへと置き換える(出典:GDEPソリューションズ)拡大画像表示

パッチの適用は、自動で行う。KernelCareエージェントは、4時間に1回、KernelCareのパッチサーバーに問い合わせ、更新パッチがあった場合はダウンロードして適用する。パッチは、コンパイル済みのバイナリファイルとして提供する。パッチサーバー側では、セキュリティチームが Linux脆弱性リストを監視し、サポート対象のカーネルに影響する脆弱性を感知すると、すぐに脆弱性パッチを作成する。

一般的に、Linuxカーネルにパッチを適用した場合、パッチを反映した新しいカーネルに置き換えてOSを起動するために、サーバー(Linuxカーネル)の再起動

が必要になる。このため、パッチの反映作業は、稼働中の業務システムを停止させる必要が生じてしまうなど、運用管理上の負荷が大きい。KernelCareを適用することで、元のカーネルを修正する間隔を長くできるので、運用負荷が減る。

サポート対象のLinuxディストリビューションは、以下の通り。

- Amazon Linux 1, 2

- RHEL 6 and 7

- CentOS 6, 6+, 7, 7+, CentOS-Plus, ElRepo

- CloudLinux 6, 6H, 7

- Debian 7, 8, 9, 8-backports

- Oracle Linux RedHat compatible kernels in OL6, 7

- Oracle Linux Unbreakable Enterprise kernels in OL6 R3

- Ubuntu LTS 14.04, 16.04, 18.04

- Proxmox VE 3, 4, 5

- RedHat Enterprise Linux 6 and 7

- Virtuozzo/OpenVZ 6

- Virt-SIG/Xen4CentOS 6 and 7

- カスタムのカーネルパッチにも対応

Linux / パッチ管理 / CloudLinux

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-