マクニカネットワークスは2020年10月20日、ログデータ解析ソフトウェア「Splunk Enterprise」を基盤として利用するSIEM(セキュリティ情報およびイベント管理)アプリケーション「Smart Security Monitoring App」を発表した。導入/実装サービスと組み合わせて提供する。インシデントの検知からアラート対応、詳細調査まで、SOC(セキュリティオペレーションセンター)の定常業務をカバーする。

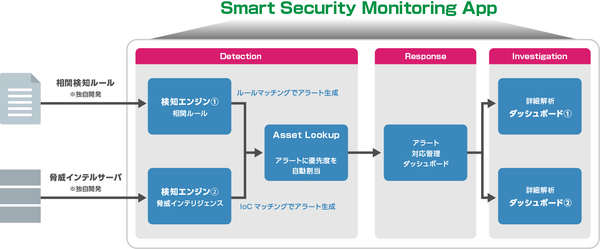

マクニカネットワークスの「Smart Security Monitoring App」は、サイバー攻撃に対処するためにSIEM(セキュリティ情報/イベント管理)に求められる機能群とメカニズムを備えた、Splunk Enterprise用の独自SIEMアプリケーションである。導入時の検知ルールの実装やチューニングはパッケージ費用に含まれており、マクニカネットワークスが実施する。これにより、ユーザーは迅速にSIEMを立ち上げられる(図1)。

図1:Smart Security Monitoring Appの概要(出典:マクニカネットワークス)

図1:Smart Security Monitoring Appの概要(出典:マクニカネットワークス)拡大画像表示

導入/実装サービスでは、データソースのSIEMへの統合(データを取り込み、必要に応じて正規化処理やパーシングを実施)、SIEMアプリケーションとダッシュボードの初期実装、選択した相関検知ルールの初期実装、検知ルールの初期チューニングの実施、脅威インテリジェンスの統合、IoCマッチングの実装、などを実施する。

費用は、取り込むデータソースの種別数と実装する相関検知ルール数の2つを基軸にして決まる。取り込むログ量は価格に連動しないため、ログ量を気にせずに導入できる。価格(税別)は、「Basicパッケージ」(データソース4種、ルール10種)が950万円、「Standardパッケージ」(データソース6種、ルール25種)がStandardパッケージが1240万円である。ライセンスに加えて、導入/実装サービスと初年度サポートが付く。

相関検知ルールとして、米MITREの「MITRE ATT&CK(マイターアタック)」フレームワークが定義する相関検知ルールを用いる。攻撃者の侵入後の行動を効果的に検出するとしている。攻撃者が侵入後に権限昇格を狙う際に多用するブルートフォースの挙動を認証ログから検出するルールや、攻撃者がターゲット企業の内部でのラテラルムーブメントを図る際に頻用するリモートサービス(SMBやRDPなど)の悪用を検出するルールなど400超のルールライブラリを用意している。

アノマリ検知は、30超の脅威インテリジェンスフィードを統合したインテリジェンスサービスと連動し、最新のIoC(侵害インディケータ)とマッチングして不審な挙動や通信を検出する。攻撃者が多用するドメインあてのアクセスや、C&Cサーバーと思わしきIPアドレスへの通信を検出するサーチを用意している。

ログデータ解析ソフトウェアのSplunk Enterpriseは、サーバー、ネットワーク機器、OS/アプリケーションなど、各種のデバイスやソフトウェアが出力する任意のテキスト形式のログを収集して管理する。ITシステムに起こっている障害をリアルタイムに検知して対処方法を探ったり、蓄積データに見られる動向を元に障害の予兆を発見したりできる。

マクニカネットワークス / Splunk / SIEM / MITRE ATT&CK / MITRE / ラテラルムーブメント

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-