FFRIセキュリティ(旧社名:FFRI)は2021年2月26日、標的型攻撃などのサイバー攻撃からエンドポイントを守るセキュリティソフトウェアの新版「FFRI yarai Version3.4」を出荷した。新版では、プログラムの構造を静的解析するエンジンにマシンラーニング(機械学習)を採用した。プログラム実行時のふるまいを解析するエンジンと合わせ、動的・静的の両面でマシンラーニングによるマルウェアの検知ができるようになった。

FFRIセキュリティ(旧社名:FFRI)の「FFRI yarai」は、エンドポイントを保護するセキュリティ対策ソフトウェアである。サイバー攻撃の対象となるエンドポイント(Windows PCやWindowsサーバー)上で、スタンドアロン型で動作する(関連記事:標的型攻撃対策ツール新版「FFRI yarai 3.3」、クラウド連携で過検知に対する例外リスト運用を軽減)。

ゼロデイ攻撃などの未知の脅威に対処できる。マルウェアや不正プログラムのふるまいを検知する、という方法を採っている。まず、マルウェアの生成を未然に防いだり、マルウェアの実行を未然に防いだりする。対策をすり抜けて実行を許してしまったマルウェアに対しても、そのふるまいを検知して防御する。

いくつかの防御のポイントごとに、それぞれ独立した攻撃検知エンジンを使って防御する。メモリーを監視してアプリケーションの脆弱性を突いた攻撃を検知するエンジン、プログラムコードを静的解析するエンジン、サンドボックスを使って動作のふるまいを解析するエンジン、本番環境でのプログラム実行時のふるまいを検知するエンジンなどを備えている。

動的解析に加えて静的解析でもマシンラーニングを利用

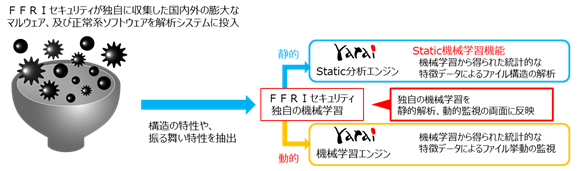

新版(Version3.4)では、プログラムの構造と特徴を静的に解析する「Static分析エンジン」にマシンラーニング(機械学習)機能を搭載した。独自に収集したマルウェアと非マルウェアの検体をマシンラーニングで学習した統計的な特徴データを使ってマルウェアを検出する。

従来も、本番環境でのプログラム実行時のふるまいを検知するHIPS(ホスト型侵入防止システム)エンジンの1つとして「機械学習エンジン」を提供していた。マルウェアのふるまいデータと非マルウェアのふるまいデータを学習した特徴データを使ってマルウェアに特有のふるまいを検知する仕組みである。

今回の強化により、プログラム実行時のふるまい解析と、プログラムコードの静的解析、動的・静的の両面からのアプローチでマシンラーニングによる脅威の検出ができるようになった(図1)。

図1:動的・静的の両面でマシンラーニングによるマルウェアの検知ができるようになった(出典:FFRIセキュリティ)

図1:動的・静的の両面でマシンラーニングによるマルウェアの検知ができるようになった(出典:FFRIセキュリティ)EDR機能を強化し、脅威情報の取り込みから対処までを自動化

新版ではまた、EDR(エンドポイント検知・対処)機能を強化した。FFRI yaraiのEDR機能は、脅威の検索、駆除、端末隔離という一連の機能を提供する。新版では、STIX/TAXII形式の脅威情報を取り込む機能を追加した。ユーザーが指定したSTIX/TAXIIサーバーから脅威情報を受け取れる。

STIX/TAXII形式の脅威情報を受け取り、追加になった脅威情報を自動的に端末上で検索する。脅威を発見した場合は、クライアント端末を自動的にネットワーク上から隔離する。検出アラートを通知してレポートを出力する。このように、脅威情報の受け取りから検索、隔離、レポートまでを自動で処理できる。

新版ではさらに、Windows標準のウイルス対策ソフトウェアであるMicrosoft Defenderの管理機能を強化した。FFRI yaraiの管理コンソール(FFRI AMC)から、Microsoft Defenderが収集したログや稼働状況の確認、クイックスキャン/フルスキャンなど各種スキャンの実行、シグネチャ更新の指示などができるようになった。

FFRIセキュリティ / yarai / 標的型攻撃 / ふるまい検知 / EDR / エンドポイントセキュリティ

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-