TISは2022年7月20日、IT運用管理プラットフォーム「ITリスクマネジメントプラットフォーム」を発表した。ITシステムごとに管理部署が異なり、セキュリティリスクの管理がサイロ化している状況を改善する。各システムからのアラートを集約・共有することでノウハウを蓄積し、リスク管理のサイロ化や属人化を排除する。分析ポータルからインシデントの発生状況や対応の弱点を把握でき、継続的な業務改善のPDCAを回せるようになるとしている。

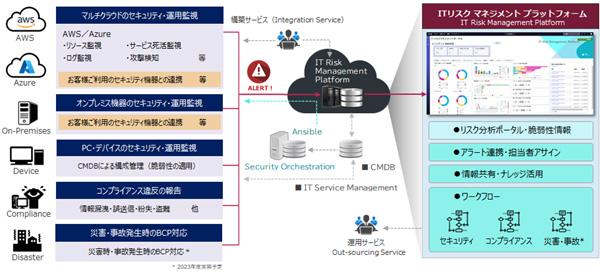

TISの「ITリスクマネジメントプラットフォーム」は、ITシステムのサイロ化やIT管理人材の不足によってセキュリティリスクが発生してしまう実態を踏まえて構築したIT運用管理プラットフォームである。サイバー攻撃に対する脆弱性などのリスクや、操作ミスや機器の紛失などによる情報漏洩などのリスクを全社で一元的に管理する。運用基盤には、ServiceNowのITサービス管理プラットフォームを採用している(図1)。

図1:「ITリスクマネジメントプラットフォーム」の概要(出典:TIS)

図1:「ITリスクマネジメントプラットフォーム」の概要(出典:TIS) 具体的には、ServiceNow上で各ITシステムで発生したアラートを収集し、アラートの種類に応じてインシデント対応者をアサインする。関連グループ間で、アラートやインシデント対応の内容、対応の手順書や対応履歴などを共有する。さらに、IT運用ベストプラクティスのITIL(Information Technology Infrastructure Library)に準拠したワークフローを自動で実行し、個々のインシデントに対応する。

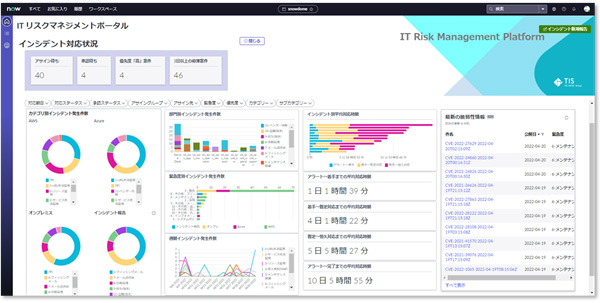

インシデントの対応状況を分析ポータルに集約する。サイバー攻撃やメール誤送信などの個々のインシデント対応について、対応が完了に至るまでの情報を可視化する。対応フェーズごとに要した時間など、統計分析に必要なデータを一元管理する。分析ポータルからインシデントの発生状況やインシデントレスポンスの弱点を把握でき、継続的な業務改善のためのPDCAを回せるようになる(画面1)。

画面1:「ITリスクマネジメントプラットフォーム」の分析ポータル画面(出典:TIS)

画面1:「ITリスクマネジメントプラットフォーム」の分析ポータル画面(出典:TIS) 分析ポータルから明らかになるインシデントの発生状況として以下を挙げている。

- インシデント対応状況(アサイン待ち、承認待ち、滞留案件件数など)

- 各クラウド基盤から発生しているインシデント種別と割合

- オンプレミスに設置したサーバーから発生しているインシデント種別と割合

- 手動で登録したインシデント(コンプライアンス含む)の発生種別と割合

- 部門別のインシデント発生状況

- 緊急度別のインシデント発生状況

- 週間のインシデント発生状況(インシデント種別割合)

- インシデント別の平均対応時間

- インシデント発生から完了までのフェーズごとの平均対応時間

- 脆弱性情報のRSS自動取り込み(National Vulnerability Database)

なお、アラート情報の取り込みは、パブリッククラウドのシステム監視機能(Amazon CloudWatchやAzure Monitorなど)やセキュリティ機能(WAFなど)の出力、オンプレミスのセキュリティ機器の出力、手動での報告(メール誤送信や紛失・盗難など)といった手段で収集する。

CMDB(構成管理データベース)の構築により、脆弱性の検出も可能である。脆弱性情報の提供サービスから脆弱性情報を自動で取り込み、該当する脆弱性が存在するシステムがある場合に、インシデントとしてアラートを発報する運用がとれる。

TISは、サービスを提供する背景として、クラウド環境の積極的な採用やテレワークの拡大などでセキュリティリスクが増大していることを挙げる。「個々のITシステムにかかる運用管理業務にはサイロ化や属人化、複数ベンダーへの委託といった問題から、一元的な管理ができていないという課題がある」(同社)。

TIS / ServiceNow / ITIL / ITサービスマネジメント / インシデントレスポンス / CloudWatch / Azure Monitor

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-