国立研究開発法人情報通信研究機構(NICT)のサイバーセキュリティ研究室は2024年6月11日、セキュリティ情報融合基盤「CURE(キュア)」の新機能として、カスタム通知機能「Watcher」を開発したと発表した。CUREは、異なる情報源から得られるサイバーセキュリティ関連情報を一元的に集約するソフトウェア。今回、集約した情報の中にIPアドレスなど自組織に関連した情報を見つけたときに通知できるようにした。

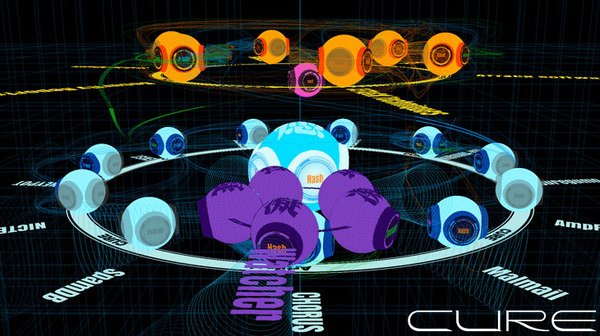

情報通信研究機構(NICT)の「CURE(キュア: Cybersecurity Universal REpository)」は、サイバー攻撃の観測情報や脅威情報など、異なる情報源から得られるサイバーセキュリティ関連情報を一元的に集約してつなぎ合わせるソフトウェアである(画面1)。サイバー攻撃の隠れた構造を解明し、リアルタイムに可視化するとしている(関連記事:NICT、セキュリティ情報融合基盤「CURE」を発表、複数のセキュリティ情報を集約して横断分析)。

画面1:セキュリティ情報融合基盤「CURE」の画面。中央水色の球体がCURE本体、青色と橙色の小球体はそれぞれ観測情報(Artifact)と分析情報(Semantics)を格納するデータベース。CURE Watcherは、紫色の5つの小球体で構成され、それぞれが異なる通知対象を観測している(出典:情報通信研究機構)

画面1:セキュリティ情報融合基盤「CURE」の画面。中央水色の球体がCURE本体、青色と橙色の小球体はそれぞれ観測情報(Artifact)と分析情報(Semantics)を格納するデータベース。CURE Watcherは、紫色の5つの小球体で構成され、それぞれが異なる通知対象を観測している(出典:情報通信研究機構)拡大画像表示

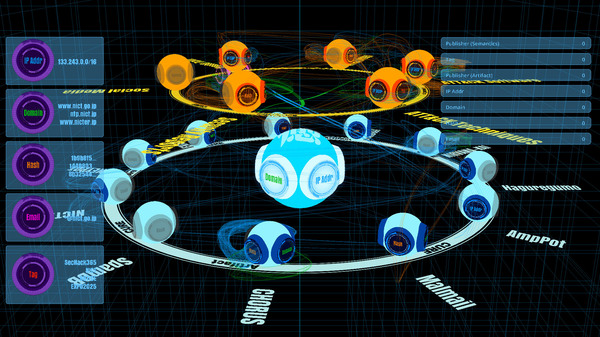

今回、CUREの新機能として、カスタム通知機能「Watcher」を開発した。WatcherにIPアドレスやドメイン名など自組織に関連した情報を設定しておくと、これらの情報がCUREの中に現れた際に即時通知してくれる。Watcherの通知対象として設定できる情報は、IPアドレス、ドメイン名、ハッシュ値、メールアドレス、キーワード、の5種類である(画面2)。

画面2: 左側のウィンドウ内で、各Watcherの通知対象として設定した情報を表示している(出典:情報通信研究機構)

画面2: 左側のウィンドウ内で、各Watcherの通知対象として設定した情報を表示している(出典:情報通信研究機構)拡大画像表示

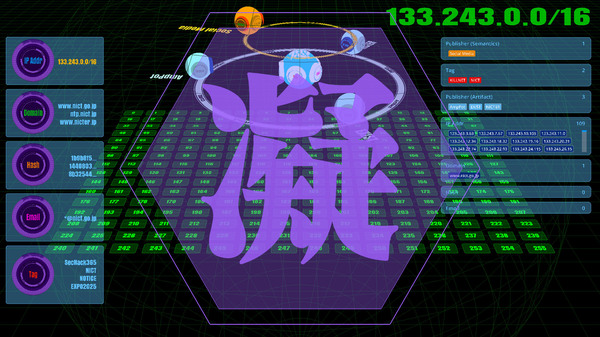

例えば、WatcherにIPアドレスの範囲を設定しておくと、CUREが収集している悪性IPアドレスリストに合致した際に通知してくれる(図3)。これは、自組織のIPアドレスが何らかの原因でサイバー攻撃に加担させられた結果、悪性判定された可能性を示している。このIPアドレスについて、自組織内で早急な調査が必要になる。

画面3:通知対象に合致した情報がCUREに新たに登録されると、CUREは「凝」アイコンを表示する。検知した情報は右側のウィンドウに表示する(出典:情報通信研究機構)

画面3:通知対象に合致した情報がCUREに新たに登録されると、CUREは「凝」アイコンを表示する。検知した情報は右側のウィンドウに表示する(出典:情報通信研究機構)拡大画像表示

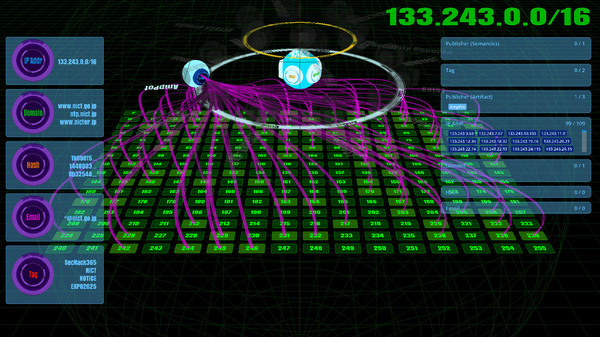

また、Watcherに自組織のドメイン名を設定しておくと、CUREの情報源であるハニーポットが該当のドメインあてのリフレクション攻撃(DRDoS攻撃)を検知した際、自組織(=被害組織)に通知する(図4)。DRDoS攻撃のような大量通信による攻撃は、被害組織単体では原因の切り分けが難しいため、CUREのような外部からの通知が役立つ。

画面4:ハニーポットが自組織のドメインに対するリフレクション攻撃(DRDoS攻撃)を検知した様子。多数のIPアドレスあてに絨毯爆撃型攻撃が仕掛けられていることが分かる(出典:情報通信研究機構)

画面4:ハニーポットが自組織のドメインに対するリフレクション攻撃(DRDoS攻撃)を検知した様子。多数のIPアドレスあてに絨毯爆撃型攻撃が仕掛けられていることが分かる(出典:情報通信研究機構)拡大画像表示

これ以外にも、自組織に届いたマルウェアのハッシュ値をCUREに設定しておくことで、該当のマルウェアがCUREのハニーポットで捕獲されているかどうかや、セキュリティベンダーのレポートに掲載されているかどうかを確認可能である。また、メールアドレスをCUREに設定しておくことで、自組織で使っているメールアドレスが外部サービスからの漏洩情報に含まれているかどうかが分かる。タグを設定することで、SNSを利用した自組織へのDDoS攻撃宣言を検知したり、自組織の製品・サービスがセキュリティレポートで言及されていないかを確認したりできる。

なお、CUREは、サイバーセキュリティ分野の産学官連携拠点「CYNEXアライアンス」の参画組織向けに開放している。新機能のWatcherも、順次利用可能にしていく予定である。また、新機能のWatcherは、2024年6月12日~14日に幕張メッセで開催する「Interop Tokyo 2024」で動態展示する。

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-