[技術解説]

「検知回避技術」にどう対抗するか─サイバー攻撃者の戦術/技術/手順が一層巧妙に

2024年10月9日(水)神 幸葉(IT Leaders編集部)

サイバーセキュリティへの取り組みの基本として、まずは現在のサイバー攻撃/脅威の実態を知ることが重要とされている。2024年8月29日に都内で開催された「IT Leaders Tech Strategy 前提のゼロトラスト、不断のサイバーハイジーン」(主催:インプレス IT Leaders)の特別講演にサイバーディフェンス研究所 専務理事 上級分析官の名和利男氏が登壇。サイバー攻撃の最新トレンドの1つとして、防御側のセキュリティ対策を巧みに避ける「防御回避(Defense Evation)」の技術を挙げて解説したほか、専門家ならではの観点からゼロトラストとサイバーハイジーンによる防御策を説いた。

サイバー攻撃者の戦術・技術・手順に変化

サイバーディフェンス研究所等に所属し、国内外のサイバー攻撃/脅威研究に携わる名和利男氏(写真1)。同氏は、特別講演の冒頭、サイバー攻撃者が取る戦術・技術・手順の変化について、氏が日々の情報収集・分析・評価を通じて得た知見を交えて解説した。

写真1:国内外のサイバー攻撃/脅威研究に携わる名和利男氏(撮影:鹿野宏/Lab)

写真1:国内外のサイバー攻撃/脅威研究に携わる名和利男氏(撮影:鹿野宏/Lab)まず、「戦術(Tactics)」の観点では次の3つの攻撃が顕著であるという。

●高度持続的脅威(APT):標的ネットワークへの侵入とアクセス維持のため、ステルス性を重視した長期戦略を採用する高度な攻撃。「現状は大きな被害は出ていないが、ATPは増加傾向にあり、おそらく数年後に実害が現れる」(名和氏)。攻撃者は、ゼロデイエクスプロイトやソーシャルエンジニアリング、ラテラルムーブメントによって検知を回避し、目的を遂行する。

●サプライチェーン攻撃:APTと同様、増加傾向にあり、攻撃者はサードパーティベンダーやサービスプロバイダーを通じて標的のネットワークに不正アクセスを仕掛ける。サプライチェーン内の信頼を悪用し、従来のセキュリティを回避する。

●ランサムウェア:重要インフラや著名な企業・組織を標的とし、暗号化されたデータの解放に法外な身代金を要求する。

次に、「技術(Techniques)」の観点として以下を挙げた。

●ソーシャルエンジニアリング:高度にパーソナライズされたメッセージによってターゲットを騙し、悪意のあるリンクをクリックさせたり、マルウェアをダウンロードさせたりする。「騙し方は非常に巧妙化しており、騙されて当然なレベルのものも多い」(名和氏)。メール、携帯電話への着信、ショートメッセージ、QRコードなどさまざまな手段でこの手法が用いられている。

●コマンド&コントロール(C2またはC&C)サーバー:攻撃者が不正なコマンドを出したり制御したりするサーバーのこと。暗号化された通信チャネルの使用や、検知を回避するためのトラフィックの難読化など、高度な方法を使用して侵害されたネットワーク内にC2センターを構築する。

●ラテラルムーブメント(Lateral Movement:横方向への移動・展開):攻撃者はネットワーク内部に侵入後、ネットワーク構成の脆弱性を利用したり、正当な認証情報を用いたりしてネットワークの異なるセグメントを横方向に移動する。検知されずにシステム内を移動する巧妙さを持つ。「顧客環境のメンテナンスのためのネットワークシステムが15分ほどで乗っ取られた事例もある」(名和氏)。

「手順(Procedures)」の観点からは以下の3つを挙げた。

●カスタムツール:洗練された攻撃者は、特定のターゲットに合わせてツールを開発することが多い。ターゲットのインフラ内の固有の脆弱性を悪用するように設計されており、検出がより困難になる。

●自動化されたデータ収集:悪意のあるコードが自動データ収集に使用されるケースが増えており、人手を介さずにデータを解読し、関連サービスとやり取りし、情報を流出させる。

●難読化技術:暗号化スキームやカスタムのネットワーキングプロトコルを使用してデータ流出を隠蔽するなど、高度な難読化技術を駆使して活動を隠蔽する。

新たな攻撃トレンド「防御回避」の進展とその背景

最近では、攻撃者/脅威アクターのこうした戦術・技術・手順の変化において、いずれも防御側のセキュリティ対策を回避して攻撃を図る「防御回避(Defense Evation)」の動きが広がっているという。名和氏は、攻撃者が防御回避を進展させる背景がいくつかあるとし、それぞれを説明した。

●技術的な“軍拡”競争:防御技術の進歩につれ、攻撃者は新たな方法を模索せざるをえず、その循環的なプロセスが検知回避技術の継続的な進化を促進している。「こうした“軍拡”競争が両者のリソースを大量に消費しながらイノベーションを加速させる。サイバーセキュリティ分野全体の技術水準の向上につながり、より洗練された攻撃と防御の手法が生み出されている」(名和氏)。

●経済的インセンティブ:サイバー犯罪の収益性が高まるにつれ、攻撃者はさらに多くのリソースを技術開発に投入しようとする。特にランサムウェア攻撃やデータ窃取などの高収益な攻撃方法の成功率を高めるために、検知回避は不可欠の技術となっている。「サイバー犯罪のプロフェッショナル化を促進し、組織化された犯罪グループがビジネスモデルとしてサイバー攻撃を採用する傾向を強めている。その結果、攻撃の質と量が向上する」(同氏)。

●地政学的要因:国家支援型の攻撃者(APTグループ)は、長期的な諜報活動や重要インフラへの攻撃を成功させるために、高度な検知回避技術を必要としている。「サイバー空間が新たな戦場となる中、その技術の進歩は国家安全保障戦略の重要な要素にあたり、各国で民間セクターと軍事・情報機関の間の技術移転も加速している」(同氏)。

●技術的複雑性の増大:ITインフラの複雑化に伴い、脆弱性や設定ミスの発生が増加している。攻撃者はこれらを利用し、巧妙な検知回避技術の開発を進めている。「この傾向はゼロトラストアーキテクチャなどの新しいセキュリティパラダイムの採用を促進する」(同氏)。

●心理的要因:検知回避の成功は、攻撃者に技術的優越感と達成感を与え、この心理的報酬が攻撃技術をさらに進化させることへの動機につながる。「サイバーセキュリティの世界では技術的スキルが高く評価される。現在、検知回避技術の開発は攻撃者のステータスシンボルとなっている」(同氏)。

●法的・倫理的制約の非対称性:名和氏は、「攻撃者は法的、倫理的な制約に縛られることなく自由だ。一方、防御する側である我々には守らなければならない制約が多い」と指摘。この非対称性が、より大胆で革新的な検知回避技術の開発を可能にしている。

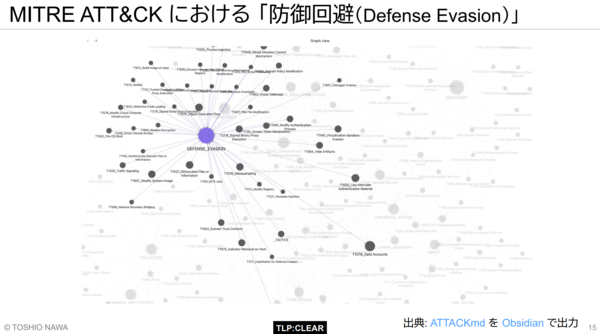

MITRE ATT&CKが観測した「43種の防御回避技術」

名和氏は、MITRE ATT&CK(注1)における、実際に観測されたサイバー攻撃の攻撃フェーズ(戦術フェーズ)ごとの攻撃手法分類から浮かび上がる防御回避技術の動向を説明した。

注1:MITRE ATT&CK(マイターアタック)は、米国の非営利組織MITREが発行・運営するサイバー攻撃対策のフレームワーク/ナレッジベース。

図1は、MITREがさまざまな攻撃手法・事案を収集・分類した戦術をPKM(Personal Knowledge Management)ツール「Obsidian」で可視化したものだ。

図1:MITRE ATT&CKが観測したサイバー攻撃から防御回避につながる手法を可視化(出典:名和利男氏)

図1:MITRE ATT&CKが観測したサイバー攻撃から防御回避につながる手法を可視化(出典:名和利男氏)拡大画像表示

●Next:名和氏、「43種の防御回避技術」となすべき対策を解説

会員登録(無料)が必要です

- 1

- 2

- 次へ >

サイバーディフェンス研究所 / サイバー攻撃 / ゼロトラスト / サイバーハイジーン / ランサムウェア / 防御回避 / サプライチェーン / マルウェア / SOC / CSIRT / CISO

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-