データのセキュリティ対策は、後ろ向きの取り組みと捉えがちだ。しかし、現実はむしろ逆。守りを強くすることによって、「漏洩の可能性がある限りはモバイルは御法度」といった極端に消極的な“IT活用”方針から抜け出す道が開けるはずだ。

ユーザー企業のセキュリティ対策担当者やベンダーのセキュリティ技術者の意見を総合すると、データのセキュリティ対策に臨む際に心がけたいポイントは、大きく4つに整理できる。パート3のデータセキュリティ座談会で触れた暗号鍵の管理やトークナイゼーションなど技術的なポイントのほか、「情報のグランドデザインを描く」「セキュリティポリシーを見直す」といった非技術的なポイントも含まれる(図4-1)。多くは当たり前と言えば当たり前の観点だが、現状の対策に見落としがないことを再確認する意味で、4つのポイントを改めて見ていく。

情報の全体構造を鳥瞰し経営リスクを最小化

「漏れてはいけないデータがどのシステムに存在するのか、明示してもらえない」。「何を重要なデータと位置づけているのかが漠然としている」。「大切なデータが複数の機器に分散しているのに、その状況をほとんど把握できていない」。これらは、セキュリティ対策を支援する複数のエンジニアやコンサルタントが、ユーザー企業の現場を目の当たりにして感じた本音だ。

ポリシーに応じてデータの機密レベルを自動で判定し、外部への送信遮断や外部メディアへの書き込み制限ができるDLP(データ漏洩防止)ツールのように、セキュリティ対策ツールは高機能化が進んでいる(詳細はパート5を参照)。そうしたツールを使いこなすには、守るべきデータの種類や所在、管理方法、利用権限などを鳥瞰できる情報のグランドデザインが欠かせない。最新技術を取り込みIT活用を深化させるために、システムのグランドデザインが必要なのと同じである。

もちろん情報のグランドデザインを描くとは、言うは易く行うは難しである。企業が取り扱うデータは多種多様なうえ、エンドユーザーが業務で必要とするデータは千差万別だからだ。しかし実行こそ、セキュリティの弱点の洗い出しとデータが漏えいするリスク、すなわち経営リスクの最小化につながる。「年間IT予算の7〜8%程度」(ガートナー ジャパンの石橋正彦セキュリティ担当リサーチディレクター)とされるセキュリティ維持費を、新規の対策に振り向けられる可能性も出てくる。

専用機HSMの活用で暗号鍵の盗難と消失を防止

データのセキュリティ対策で真っ先に思い浮かぶ方法の1つに暗号化がある。本誌読者調査では43.5%がデータベースやファイルサーバーを暗号化していると回答しており、暗号化に対する意識は比較的高いと言える。

暗号化には、NTTと三菱電機が共同開発した「Camellia」や、米国立標準技術研究所(NIST)が標準として定めている「AES」など、複数のアルゴリズムが存在する。破られないことが数学的に立証されている量子暗号を除いて、暗号化に「絶対」はないが、現時点で利用可能な最新の暗号化アルゴリズムは十分な強度を持っているとされる。

そうなると問題になってくるのは、暗号鍵の管理である。盗難やなりすましによる不正利用を許せば、データを難なく復号化されてしまう。一方で暗号鍵を消失することがあれば、データを活用できなくなるという逆のリスクもついてまわる。

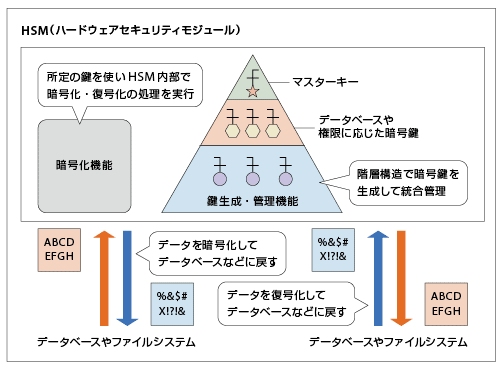

盗難と消失の防止。この両方のニーズを満たし暗号化の効力を高める手段として検討に値するのが、米国で導入が広がっているHSM(ハードウェアセキュリティモジュール)である。

HSMは暗号化機能を備えた暗号鍵管理の専用機。データベースや利用権限に応じて暗号鍵を生成し、階層化して統合管理する(図4-2)。内部の情報を読み取られにくくする耐タンパ性を持たせると共に、パスワードとUSBキーなどを組み合わせた2要素認証によって、暗号鍵の盗難や不正利用のリスクを減らす。

複数管理者が承認しなければHSM内にある暗号鍵を変更・消去できなくすることで、意図せぬ暗号鍵の消失を防げる。ハードウェア障害による暗号鍵の消失に備え、「2基のHSMを冗長構成で運用するケースも多い」(日本セーフネットの岡隆佳シニアセキュリティエンジニア)。

会員登録(無料)が必要です

- 1

- 2

- 3

- 4

- 次へ >

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-