中国の兵法書「孫子」には、「敵を知り、己を知れば、百戦危うからず」とある。サイバーセキュリティも同じであろう。即ち、攻撃者がどの様な観点から攻撃を行うかが分かれば、その対応を考えられる。最初の攻撃先に自分の組織がならなければ、情報収集は防御に必要な事柄になる。サイバーセキュリティでは攻撃・反撃ができず、「攻撃は最大の防御」でないが、敵を、自分の組織を知ることが防御に有用である。

非機密情報からの情報収集

筆者は2012年11月に英国・ブリストルで開催された「ソーシャルエンジニアリング」研修に参加した。ソーシャルエンジニアリングとは、人間の心理的な弱点を悪用したサイバー攻撃のこと。講師は、複数のソーシャルエンジニアリング関連書籍の著者であるChristopher Hadnagy氏。参加者は9名で、講義中心であったが、17時以降に各3名を1グループとし、近くのパブでお客の情報を収集するという課題が与えられた。

つたない英語で情報収集をすることも考えていたところ、たまたまパブに来ていたグループ客のうちの1人が持っていたノートに名前が書いてあったのを見かけた。筆者はその名前を書き取り、ホテルでGoogle検索を行い、翌朝のプレゼンテーションで発表を行った。研修では想定外の情報収集方法だったようだが、ソーシャルエンジニアとして、インストラクターから高い評価を受けた。

世界最大のハッカー集団の1つである「カオス・コンピュータ・クラブ(Chaos Computer Club:CCC)」は、毎年12月に国際会議を開催している。2014年の会議では、「ドイツの国防相の記者会見で、3メートルほどの距離から一般的なカメラで撮影した写真から国防相の指紋を複製することができた」という発表があった。

国内でも、アイドル活動をする女性にストーカー行為を行っていた者が、女性が投稿した写真や動画から住所を特定し、わいせつ行為をはたらくという事件が2019年9月に発生している。

被害女性が投稿した写真は高画質で、犯人は写真を拡大し、瞳に映っていた景色から住所を特定した。さらに動画からは、カーテンの位置や自然光からマンションの居住階を特定したと報じられている(関連リンク:ストーカー、「瞳に映った景色」で女性の自宅を特定)。

最近は、普通のデジタルカメラやスマートフォンで高画質な写真が撮影できる。投稿された写真を拡大すれば、写り込んでいる景色など場所の特定が可能な情報を得ることができてしまう。従来から、写真や動画投稿の危険性は指摘されており、GPS(全地球測位システム)情報、あるいは、自宅近くにある特徴的な建物等を避けて投稿することが必要と指摘されてきた。

高画質の写真や動画を衆目に曝すことにより、従来は問題なかった事柄が悪用される可能性が高まっていることを啓発していく必要がある。

文書資料の裁断で安全確保が可能か

1979年の「イラン革命」は、パフラビー朝を倒し、イスラム共和制を樹立させた。この際、王朝を支援していたアメリカも標的にされ、テヘランのアメリカ大使館が占拠された。大使館員らは占拠されるまでの間に機密文書をシュレッダーにかけた。シュレッダーは、いくつかある機密情報の有効な廃棄方法のひとつとして認識されていた。しかし当時のシュレッダーは、単に紙をスパゲティー(ストレートカット)状にするだけのものだった。イラン当局はこれを手作業で復元し、機密情報を手に入れることに成功している(図1)。

図1:ストレートカットされた文書の復元例

図1:ストレートカットされた文書の復元例後にシュレッダーの機能向上で、ストレートカットに横に切る機能を加えたクロスカットのシュレッダーが出現したが、これでも復元を完全に防ぐには至っていない。

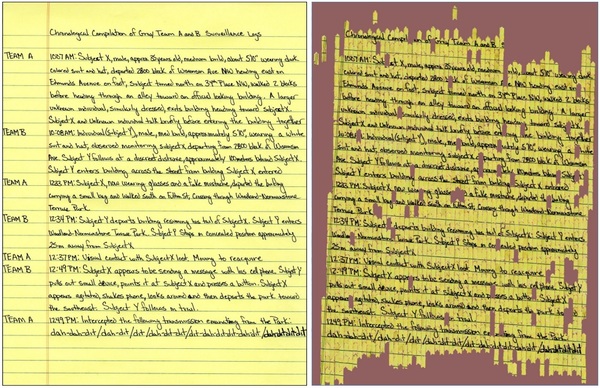

2011年、米国・国防高等研究開発局(DARPA)は、5万ドルの賞金を与えるクロスカット細片の復元コンテストを行った。成功例を図2に示す。

図2:DARP復元コンテスト成功事例(左:原本、右:復元)(出典:DARPA,Shredder Challenge「All Your Shreds Are Belong To U.S.」)

図2:DARP復元コンテスト成功事例(左:原本、右:復元)(出典:DARPA,Shredder Challenge「All Your Shreds Are Belong To U.S.」)シュレッダーにかけても復元は可能だという事例を説明すると、よく聞くのが、「当社は機密情報すべてを溶解している」というフレーズ。そこで、「溶解資料は即時溶解ですか?」と聞くと、多くは「鍵のかかる場所に置き、一定期間保管した後に溶解している」と回答している。その際、「溶解する資料の持参者に鍵を渡し、保管後、鍵を返却させている」という。セキュリティ担当者が保管場所に一緒に行くことはない。

以前、共用のユーザーIDを利用していた企業で大量の個人情報漏洩があった。ユーザーID利用者は20名程度であったが、それ以上の特定はできなかった。溶解でも同じようなことが発生しないだろうか? 誘惑に勝てないのも人間であることを忘れてはならない。

組織・ネットワーク相関図を考える

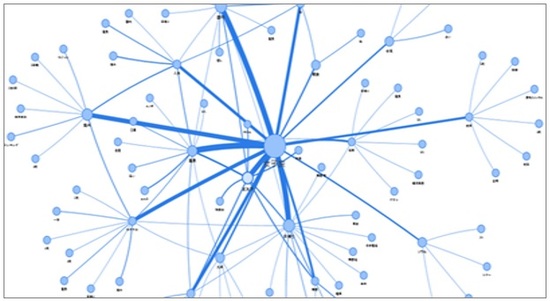

組織内だけでなく、SNS(FacebookやTwitterなど)での各人の人間関係を可視化(ソーシャルグラフ)すると、「インフォーマルな人間関係」が垣間見えることがある。組織図では見えない関係が分かることもある。

かつて、筆者が所属した組織内での資料送付には、使用済み封筒に「送付元部門・氏名」と「送付先部門・氏名」が複数行書くことのできる用紙が貼ってあり、それを社内便に使うという仕組みがあった。「これを見ていれば、送付元と送付先の関係を類推できる可能性がある」と教えてくれた先輩もいた。もちろん、今は電子メールなどでのやり取りがメインだが、内容がわからなくても、やり取りの回数などが分かれば関係や内容を類推できる可能性がある。

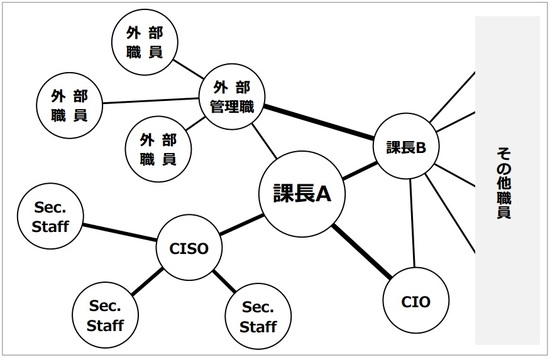

図3、図4は、職員等の相関をスマートフォンや電話、PC等の接続回数が多いほど接続線を太くし、関係の濃さを示したものだ。組織図ではわからないことの判断ができる可能性がある。

図3:ソーシャルグラフ

図3:ソーシャルグラフ 図4:職員などの相関図

図4:職員などの相関図何気ない情報から個人情報や企業の機密情報が漏れることがある。攻撃者が情報盗取を行う場合には、企業のネットワークの脆弱性の調査だけでなく、サプライチェーン内の企業、経営者、社員(常勤/非常勤)などから情報が収集できないかを徹底的に調べ、目的を達成する。

情報収集の第1段階は、電話やメールが多いが、対面で情報収集を行うこともある。

●Next:FBIも定義する「誘導質問術」とは?

会員登録(無料)が必要です

- 1

- 2

- 次へ >

- 緊迫した現場で強いストレス─サイバーセキュリティとメンタルヘルスの関係:第8回(2020/06/12)

- パンデミックと情報セキュリティ、危機管理対策の共通性を考える:第7回(2020/05/12)

- 三菱電機の事案から、サイバー攻撃被害企業が行う「情報公開」の意義、あり方を考える:第6回(2020/02/04)

- 神奈川県庁のHDD流出事件からの教訓─リース契約時の注意点と事業者の責任対策:第5回(2019/12/13)

- 「見えない情報」をどう守る?─重要インフラの事件・事故から考える:第4回(2019/11/19)

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-