横浜銀行(本店:神奈川県横浜市)は、なりすましによるフィッシングメール対策として、送信者メールアドレスの偽証を防ぐDMARCと、DMARC導入企業のロゴをメールソフトに表示するBIMIを導入した。まずはDMARCポリシーをnone(何もしない)の状態で導入し、2024年4月末にポリシーを最も厳格なreject(拒否)に変更。6月にはBIMIを設定している。同行の担当者が日本プルーフポイントとデジサート・ジャパンが同年11月5日に開催した説明会に登壇して取り組みを説明した。

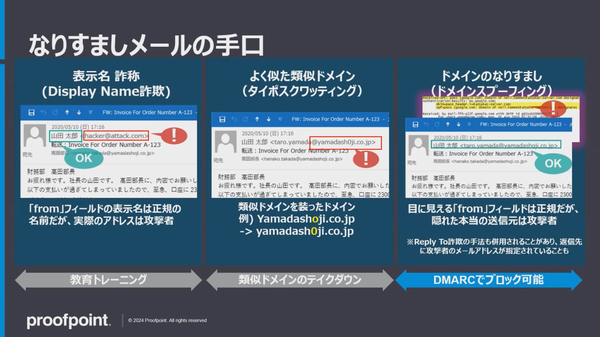

横浜銀行は、なりすましによるフィッシングメール対策として、送信者メールアドレス(メールメッセージのFROMヘッダーに表示される送信者情報)の偽証を防ぐDMARC(Domain-based Message Authentication Reporting and Conformance、ディーマーク)と、DMARC導入企業のロゴをメールソフトに表示するBIMI(Brand Indicators for Message Identification、ビミ)を導入した(図1)。

図1:DMARCは、SPF/DKIMによる送信ドメイン認証に加えて、メール送信者のメールアドレスを詐称するタイプのメールを検出する(出典:日本プルーフポイント)

図1:DMARCは、SPF/DKIMによる送信ドメイン認証に加えて、メール送信者のメールアドレスを詐称するタイプのメールを検出する(出典:日本プルーフポイント)拡大画像表示

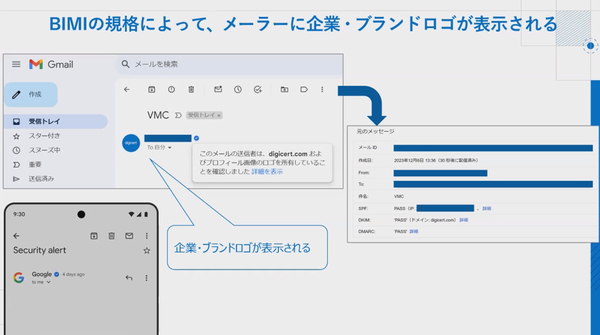

2023年5月、同行になりすましたフィッシングメール被害が発生したことを契機に導入を検討開始。まずはDMARCポリシーをnone(何もしない)の状態で導入した。その後、DMARCポリシーをreject(拒否)に変更。加えて、BIMIを設定している(図2)。

図2:BIMIを導入すると、ドメインを認証するマーク(企業などのロゴ)をメール閲覧ソフトウェアに表示可能(出典:デジサート・ジャパン)

図2:BIMIを導入すると、ドメインを認証するマーク(企業などのロゴ)をメール閲覧ソフトウェアに表示可能(出典:デジサート・ジャパン)拡大画像表示

同行は、顧客向け金融サービスから配信するメールやメールマガジンなど、各種のメールを顧客に送信している。メールマガジン受信者は100~150万人規模で、これらの3~4割はGmailでメールを受信している。

こうした中、GmailとYahoo!メールが一定の条件下において、2024年2月1日から送信ドメイン認証を義務づけることになり、対応しないとGmailで受信できなくなってしまうことも、DMARCの導入を後押ししたという(関連記事:対応急務!なりすまし/迷惑メール対策「DMARC」の仕組みと効果)。

外部サービスでSPFのDNS参照上限を回避

写真1:横浜銀行 ICT推進部の五十嵐俊行氏

写真1:横浜銀行 ICT推進部の五十嵐俊行氏 横浜銀行 ICT推進部の五十嵐俊行氏(写真1)によると、同行におけるDMARC導入時の課題は大きく2つあった。

課題の1つは、どのシステムがどんなドメイン名でメールを顧客に送信しているかの全貌が把握できなかったこと。それぞれのシステムを開発したベンダーもバラバラだったという。

解決策として、「行内のシステム利用部門に対して地道に確認を行った。確認漏れについては、後からDMARCレポート(メール受信サーバーが正規のメール送信者あてに送ってくるDMARC認証結果情報)で発見することにした」(五十嵐氏)というアクションを取った。

導入時のもう1つの課題は、DMARCの前提となる送信ドメイン認証技術の1つで、メール送信サーバーのIPアドレスを認証するSPFの設定である。具体的には、DNSのSPFレコードの一部、include行で指定したチェック対象のドメイン数が、DNS参照回数の上限(最大10回)を超えてしまう問題である。

この課題の解決策として、日本プルーフポイントのDMARC運用支援/DMARCレポート可視化サービス「Proofpoint EFD」を導入した。同サービスが提供するSPFホステッド管理機能を使うことで、DNSの参照先を減らして対処した(関連記事:日本プルーフポイント、なりすましメール対策でDMARCレポートの可視化サービス)。

●Next:DMARC運用中に発生した問題と解決策

会員登録(無料)が必要です

- 1

- 2

- 次へ >

横浜銀行 / DMARC / BIMI / メールセキュリティ / なりすまし / Proofpoint / DigiCert / 銀行 / 金融 / 地方銀行 / 神奈川県 / 横浜市

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-