日本プルーフポイントは2017年12月12日、なりすましメール対策の仕組みであるDMARCによって得られる認証結果レポートを分かりやすく可視化するクラウドサービス「Proofpoint Email Fraud Defense(EFD)」を発表、同日提供を開始した。ビジネスメール詐欺(Business Email Compromise、以下BEC)対策を主な目的とする。価格はオープンで非公開だが、Proofpoint EFDを無料で評価できる環境を提供する。

日本プルーフポイントは、なりすましメール対策の仕組みであるDMARCによって得られる認証結果レポートを分かりやすく可視化するクラウドサービス「Proofpoint Email Fraud Defense(EFD)」を提供開始した。

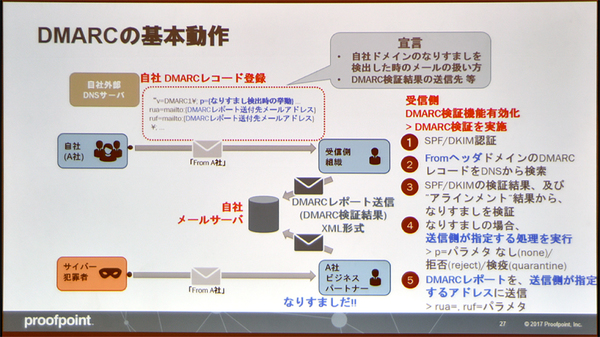

DMARCはなりすましメール対策に用いるドメイン認証技術である。メール本文中で送信者を示している部分(FROMヘッダー)を詐称しているメールを検知して、なりすまされた企業あてにレポートを送る。レポートはXML形式であり、DMARCレポートと呼ばれる。

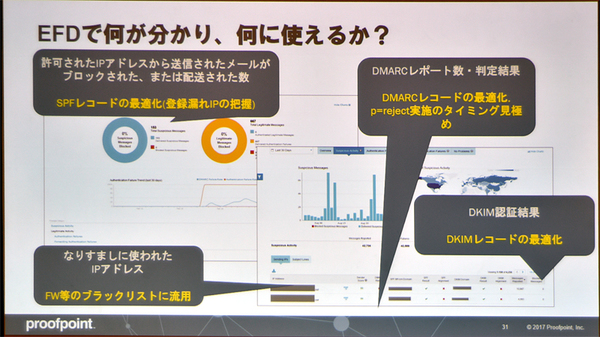

Proofpoint EFDは、なりすましメールを受信した組織から、なりすまされた企業あてに送られるDMARCレポートを、なりすまされた企業に代わって収集し、Webベースのレポートとして可視化する。同サービスを利用することにより、なりすまされた状況を分かりやすく把握できるようになる。

図1:Proofpoint EFDを使うことで分かること(出典:日本プルーフポイント)

図1:Proofpoint EFDを使うことで分かること(出典:日本プルーフポイント)拡大画像表示

DMARCレポートを可視化するサービスは他にもあるが、Proofpoint EFDでは、DMARCに関連したメール運用についてアドバイスを提供するマネージドサポートを提供。さらに、同社のメールゲートウェイ製品「Proofpoint Email Protection」を導入しているユーザーには、メールゲートウェイが出力するメール認証結果を可視化する機能を提供する。

日本プルーフポイントによると、昨今のなりすましメールの動向として、ビジネスメール詐欺(BEC)が増えている。不正プログラムの添付やフィッシングサイトのURLなどを含まず、純粋にメールの本文のみで勝負をかける詐欺メールであるという。マルウェアなどの既存の攻撃手法と組み合わせて使われるケースが多く、例えば攻撃の最後に「送金先の変更を指示するメール」を送るといった使い方がある。

未登録のメール送信サーバーを発見し、登録をアドバイス

マネージドサポートでは、DMARCを使う際に必要なDNSレコードの記述方法などについてアドバイスを実施する。メール受信者がなりすましメールを検知した場合のメールの処理方法や、DMARCの構成要素の1つである送信ドメイン認証技術(SPFとDKIM)の設定についてアドバイスする。例えば、正しいメールサーバーと思われるがSPFの設定に漏れているIPアドレスなどを調べて提示してくれる。

マネージドサポートの狙いは、DMARCの設定において、自社になりすましたメールの処理方法として「reject」(受信拒否)を宣言すること。DMARCの運用を始めた直後でrejectを宣言すると、なりすましではない正しいメールもrejectされてしまう恐れがあるので、運用を通じてメール送信サーバーのIPアドレスの設定を見直すなど調整していく。

Proofpoint EFDの導入は簡単で、DNSの設定で使えるようになる。DNSに設定するDMARCレコードの中で、DMARCレポートの受信メールアドレスを記述できるので、ここにProofpoint EFDのメールアドレスを記述する。

DMARCはSPFとDKIMを包含したなりすましメール対策

DMARCは、SPFとDKIMという2つの送信ドメイン認証技術を前提としている。SPFとDKIMはいずれも、メールの送信者が正規の送信者かどうかを調べる送信ドメイン認証技術であり、SPFはメール送信サーバーのIPアドレスが正しいかどうかを認証し、DKIMは電子署名を使って認証する。

図2:DMARCの仕組み(出典:日本プルーフポイント)

図2:DMARCの仕組み(出典:日本プルーフポイント)拡大画像表示

SPFによる認証は、SMTPセッションのMAIL FROMコマンドの引数(エンベロープFROM)に含まれるドメイン名からDNSをひき、DNSのSPFレコードに登録されているメール送信サーバーのIPアドレスを調べる。IPアドレスが一致するかどうかを判定する。

DKIMによる認証は、メール本文に含まれるDKIMヘッダーで表現されたドメイン名からDNSをひき、DNSのDKIMレコードに登録されている公開鍵を入手。これを使ってDKIMヘッダーに含まれる電子署名を検証して判定する。

DMARCでは、SPFとDKIMの判定とは別に、メール本文中のFROMヘッダー(なりすましメールが詐称する部分)に書かれているドメイン名が、SPFが判定に用いるドメイン名(エンベロープFROM)やDKIMが判定に用いるドメイン名(DKIMヘッダーに含まれるドメイン名)と一致するかどうかを判定する。

これらの後に、メール本文中のFROMヘッダーに書かれているドメイン名に対してDNSをひき、DNSのDMARCレコードを参照する。DMARCレコードには、なりすましメールの処置方法として、メール受信者側で受信を拒否してもよいといった、アクセス制御ルールが宣言されている。さらに、レポートの送信先メールアドレスが書かれている。

DMARC / SPF / DKIM / Proofpoint / なりすまし / メールセキュリティ / エンドポイントセキュリティ

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-