情報セキュリティを脅かす新たな脆弱性の発見や、年を追うごとに巧妙になるハッカーなどの手口。 企業には、脆弱性が自社に与える影響の見極めや、不正アクセスや情報漏えいに対する絶え間ない対策が求められる。 そんな中、クレジットカード業界で2004年から実績を積んできたセキュリティ対策要求基準への注目が高まっている。 「PCI DSS」──同業界で事実上の国際標準として定着したこの基準は、いかなるものか。どれほど“使える”のか。 単なるガイドラインにとどまらず、実施すべき施策の指針を具体的に示唆するPCI DSSの有用性を解説する。

クレジットカード情報の保護を目的に策定されたセキュリティ対策要求基準に関心が集まっている。それも、クレジットカード会社以外の一般企業からの注目である。

「PCI DSS(Payment Card Industry Data Security Standard)」というキーワードを聞いたことがある読者は多いだろう。読んで字のごとく、ペイメント・カード産業、すなわちクレジットカード業界が共同で策定した情報セキュリティ対策基準だ。「重要情報を保護する対策として非常によくできている」として、今、幅広い産業において活用の検討が進んでいる。

本稿ではPCI DSSを正しく理解するため、PCI DSSが登場した背景から現在に至るまでの経緯、PCI DSSの基本的な考え方、さらには一般企業への応用まで網羅的に見ていく。

巧妙化するカード犯罪と拡大する不正利用の被害

クレジットカード業界ではもともと、VISAやMaster Cardなどの国際カードブランド各社が加盟店であるレストランやホテルに対し、個別に情報セキュリティ対策を要求していた。しかし2004年、VISAとMaster Card、American Express、Discover、JCBは協調して、セキュリティ対策基準を統一した。それが、PCI DSSである。現在は5社が2006年に設立した団体「PCI SSC(PCI Security Standards Council)」で管理しており、欧米では事実上の国際標準になっている。

PCI DSSが登場した背景には、巧妙化する犯罪と拡大する被害がある。最近、特に問題視されているのは「CNP犯罪(Card Not Present Fraud)」と呼ばれる、非対面で使用されるクレジットカードを使った犯罪である。クレジットカード番号と有効期限、アルファベットの氏名が一致すれば決済可能なオンラインショッピングなどで不正な利用が急増している。

CNP犯罪がやっかいなのは、被害金額が大きくなる危険をはらんでいること。スキミングは物理的にカード情報をコピーして偽造カードを作るため、“大量”といっても、作成される偽造カードは1000枚や2000枚程度にとどまっていた。これに対してハッカーによるクレジットカード情報の盗難などが引き起こすCNP犯罪は、被害規模が数10万枚から数百万枚分に膨れ上がる。

CNP犯罪を防止するには、電子データとしてクレジットカード情報が漏えいするのを食い止めなければならない。PCI DSSでは、クレジットカード情報を情報システムで処理する加盟店や決済代行会社が漏えいを防ぐために実装すべきセキュリティ対策をまとめている。

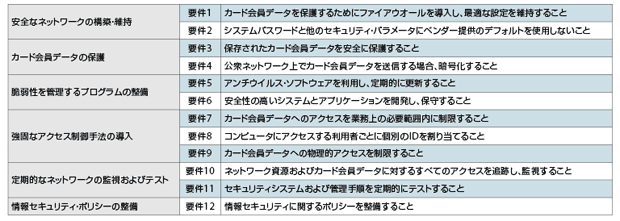

表1にPCI DSSで明記している要求事項を示す。「安全なネットワークの構築・維持」や「強固なアクセス制御手法の導入」など大きく6項目に対して、「システムパスワードと他のセキュリティ・パラメータにベンダー提供のデフォルトを使用しない」や「カード会員データへの物理的アクセスを制限する」といった12の細目を要件として整理している。要求事項の中には随所に「カード会員データ」という言葉がみられるが、これを「重要情報」と読み替えれば、セキュリティ対策のベストプラクティス集として、一般企業でも十分に役立てられる。

不要な重要情報は持たない幾重にも対策を張り巡らす

PCI DSSには2つの大原則がある。第1の原則は「不要な情報は持たない。重要な情報は徹底して守る」というもの。これを実践するにはまず、漏れたら困る情報の識別と、その情報の必要性を判断する。不必要だと判断した情報は徹底して消去して、情報漏えいリスクを大幅に引き下げる。

また、漏れたら困る情報を扱う必要があるシステムは可能な限りドメインを集約し、そこに含まれるシステムを徹底して守る。PCI DSSでは、これを「セグメンテーション」と呼んで、実践することを推奨している。

当たり前のことを言っているようだが、実際のシステムでは何のために情報を記録しているのか明らかでないケースが少なくない。そのうえ多くのシステムはセキュリティの観点からドメインを考慮した設計がなされていなかったため、適切にセグメンテーションがなされていない。セグメンテーションの不備は対策範囲を広げることにつながるため、セキュリティ対策に多額の費用がかかる一因にもなっている。

PCI DSSの第2の原則は「多層防御」である。セキュリティ対策に絶対はない、万能策もない─。こうした前提に立ってPCI DSSでは対策を幾重にも張り巡らすことを求めている。

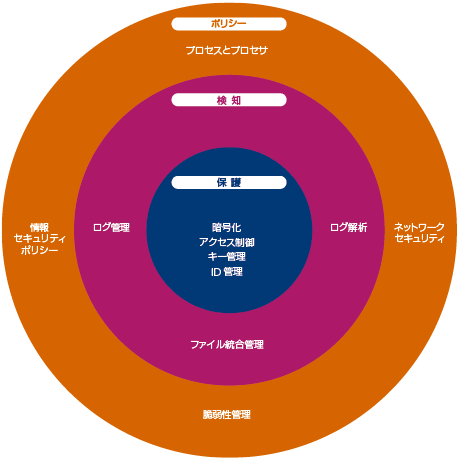

PCI DSSが掲げる多層防御は大きく3層で構成する(図1)。第1の層は「ポリシー」である。ファイアウオールの設定や脆弱性検査の定期的な実施、パッチプログラムの適用などのルールを定義する。そして、それらをルーチンワークとして確実に実施することでセキュリティを確保する。大切なのは、脆弱性検査の定期的な実施やパッチプログラムの適用をルーチンワークとして定着させる点だ。そうすることで大きなリスクが内在するのを防ぐ。

第2の層は「検知」。侵入検知システムやファイルの改ざん検知システムの導入、定期的なアクセスログ解析などを通じて不正行為を発見する。第1の層でパッチプログラムの適用などがルーチンワークとして定着していても、未知のセキュリティホールがあれば、システムへの不正アクセスのリスクは残る。そうした場合でも不正アクセスを早期に発見できれば、被害を最小限に抑えられる。

第3の層は、情報漏えいの防止で中核をなす「アクセス制御」である。システムへのアクセス権限者を識別して、権限に応じたアクセス制御を実施する。それと共に、データを暗号化するなどして、正規のアクセス権限者だけがアクセスしたデータを確認できる状態にする。

明らかになりつつある情報セキュリティ対策の格差

これまで我が国の情報セキュリティ対策はセキュリティ・ポリシーありきで進められてきた。具体的には、情報セキュリティマネジメントシステム(ISMS)について規定した国際規格ISO27000に準拠することを基本としてきた。ISMSは組織の情報セキュリティを高める取り組みをPDCAサイクルとして定義したもので、セキュリティ対策はリスク分析の結果に基づいて選定することを求めている。

しかし、ISMSが浸透するにしたがって、ある問題が明らかになりつつある。「情報セキュリティ格差」が、それだ。自治体を例にみてみよう。

現在、すべての自治体でISO27000をベースにした情報セキュリティ・ポリシーの策定が終わっているとされる。だが、セキュリティ対策の中身は自治体によって大きく異なる。本来は等価の情報として扱われるべき個人情報が、自治体ごとに異なるセキュリティ水準のシステムで扱われているのが実情である。

こうした事態を招いている根本的な原因は、「リスク分析の結果に基づいて対策を決定する」というISMSのアプローチ方法にある。リスク分析をするにしても、現在は客観的にリスクを測定する尺度が存在しない。そのため、どうしても分析結果が属人的にならざるを得ないわけだ。加えて、対策技術に対する知見や財務的な余力が自治体ごとに異なることから、許容し得る範囲内にリスクを抑え込むための対策の選定に格差が生じている。

その点、前述のとおり要件を細かく定めているうえ、要件を実現するための対策内容の記述レベルが詳細なPCI DSSは格差が生じにくい。例えばパスワード管理について、ISO/IEC27001:2005では「パスワードの選択及び利用時に正しいセキュリティ慣行に従うことを利用者に要求しなければならない」と示すにとどまる。これに対してPCI DSSでは、「ユーザー・パスワードは少なくとも90日ごとに変更する」「最小パスワード長は少なくとも7文字以上にする」などと定めている。

会員登録(無料)が必要です

- 1

- 2

- 次へ >

- ERP導入企業は34.8%、経営改革や業績管理に活用する動きも─ERP研究推進フォーラム/IT Leaders共同調査(2013/02/07)

- ツールの効果的活用で機能品質高め─テスト工程のあり方を見つめ直す(2013/01/29)

- IaaSを利用する際、これだけは押さえておきたいセキュリティのツボ(2012/10/18)

- これからIT部門が育てるべき人材像とは(2012/08/24)

- ベテラン社員に技術やノウハウが偏在、情報システム部門の技能継承が課題に(2012/07/19)

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-