急増する標的型攻撃に対応すべく、各ベンダーが新製品を市場に投入し始めた。振る舞い分析や統計解析などの検知手法を採用し、パターンマッチングでは捉えられない未知の脅威の早期発見につなげる。

特定の企業を狙った「標的型」のサイバー攻撃が急増している。シマンテックが全世界で発見した標的型攻撃の発見件数は2005年時点では週1件程度だったが、2011年には1日最大80件にまで増加した。国内でも従業員2500人以上の大企業を対象とした標的型攻撃を1日平均36.7件観測している。「従来は官公庁や軍需産業が標的になるケースが多いとされてきたが、最近は一般企業の機密情報を狙う“産業スパイ”の割合が増加している」(浜田譲治 同社シニアマネージャー)。

こうした状況を受けて、昨年秋ごろから主要セキュリティベンダーが“標的型対策”を謳った製品を市場投入し始めた。鉄壁を築くことにより、侵入されても早期に発見することを重視している。

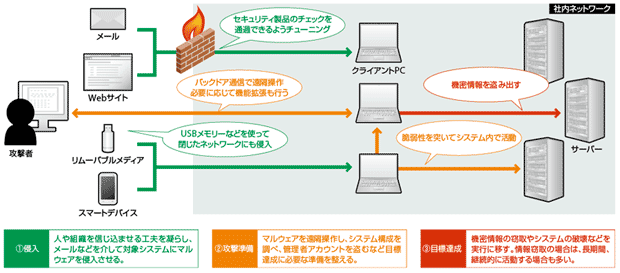

標的型攻撃は一般に、その人や組織を信じ込ませるに十分な人物を装ってメールを送信するといった手口を使ってくることが多い。例えば上司の名で「緊急案件が発生したので添付資料によく目を通しておくように」とのメールを受信したら、多くは何の疑いもなく添付ファイルを開くだろう。ところが、その添付ファイルには、情報を盗み出すプログラムが密かに埋め込まれているのだ。最近では、未知のマルウェアや脆弱性を使うなど、攻撃の手もますます込むようになっている。

相手は一種の“ストーカー”であり“スナイパー”のような存在だ。時には社内の関係者を籠絡するなど、ありとあやゆる手を尽くして標的に対して攻撃を仕掛けてくる。こうなると、ネットワークの入り口でマルウェアを遮断するといった対策だけでは自ずと限界がある。

振る舞いや異常値に着目して見えない脅威を可視化する

「狙われたら侵入もやむなし」とした上で、どう手を打つか。プリミティブではあるが、ネットワーク上の不審な挙動を「いち早く検知する」ことが基本となる。

実は「標的型」においては、攻撃開始から目的達成までにある程度の時間を要するほか、潜伏中も攻撃者との通信など特徴的な振る舞いをするため、攻撃の兆候を察知する余地はある(図1)。

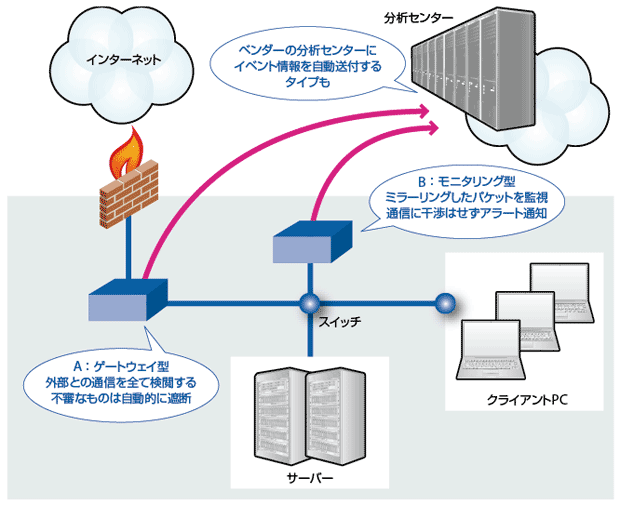

では、どのような具体策を採り得るのか。新製品群が提案するのはネットワークの通信パケットを全てチェックするというアプローチだ。出入口だけでなくネットワーク内部にも監視対象を広げる。また、振る舞い分析や統計解析などのヒューリスティック技術を駆使して、社内に潜む未知の脅威をあぶりだす。

一般的な製品の仕組みを示したのが図2だ。社内ネットワークにアプライアンスなどを設置し、ミラーリングした通信パケットをリアルタイムに監視する。配置パターンとしてはゲートウェイ型とモニタリング型の2つがあるが、既存環境に影響を与えないよう後者を推奨するものが多い。

流出入経路や通信内容、仮想環境での実行結果などをチェックし、マルウェアの流入やバックドア通信がないかチェックする。疑わしい通信を検知した場合はメールなどで管理者に通知する。ゲートウェイとして配置していれば通信を遮断するなどの介入も可能だ。

専用ツールを使って、分析エンジンによる評価の結果や通信内容、通信端末などをチェック。不正だと判断した場合に対応をとる。他のセキュリティ製品やネットワーク製品との連携機能を備えたものもある。頻繁に検知される脅威については、ルールを定めて、対応を自動化することも可能だ。

「ネットワークを監視する製品はこれまでにも存在していたが、セキュリティ担当者が利用することを想定している点が大きな違い」(EMC RSA事業本部 水村明博氏)。

以下、特徴的な製品をいくつか見ていこう。

会員登録(無料)が必要です

- 1

- 2

- 3

- 4

- 次へ >

- 注目のメガネ型ウェアラブルデバイス[製品編](2015/04/27)

- メインフレーム最新事情[国産編]NEC、日立、富士通は外部連携や災害対策を強化(2013/09/17)

- メインフレーム最新事情[海外編]IBM、ユニシスはクラウド対応やモバイル連携を加速(2013/09/17)

- データ分析をカジュアルにする低価格クラウドDWH(2013/08/02)

- 「高集積サーバー」製品サーベイ─極小サーバーをぎっしり詰め込み、用途特化で“非仮想化”の強みを訴求(2013/07/23)

- 業務システム 2027年4月強制適用へ待ったなし、施行迫る「新リース会計基準」対応の勘所【IT Leaders特別編集版】

- 生成AI/AIエージェント 成否のカギは「データ基盤」に─生成AI時代のデータマネジメント【IT Leaders特別編集号】

- フィジカルAI AI/ロボット─Society 5.0に向けた社会実装が広がる【DIGITAL X/IT Leaders特別編集号】

- メールセキュリティ 導入のみならず運用時の“ポリシー上げ”が肝心[DMARC導入&運用の極意]【IT Leaders特別編集号】

- ゼロトラスト戦略 ランサムウェア、AI詐欺…最新脅威に抗するデジタル免疫力を![前提のゼロトラスト、不断のサイバーハイジーン]【IT Leaders特別編集号】

-

VDIの導入コストを抑制! コストコンシャスなエンタープライズクラスの仮想デスクトップ「Parallels RAS」とは

-

AI時代の“基幹インフラ”へ──NEC・NOT A HOTEL・DeNAが語るZoomを核にしたコミュニケーション変革とAI活用法

-

加速するZoomの進化、エージェント型AIでコミュニケーションの全領域を変革─「Zoom主催リアルイベント Zoomtopia On the Road Japan」レポート

-

14年ぶりに到来したチャンスをどう活かす?企業価値向上とセキュリティ強化・運用効率化をもたらす自社だけの“ドメイン”とは

-

-

-

-

生成AIからAgentic AIへ―HCLSoftware CRO Rajiv Shesh氏に聞く、企業価値創造の課題に応える「X-D-Oフレームワーク」

-

-

-

「プラグアンドゲイン・アプローチ」がプロセス変革のゲームチェンジャー。業務プロセスの持続的な改善を後押しする「SAP Signavio」

-

BPMとプロセスマイニングで継続的なプロセス改善を行う仕組みを構築、NTTデータ イントラマートがすすめる変革のアプローチ

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-